Azure AD: Gobernanza de Office 365 y Recursos de Azure (Parte 5)

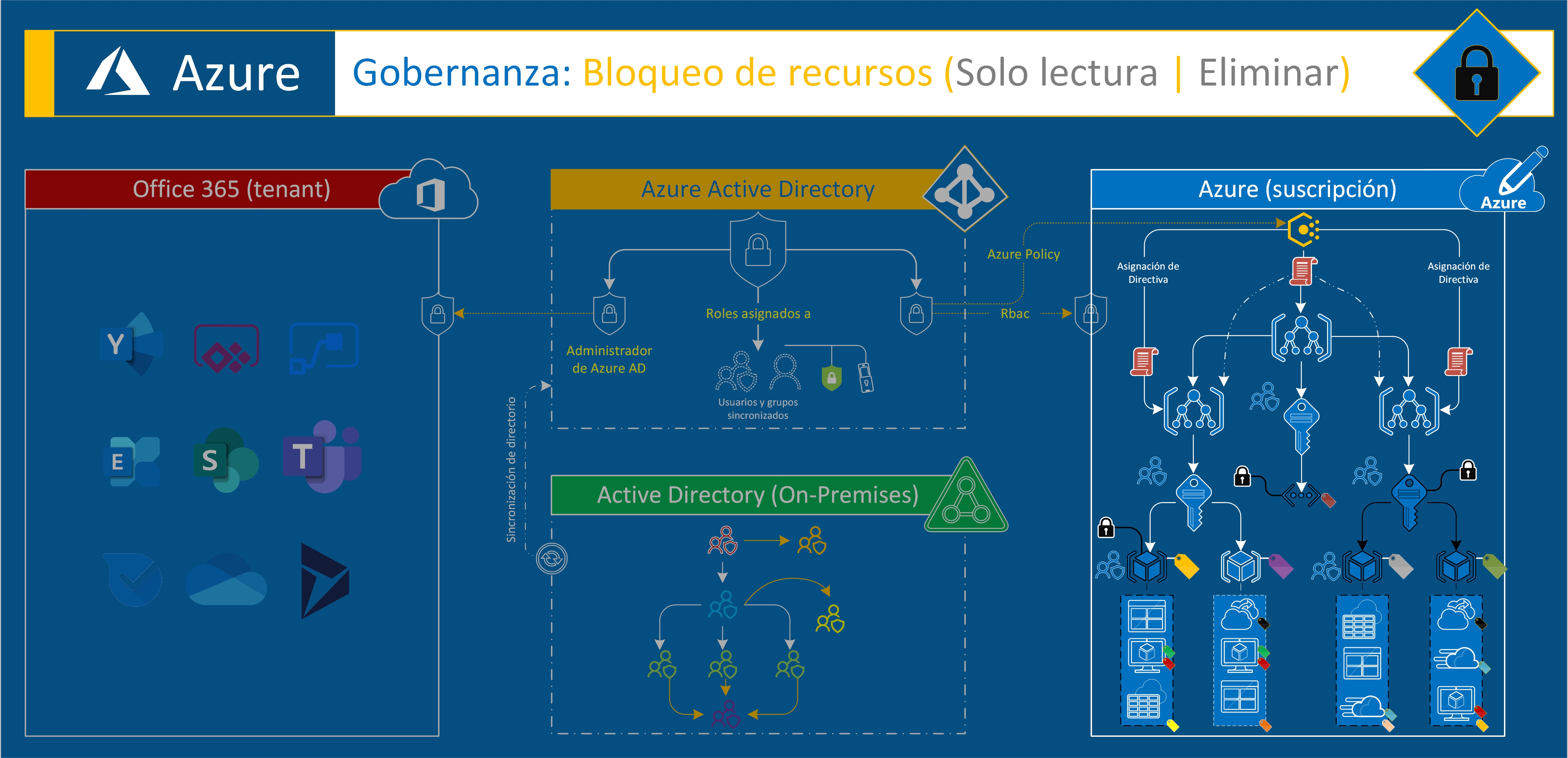

Siguiendo con la gobernanza de Azure, hoy vamos a ver como podemos bloquear los diferentes recursos. Los recursos en Azure podemos bloquearlos a dos niveles:

- Solo lectura: imposibilidad de añadir o eliminar recursos

- Eliminación: imposibilidad de eliminar recursos (pero no evita añadir recursos)

Los bloqueos se realizan a nivel de Suscripción, Grupos de Recursos y Recursos . Si aplicamos un bloqueo en un ámbito primario (suscripción o grupos de recurso) se heredarán dichos bloqueos, además el bloqueo más restrictivo tiene la prioridad. Otra cosa a tener en cuenta, que con estos bloqueamos los operaciones a nivel de administración, no a nivel de recurso el cual puede seguir operando con normalidad (no todos los recursos en función del tipo de bloqueo).

Estos bloqueos se aplican a todos los usuarios, no como con rbac que se aplican a ciertos usuarios o grupos. Los bloqueos sólo pueden ser aplicados por los propietarios de los recursos y el administrador de accesos a usuarios.

Debemos tener en cuenta que aplicamos el bloqueo de solo lectura puede provocar resultados inesperados, a continuación algunos ejemplos (puntos comentados en la web de MSFT):

- Un bloqueo ReadOnly en una cuenta de almacenamiento impide que todos los usuarios muestren las claves. La operación de visualización claves se administra mediante solicitudes POST debido a que las claves devueltas están disponibles para las operaciones de escritura.

- Un bloqueo ReadOnly en un recurso de App Service evita que el Explorador de servidores de Visual Studio muestre los archivos del recurso, ya que esa interacción requiere acceso de escritura.

- Un bloqueo ReadOnly en un grupo de recursos que contiene una máquina virtual impide que todos los usuarios inicien o reinicien la máquina virtual. Estas operaciones requieren una solicitud POST.

A continuación veamos como se pueden aplicar bloqueos, pero antes, aquí os dejo una infografía sobre dichos bloqueos:

Si os fijáis en la infografía, los recursos bloqueados de primer nivel aplicarán los niveles de bloqueo al resto de recursos. Dicho esto, veamos como se configuran los bloqueos a nivel de suscripción, grupos de recursos y recursos.

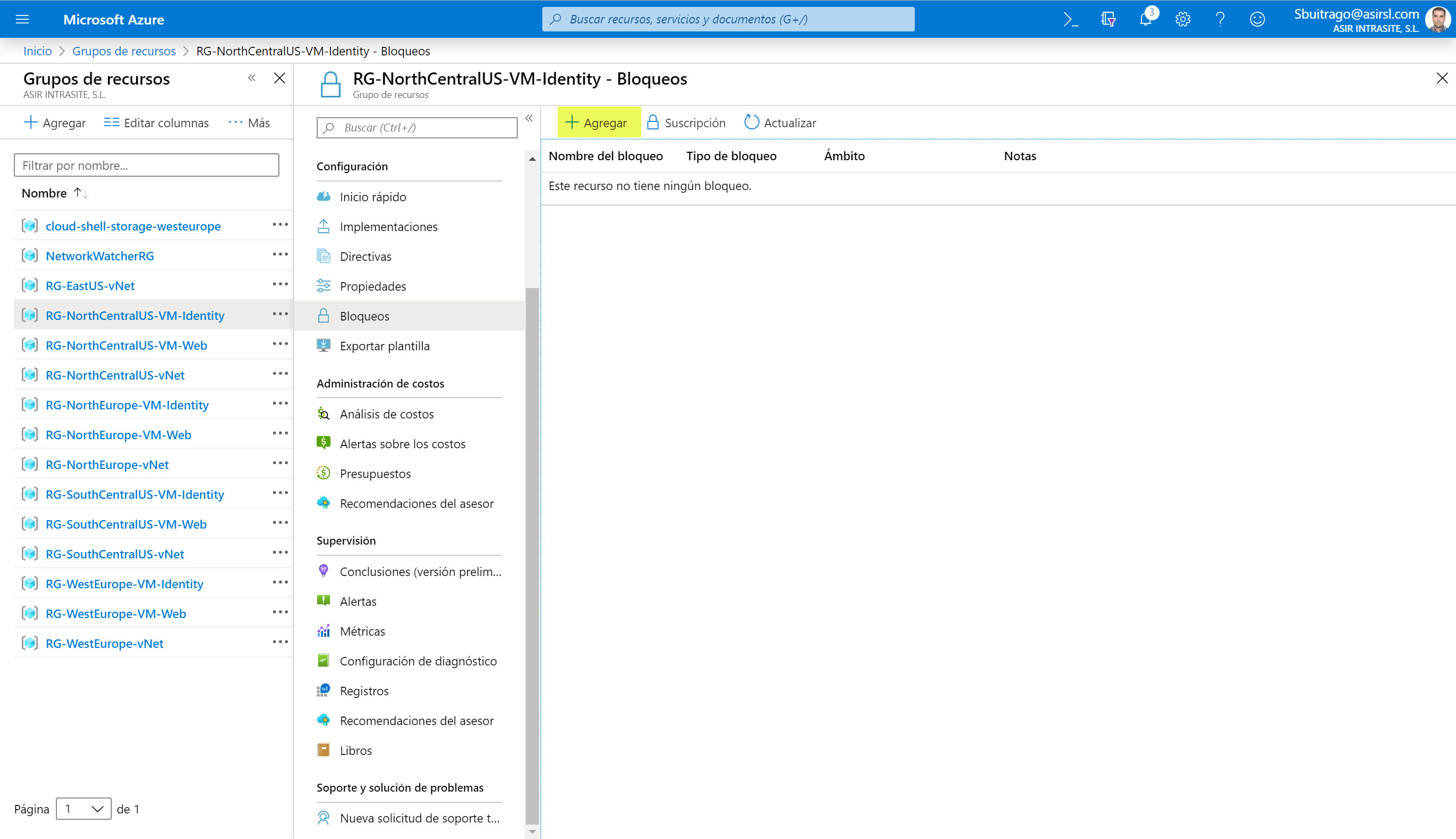

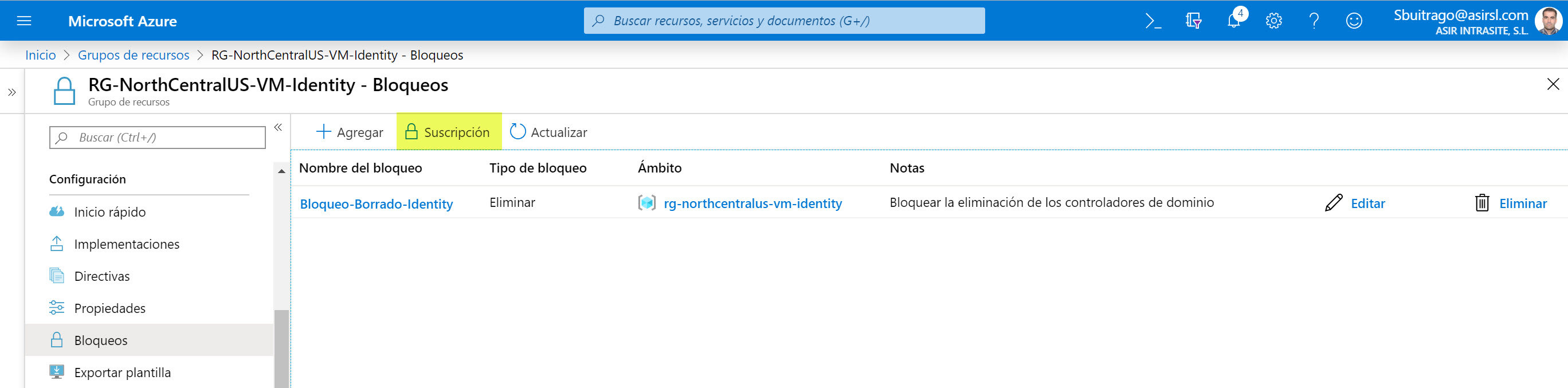

Dentro de cada panel de administración de cada recursos tenemos la sección de Bloqueos, desde donde podemos agregar el nivel de bloqueo a nivel de recurso, para ello, pulsamos en Agregar:

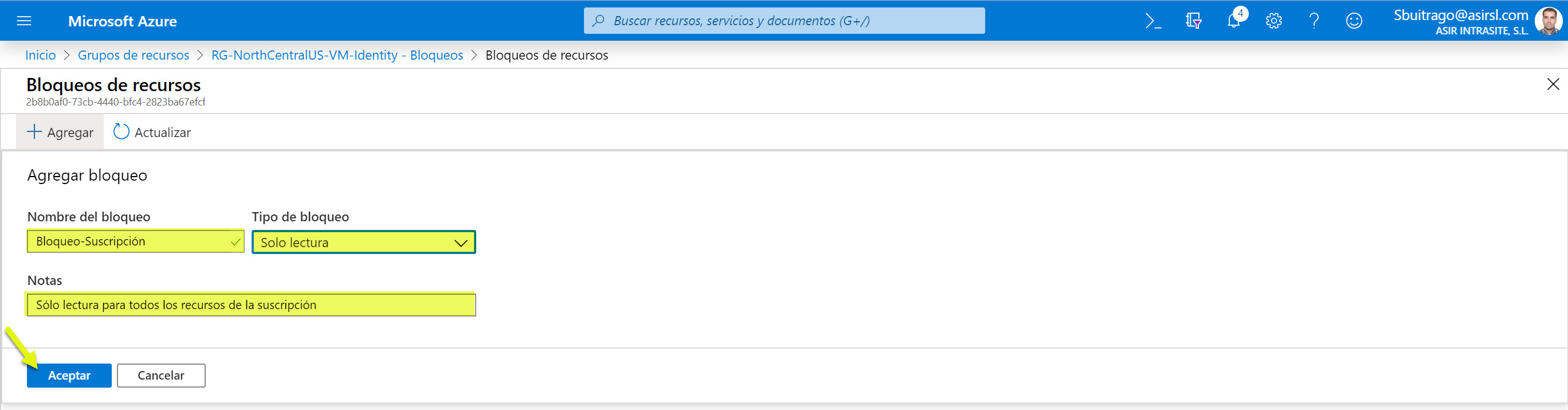

Ahora debemos escribir un nombre para el bloqueo (simplemente descriptivo), el tipo de bloqueo y luego una pequeña descripción:

Una vez hayamos definido las diferentes opciones, pulsamos en Aceptar

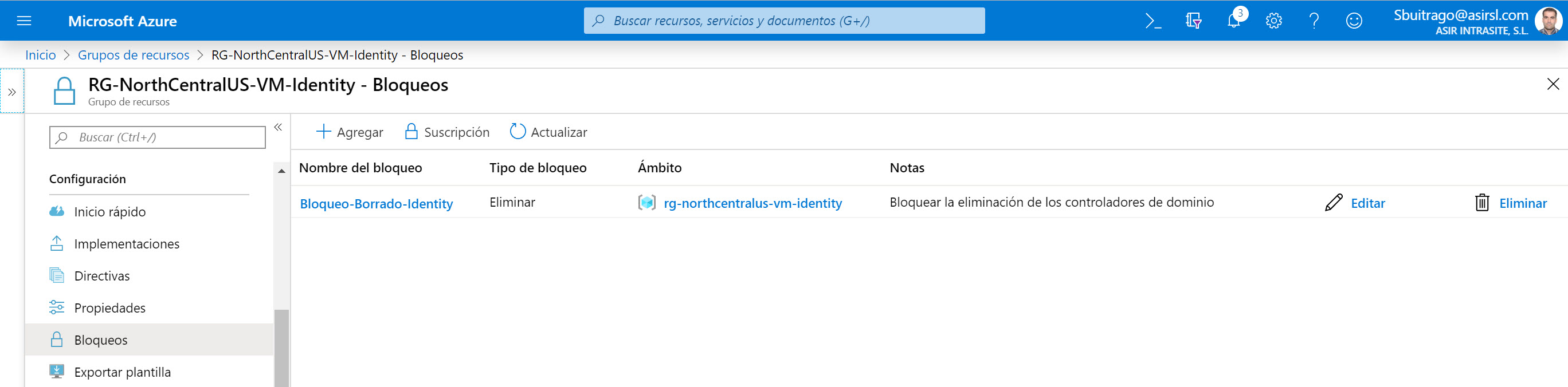

Ahora vemos el bloqueo aplicado

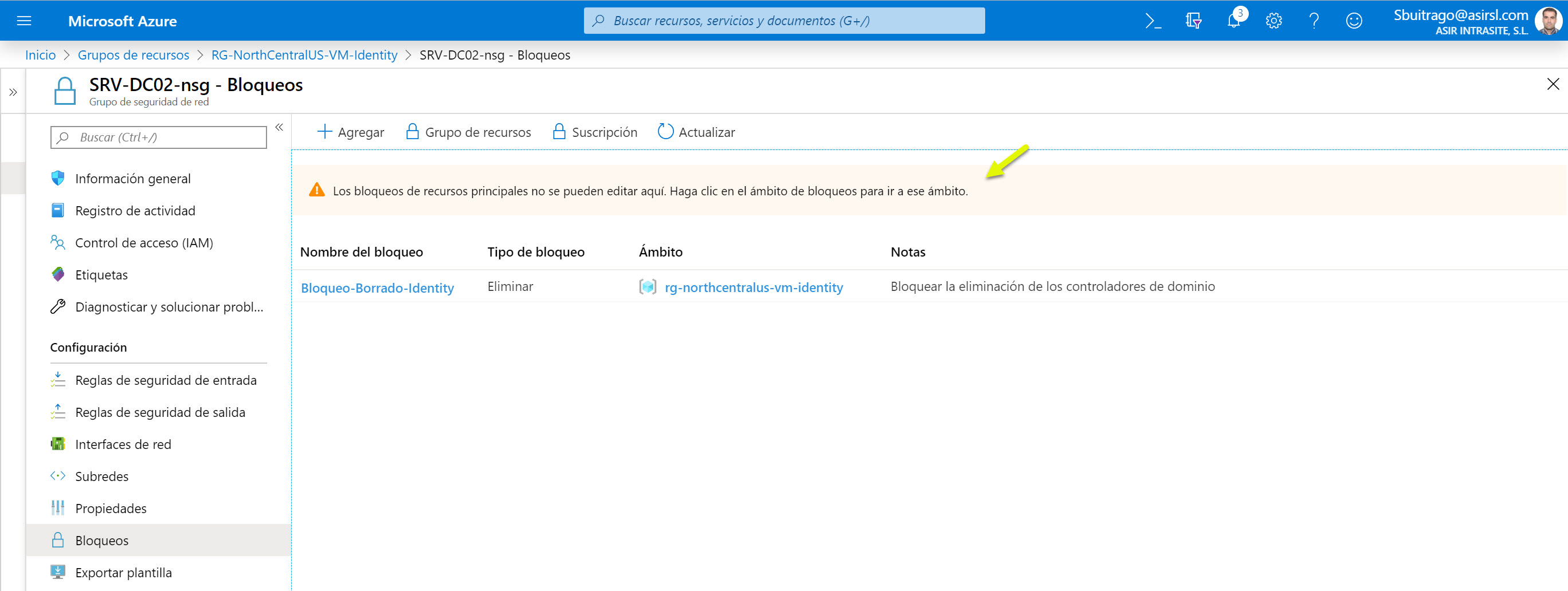

Como lo he aplicado a un grupo de recursos, si ahora accedemos a la sección de Bloqueos de alguno de los recursos incluidos en el grupo de recursos donde está ubicado dicho recurso, vemos que tenemos un bloqueo heredado del primer nivel.

Si ahora intentamos eliminar dicho recurso

No se nos permitirá, además, nos mostrará una alerta indicando el motivo y claramente vemos que es por el bloqueo que hemos configurado

Ahora os voy a mostrar como configurar un bloqueo a nivel de suscripción, desde cualquier recurso tenemos dos opciones:

- Agregar: nos permite agregar un bloqueo al recurso donde nos encontramos

- Suscripción: nos llevará a aplicar un bloqueo a la suscripción donde está ubicado el recurso

Si queremos agregar un bloqueo a nivel de suscripción, podemos pulsar directamente en Suscripción

Y podemos definir el mismo nivel de bloqueos que para otros recursos, solo que ahora se aplicará a la suscripción y a todos los recursos que contiene.

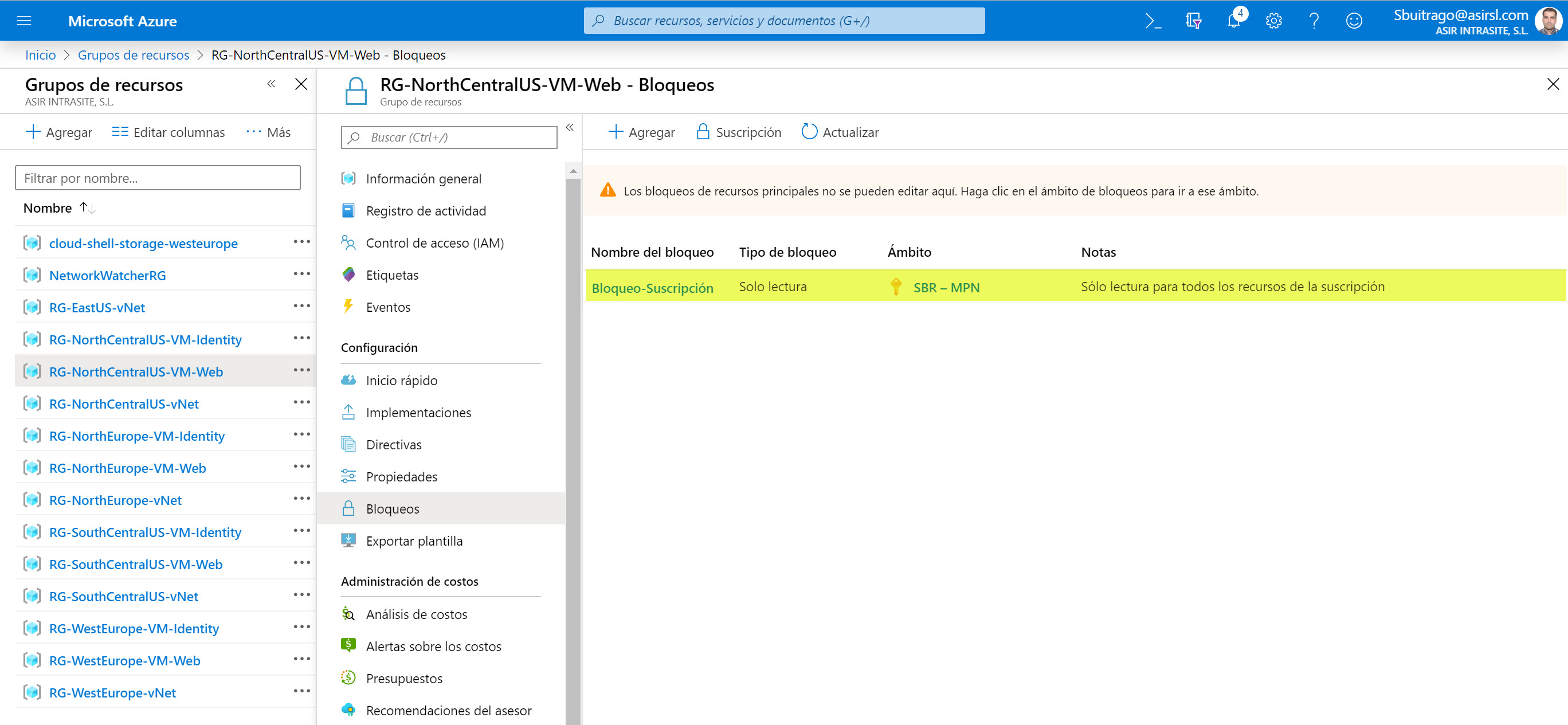

Para comprobarlo, nos vamos a la sección de bloqueo de cualquier recurso y, además de tener sus propios bloqueos vemos que tenemos el bloqueo que le llega desde la suscripción:

Si ahora queremos crear cualquier otro recursos dentro de la suscripción, nos mostrará el siguiente error:

Ahora bien, si queremos quitar el bloqueo, simplemente pulsamos en eliminar el bloqueo aplicado. OJO, no solicita confirmación, simplemente lo elimina.

Una vez eliminados los bloqueos, podemos observarlos desde cualquier sección de bloqueos de cualquier recurso

Como vemos es muy sencillo de configurar, muy potente y eficaz. Este tipo de protección a los recursos, es algo que “debemos” definir una vez tengamos los recursos creados y tengamos definido los recursos importantes que nadie pueda eliminar.

Espero que os sea de utilidad, ahora, como siempre, os toca probarlo a vosotros!!