Cómo publicar ADFS 3.0 mediante TMG 2010 para la federación con Office 365

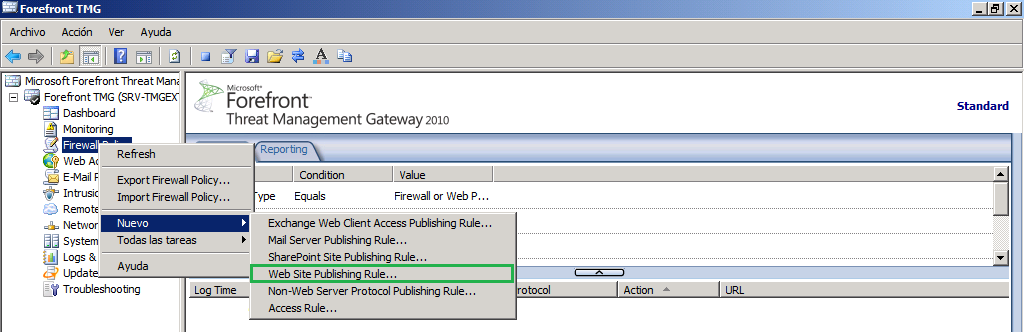

Es posible que estáis pensando en migrar vuestro Exchange, SharePoint o Lync a la nube, y con esto buscáis que vuestros usuarios puedan iniciar sesión en las aplicaciones nombradas con las mismas credenciales de vuestro dominio local. Para ello debéis realizar una serie de pasos antes, uno de ellos es la publicación del AD FS que habéis configurado en alguno de vuestros servidores On-Permises, y si tenéis un Reverse-Proxy (TMG, F5, KEMP, IIS ARR, etc..) debéis realizar una serie de configuraciones las cuales voy a comentaros si utilizáis TMG. Debemos disponer de un certificado digital de una entidad certificadora pública (DigiCert, Verising, Geotrust, etc..), tanto puede ser un certificado con un solo nombre, como SAN o Wildcard, aquí no tenemos problema con el tipo de certificado, lo que sí es que los nombres de dominio que tenga el certificado se deben corresponder con lo que vamos a publicar (lo de siempre vamos) y en base a los UPN que hayamos sincronizado con Office 365 porque harán referencia a los inicios de sesión de los usuarios. Una vez dicho esto, veamos cual sería la configuración del TMG, para ello nos vamos a la consola de administración y con el botón derecho hacemos clic encima de la opción Reglas de Firewall – Nuevo – Regla de Publicación Web:

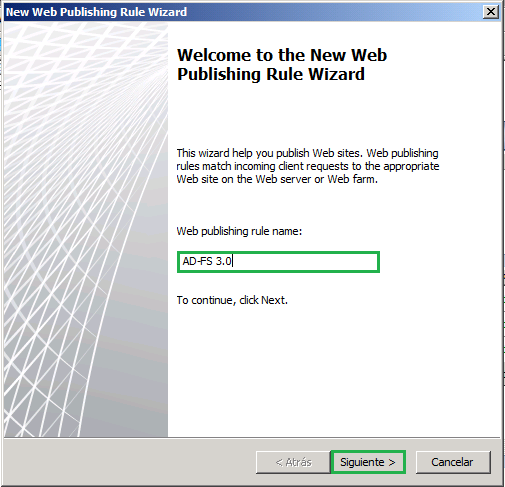

Escribimos uno nombre corto pero descriptivo para la regla de publicación que vamos a crear y pulsamos en Siguiente

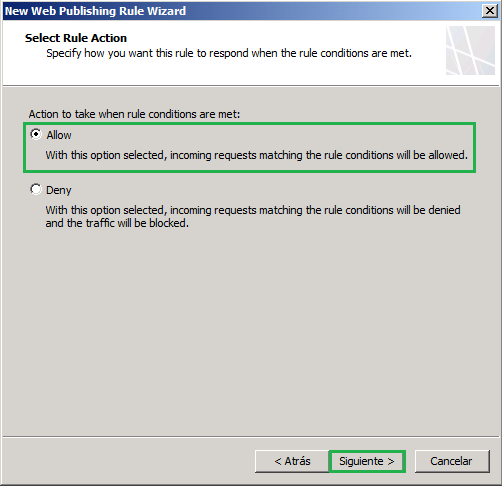

Elegimos la opción Permitir y pulsamos en Siguiente

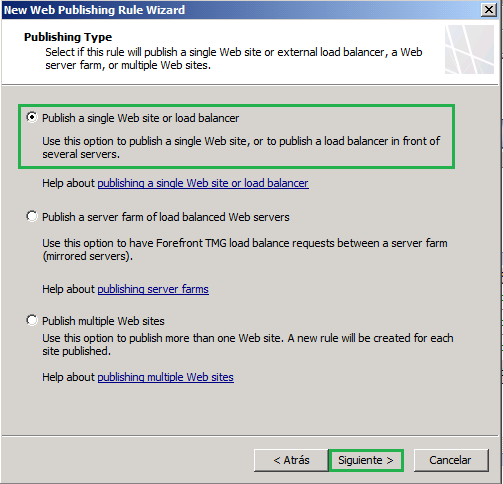

Selecionamos que queremos publicar una única web o un balanceador y pulsamos en Siguiente

Requisito inprescindible es que el servidor web que vamos a publicar sea bajo SSL y pulsamos en Siguiente

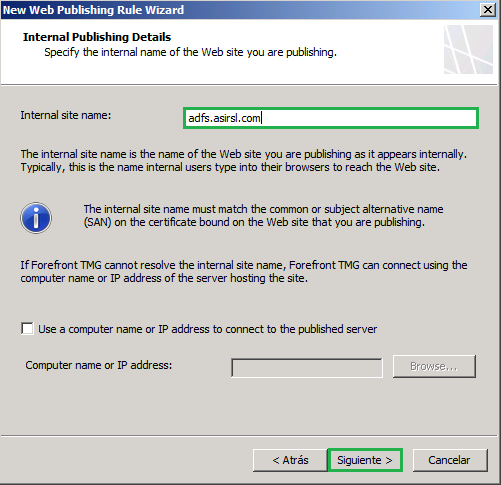

Escribimos el FQDN del nombre del servicio a publicar en interno (en mi caso es el mismo que el externo, tratando de tener un criterio único) y pulsamos en Siguiente

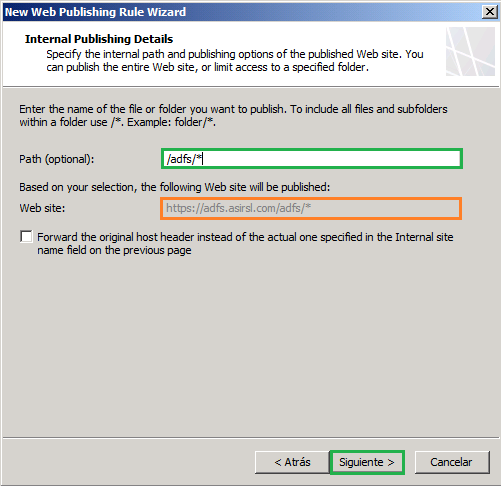

Especificamos una ruta del servidor web que vamos a publicar, en este caso escribimos /adfs/* (de tal forma que esta regla solo permitirá la conexión cuando se intente acceder aa /adfs/ y cualquier cosa de aquí en adelante) y pulsamos en Siguiente:

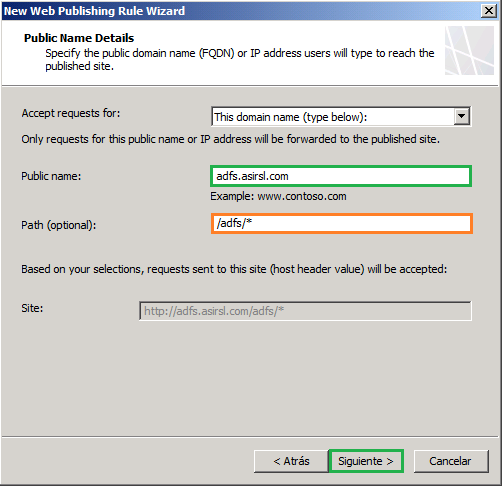

Ahora escribimos el nombre público con el que se publicará el servicio web, de tal forma que el TMG sepa que si le llega una petición con una cabecera adfs.asirsl.com tenga claro que esta es la regla que tendrá que aplicar, y en la ruta igualmente permitimos únicamente las conexiones desde /adfs/ hacia adelante. Si el nombre es diferente al interno es cuestión de que lo pongáis, eso si, este nombre debe tener su registro DNS de Tipo A (o CNAME, pero mejor A) en el servidor DNS externo):

Elegimos el Listener que previamente hemos configurado con el certificado que vayamos a utilizar y pulsamos en Siguiente

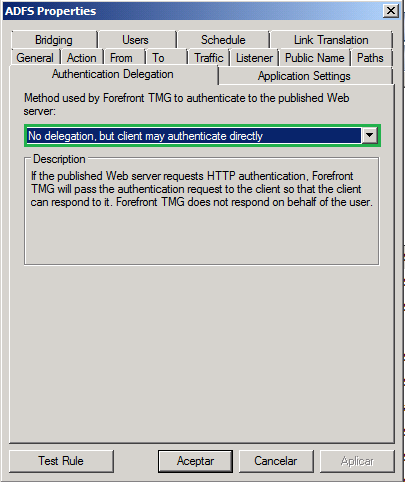

Ahora nos toca elegir el tipo de autenticación, debemos escoger No delegación, pero el cliente puede autenticarse directamente y pulsamos en Siguiente

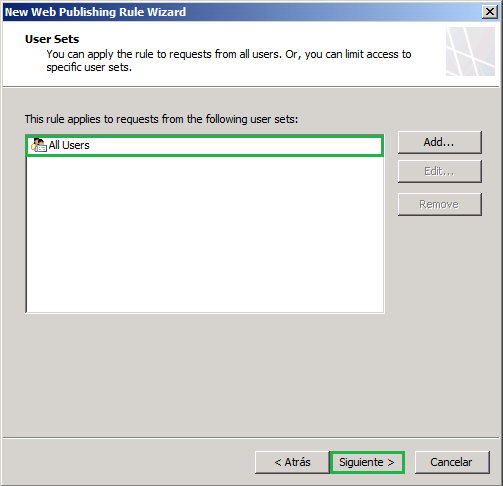

Cómo último paso guiado por el asistente añadiremos al grupo Todos los Usuarios y pulsamos en Siguiente

Y por último pulsamos en Finalizar

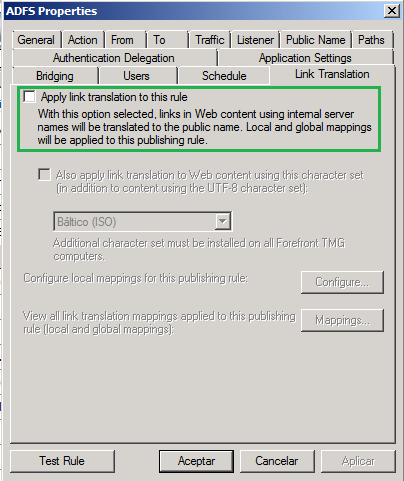

Nos quedaria por ajustar varias cosas en esta regla, para ello la buscamos entre las directivas de Firewall, vamos a sus propiedades y configuramos las diferentes opciones tal cual os muestro:

Esto es a modo revisión, porque si lo recordáis esto es justamente lo que hemos configurado con el Asistente

También debemos configurar una cosa más a nivel del protocolo HTTP, para ello pulsamos con el botón secundario de ratón encima del protocolo de la regla de AD-FS 3.0 y pulsamos en Configurar HTTP:

Y desmarcamos las casillas que os muestro en la siguiente imagen:

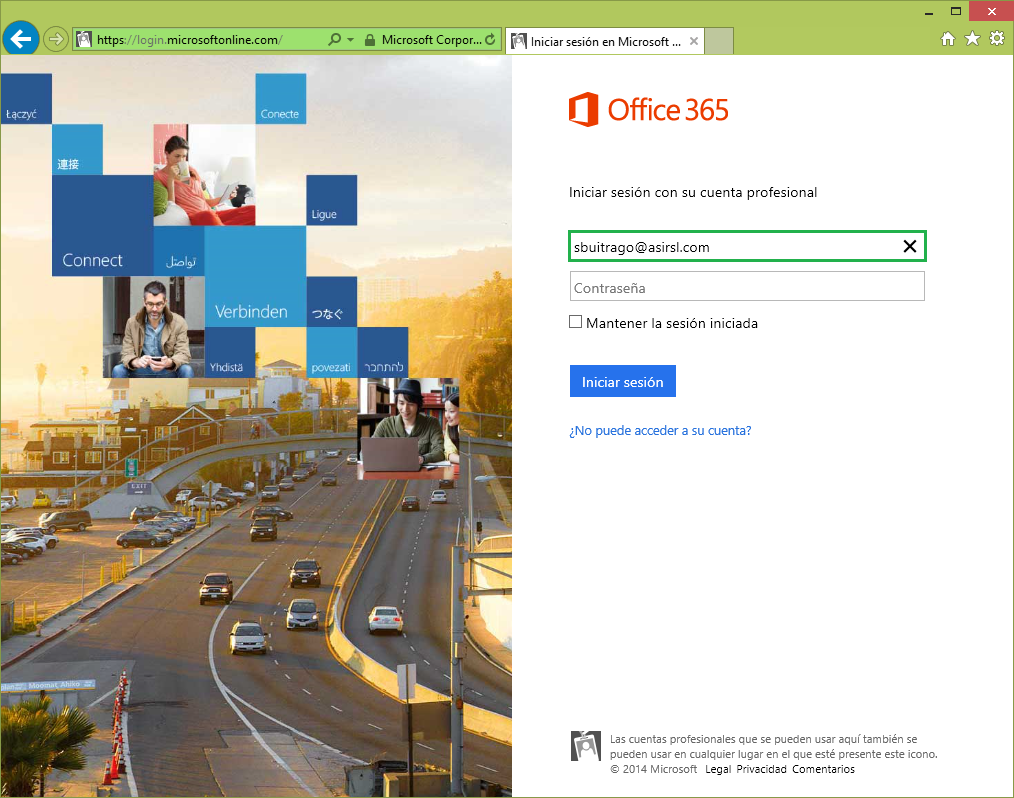

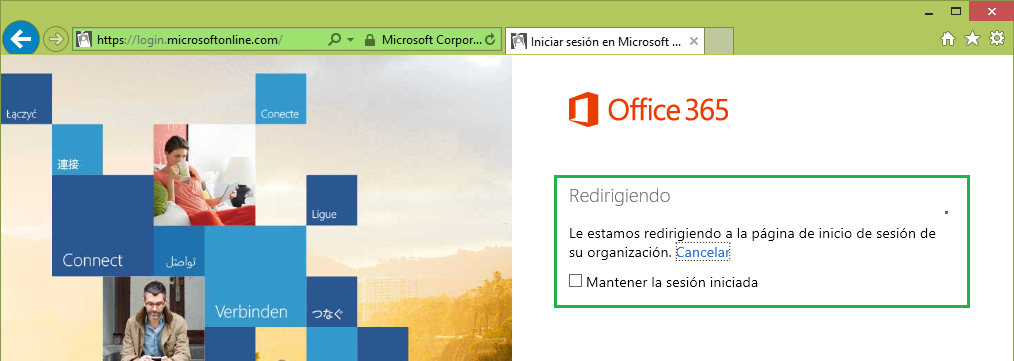

Ahora sí que podempos aplicar los cambios pendientes en el TMG y si ya tenemos todas las configuraciones preparadas para iniciar sesión en Office 365 con nuestras credenciales de dominio, solo toca probarlo. Para ello nos vamos a https://login.microsoft.com/, introducimos nuestro usuario y si estámos federados correctamente automáticamente nos redirigirá la petición a nuestro ADFS para autenticarnos, ahí es cuando entre en juego la regla que hemos creado:

Paso 1: Introducimos el usuario de nuestra organización

Paso 2: El sistema automáticamente nos intenta redirigir a la página de incio que hemos publicado anteriormente (adfs.asirsl.com)

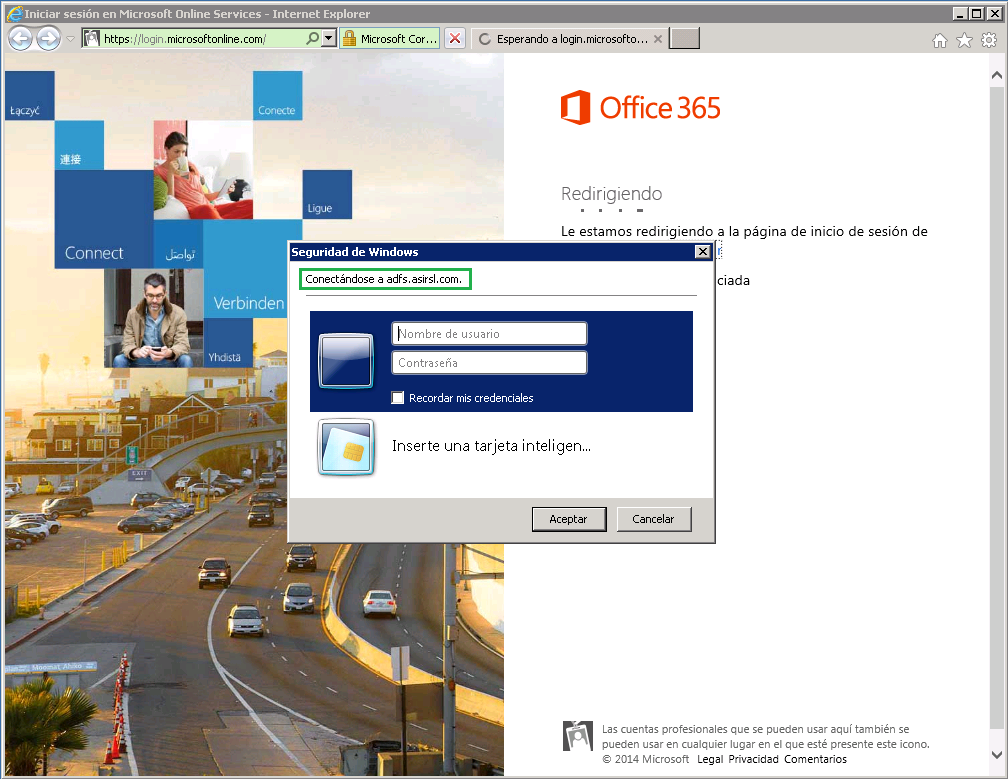

Paso 3: Nos solicitará las credenciales, las introducimos y pulsamos en Aceptar

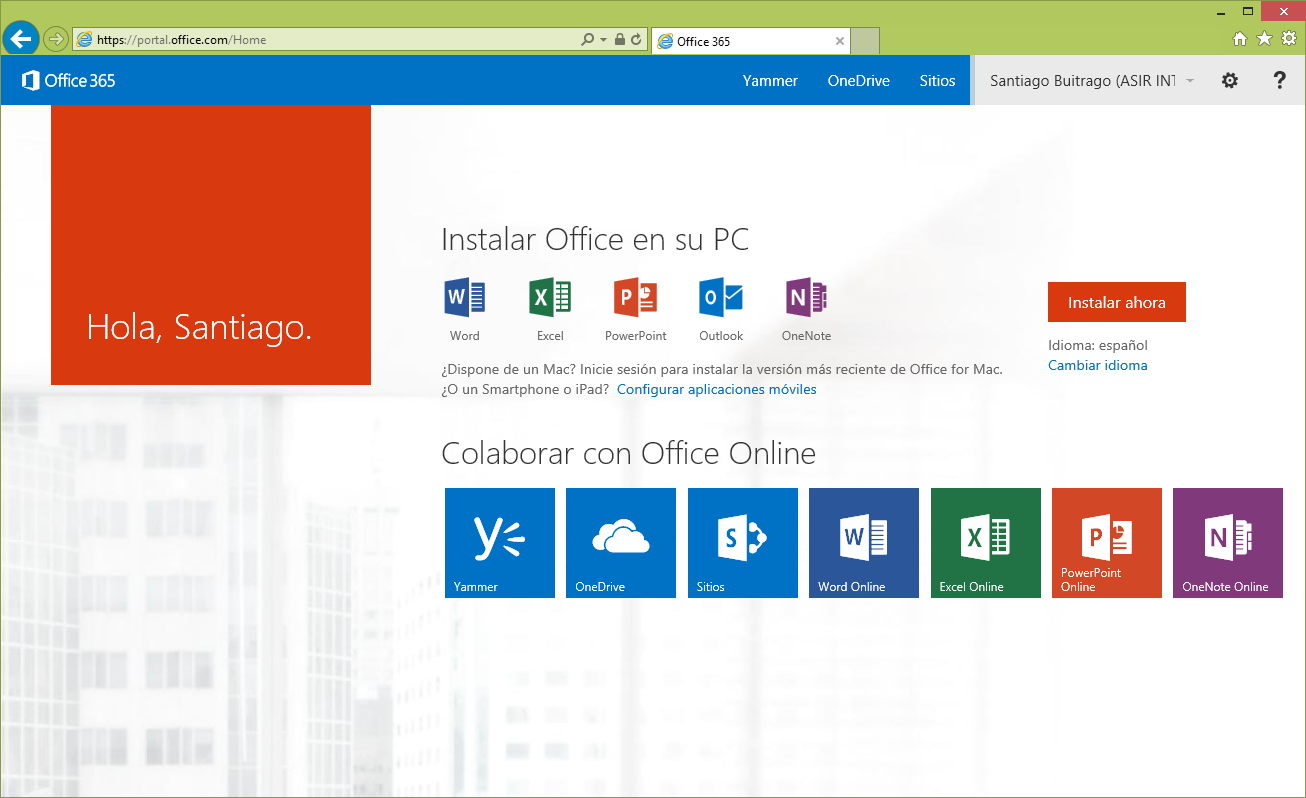

Paso 4: Ya estamos dentro de Office 365 accediendo con nuestras credenciales de dominio

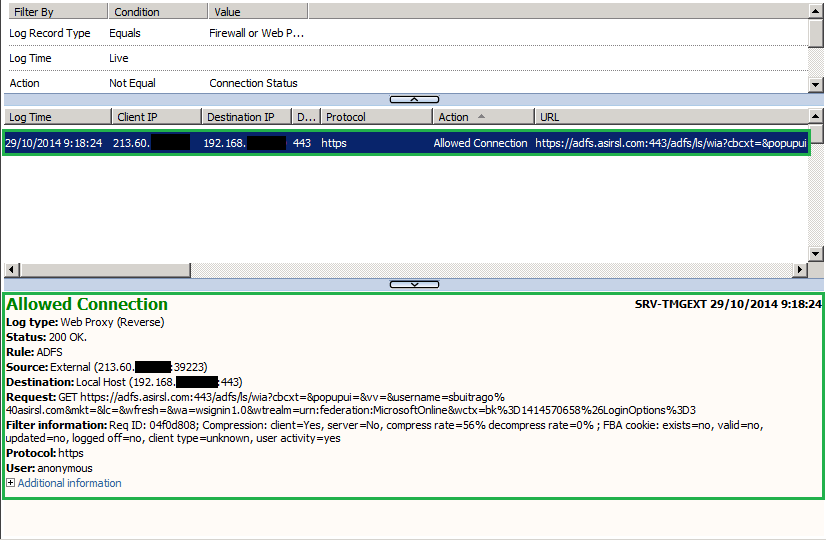

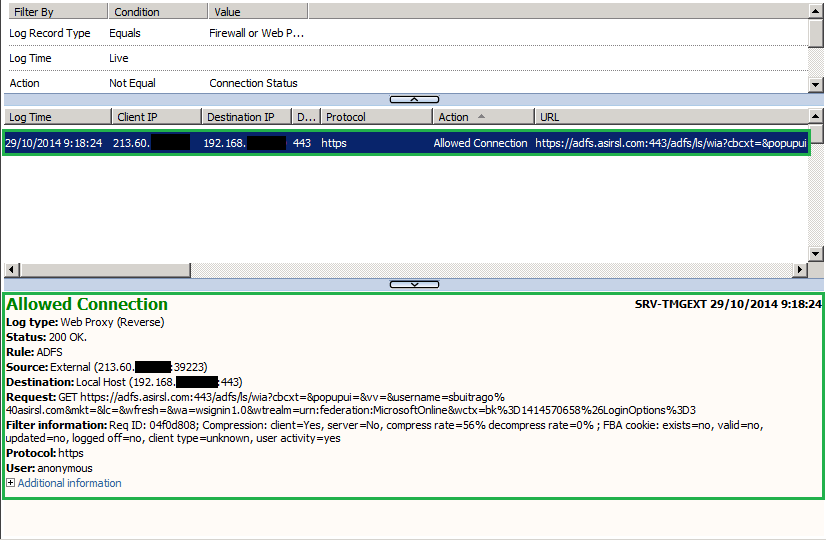

Sin el momento de conectarnos revisamos el LOG del TMG, veremos las conexiones oportunas y si hemos iniciado sesión correctamente lo podremos ver con claridad:

Como podéis apreciar la publicación es sencilla y rápida, os llevará más tiempo la configuración de la sincronización, preparación del AD y el AD FS que esta regla. Si bien es cierto que esto no es complejo, únicamente debemos cumplir los requisitos previos y funcionará muy bien. Otra cosa es configurar los diferentes servicios con autenticación integrada, entornos híbridos, etc.. pero bueno eso para otro momento.

Espero que os sea de utilidad!!!