Microsoft Azure: Organizaciones Conectadas con el Gobierno de Identidades

Seguro que muchos de vosotros tenéis la necesidad de tener diferentes tenants conectados o, por lo menos la necesidad de gestionar los accesos a vuestro tenant y os gustaría que fuese algo más “automático” o “autónomo”. El tener la posibilidad de añadir usuarios externos (invitados), añadirlos a grupos de O365, conceder acceso a sitios de SharePoint Online o añadirlos a equipos de Teams y todo esto con el menor costo administrativo de vuestros equipos de IT.

Microsoft tiene en su ADN desde hace muchos años la gestión de identidades, integración con plataformas de terceros (Google, Facebook, etc..) y por su puesto entre sus servicios de AzureAD con los diferentes tenants, pero siempre manteniendo un fuerte equilibrio y control entre el acceso y la seguridad. Además, siempre utilizando un principio de gobernabilidad de principio a fin que permita garantizar el acceso y control de acceso a los diferentes recursos.

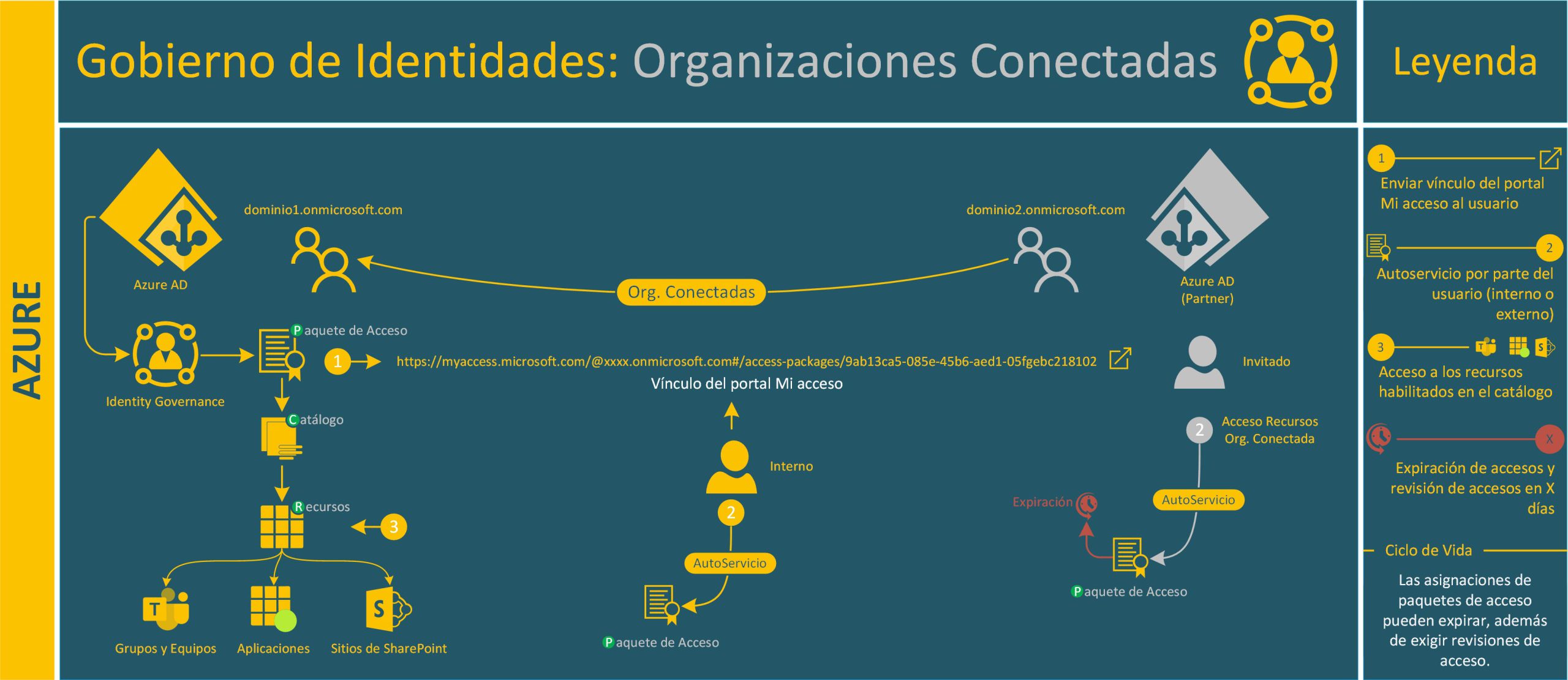

Hoy voy a mostraros como, utilizando el Gobierno de Identidades de AzureAD como crear paquetes de acceso para la auto provisión de usuarios (internos e invitados) a diferentes servicios:

- Aplicaciones

- Sitios de SharePoint

- Grupos de O365 y Equipos de Teams

Pero además, lo haremos securizando este acceso el cual concederemos a organizaciones conectadas. Aquí os dejo la infografía para este artículo:

Antes de continuar, comentaros que para realizar esta configuración vamos a necesitar tener alguno de los siguientes licenciamientos:

- Azure AD Premium P2

- Licencia de Enterprise Mobility + Security (EMS) E5

Aquí os dejo un enlace donde lo explica con más nivel de detalle: Requisitos de Licencia. Además, os pego aquí la información más relevante sobre las licencias para responder a esta pregunta: ¿Cuántas licencias debe tener?

Asegúrese de que el directorio tenga al menos tantas licencias de Azure AD Premium P2 como usted:

- Usuarios miembros que pueden solicitar un paquete de acceso.

- Usuarios miembros que solicitan un paquete de acceso.

- Usuarios miembros que aprueban solicitudes para un paquete de acceso.

- Usuarios miembros que revisan asignaciones para un paquete de acceso.

- Usuarios miembros que tienen una asignación directa a un paquete de acceso.

En el caso de los usuarios invitados, las necesidades de licencia dependerán del modelo de licencias que esté usando. Sin embargo, las actividades de los usuarios invitados siguientes se consideran uso de Azure AD Premium P2:

- Usuarios invitados que solicitan un paquete de acceso.

- Usuarios invitados que aprueban solicitudes para un paquete de acceso.

- Usuarios invitados que revisan asignaciones para un paquete de acceso.

- Usuarios invitados que tienen una asignación directa a un paquete de acceso.

Las licencias de Azure AD Premium P2 no son necesarias para las tareas siguientes:

- No se requiere ninguna licencia para usuarios con el rol de administrador global que configuran los catálogos iniciales, paquetes de acceso y directivas, y delegan tareas administrativas en otros usuarios.

- No se requiere ninguna licencia para usuarios en los que se han delegado tareas administrativas, como el creador de catálogos, el propietario de catálogos y el administrador de paquetes de acceso.

- No se requiere ninguna licencia para invitados que pueden solicitar paquetes de acceso, pero no solicitan un paquete de acceso.

Con esto más o menos claro (espero), vamos a definir las configuraciones que realizaremos:

- Conexión entre organizaciones

- Creación de Paquetes de Acceso + Catálogos

Las organizaciones conectadas nos permiten conceder acceso a recursos de la organización conectada y, como es posible que estos usuarios no los tengamos conectados en nuestro AzureAD lo haremos mediante paquetes de acceso. Esto permitirá que los usuarios se conecten a los servicios publicados (catálogos) de forma autónoma, sin depender de IT ni invitaciones manuales.

Para añadir una organización externa como conectada, nos vamos al Portal de Azure, accedemos a la sección de Azure Active Directory y pulsamos en Identity Governance (Gobierno de Identidades):

Ahora accedemos Organizaciones Conectadas y pulsamos en Agregar organización conectada:

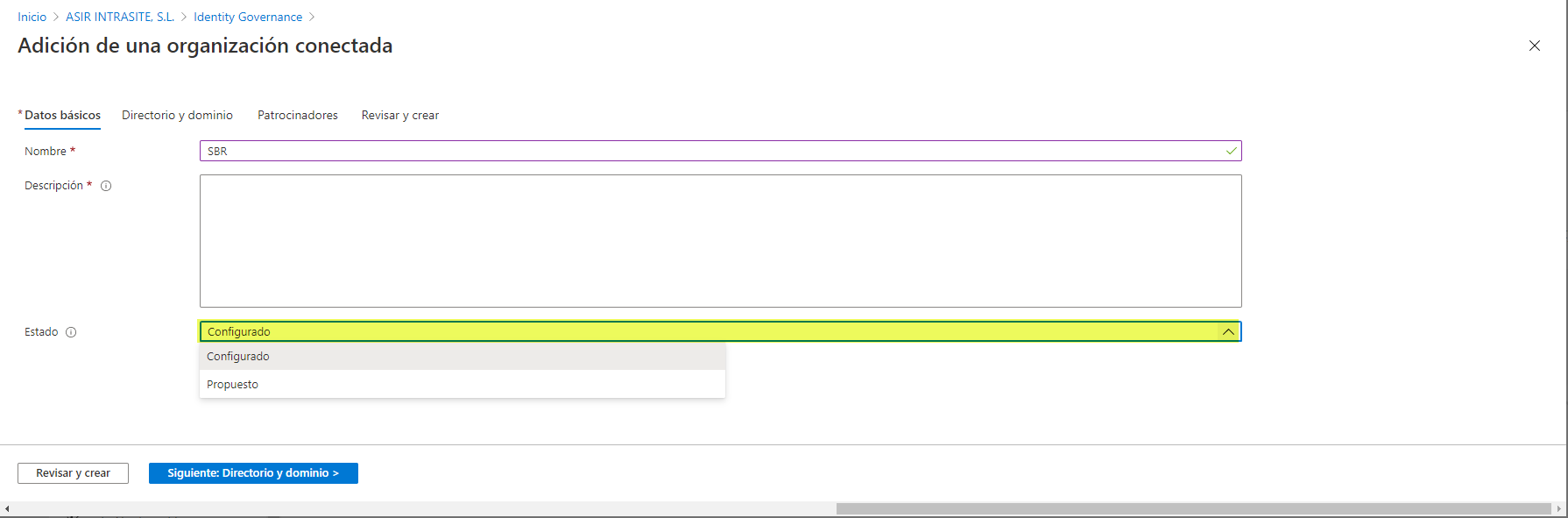

Escribimos un nombre descriptivo el cual nos permita a posteriori poder distinguirlo, una descripción (ahora lo escribiré para que veáis que ocurre sino lo hacemos) y elegimos el estado:

- Configurado: organización totalmente funcional, donde los usuarios pueden acceder a los paquetes de acceso

- Propuesto: organización conectada pero que no ha sido aprobada por ningún administrador

En nuestro caso, vamos a configurarlo con estado Configurado y pulsamos en Siguiente: Directorio y dominio>

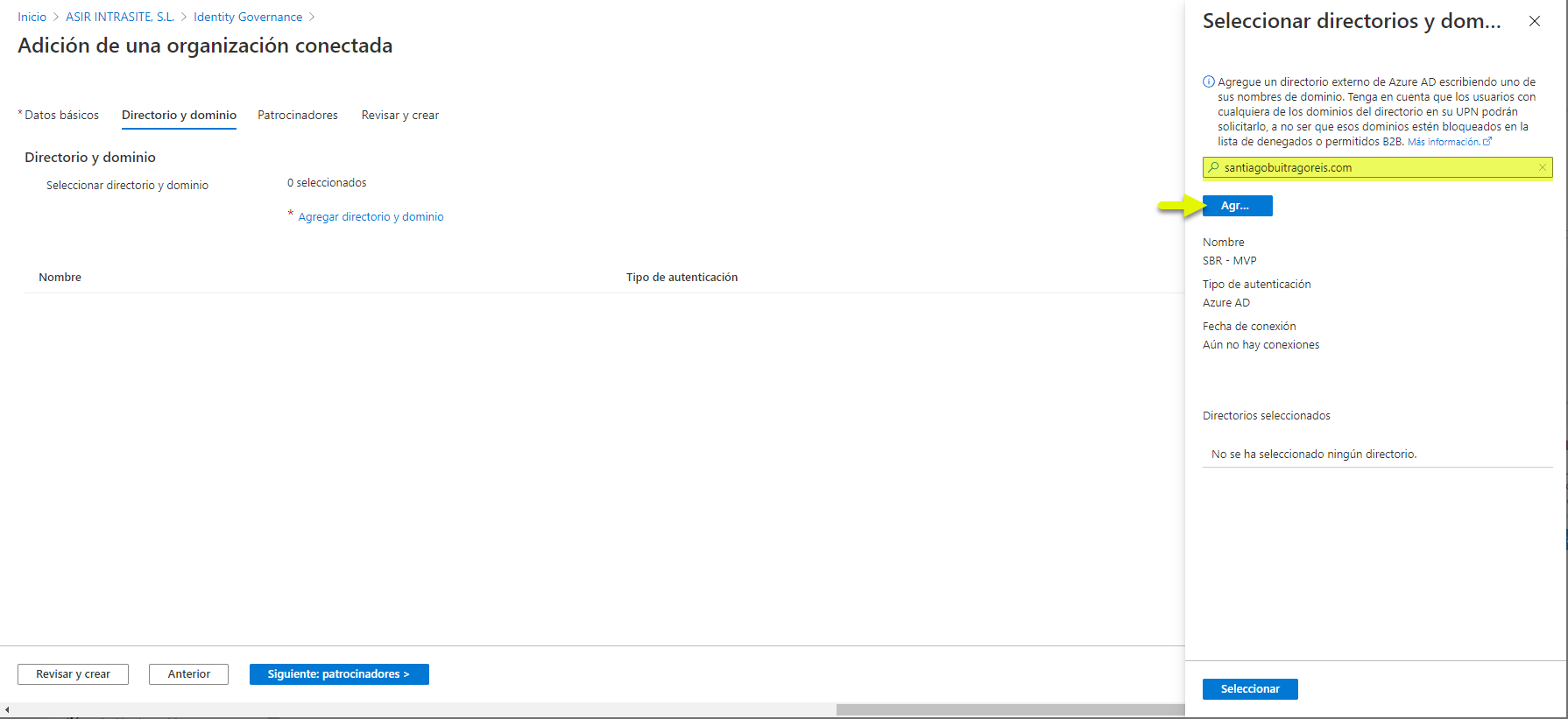

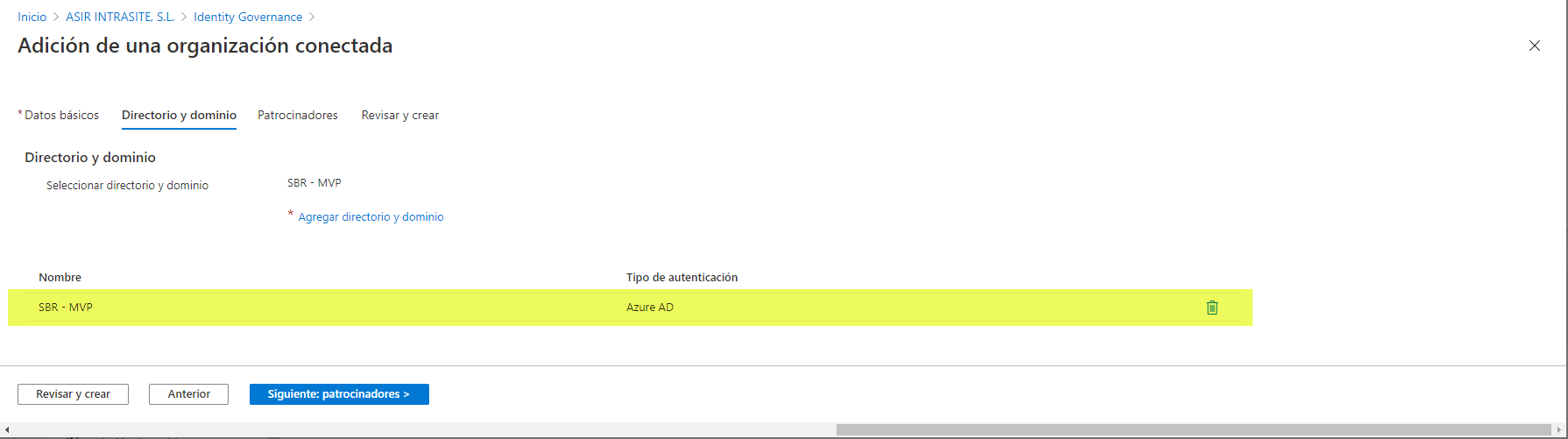

Ahora pulsamos en Agregar directorio y dominio:

Escribimos el nombre de dominio que tengamos registrado en otro AzureAD y si está bien escrito nos mostrará información al respecto (Nombre: SRV- MVP en mi caso) y pulsamos en Agregar:

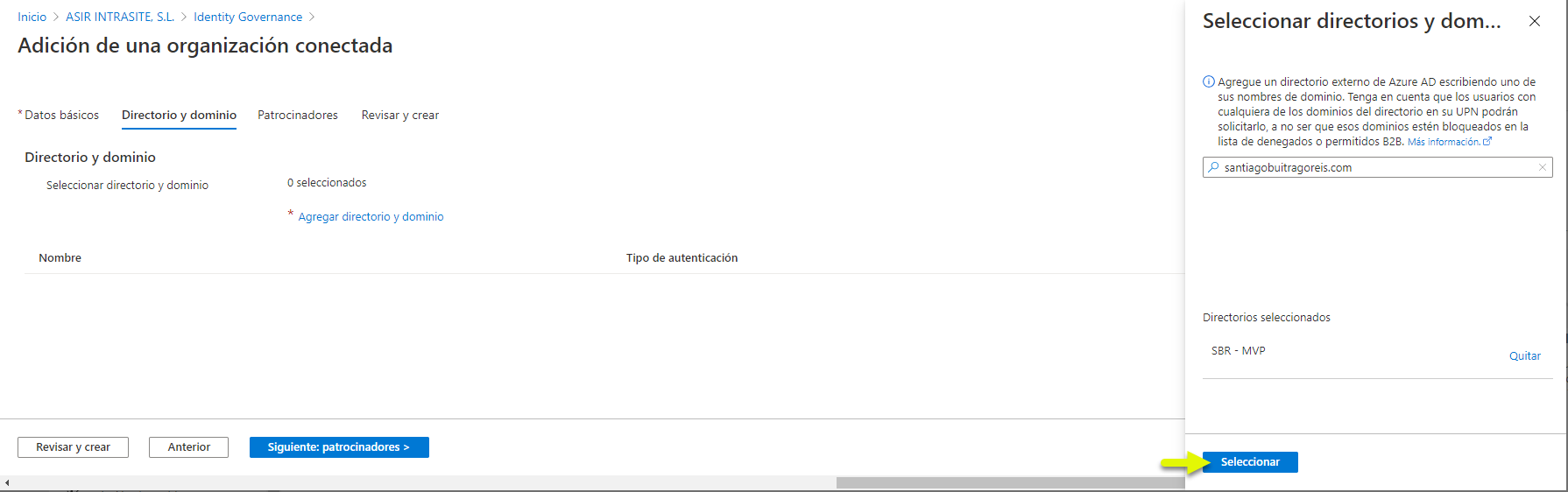

Una vez agregado el dominio pulsamos en Seleccionar:

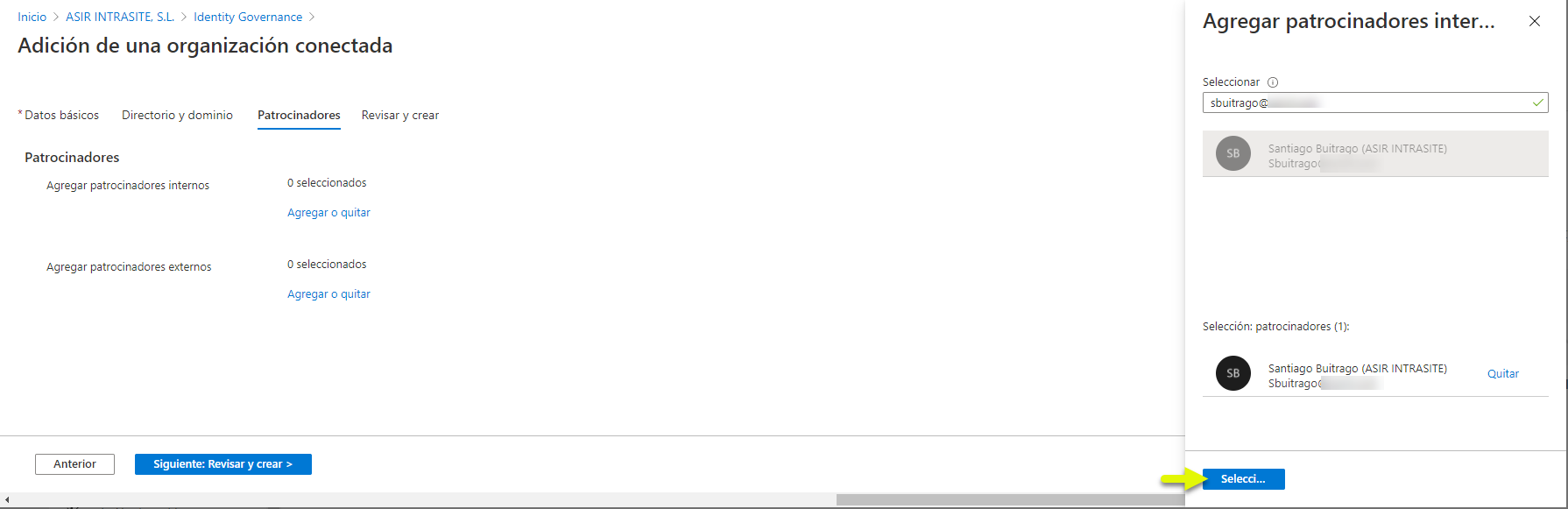

Ahora pulsamos en Siguiente: patrocionadores>

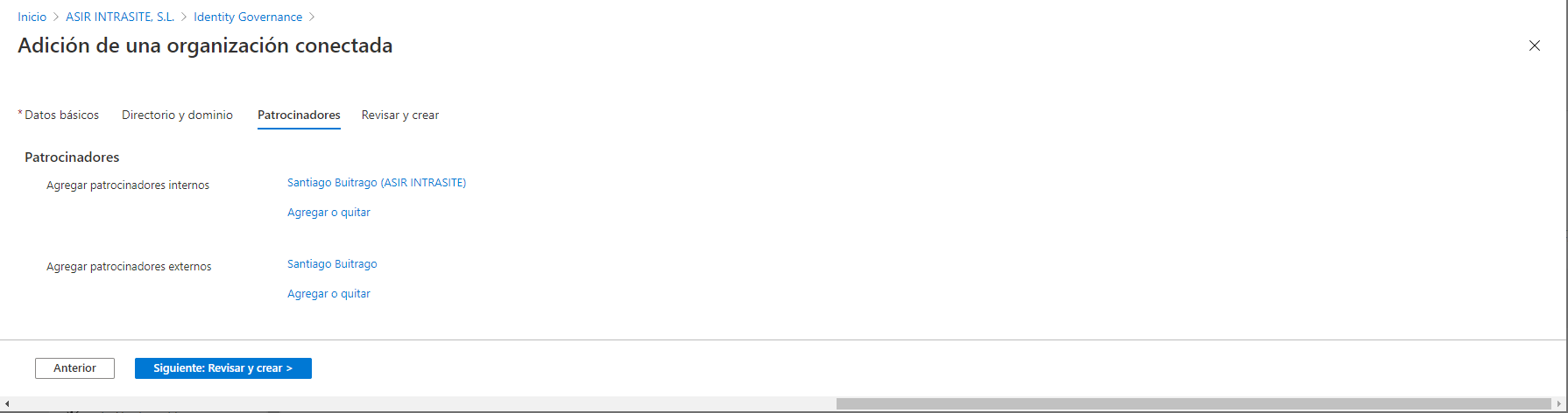

Los patrocinadores son usuarios de ambas organizaciones que utilizaremos como punto de contacto entre ambas organizaciones, los cuales utilizaremos como aprobadores cuando los usuarios soliciten acceso. Tenemos que añadir un usuario local de nuestro AzureAD y otro del dominio externo (debemos tenerlo agregado previamente como un invitado).

Debemos añadir patrocinadores internos:

Y patrocinadores externos (usuario previamente invitado):

Una vez que los tengamos añadidos, pulsamos en Siguiente: Revisar y crear>

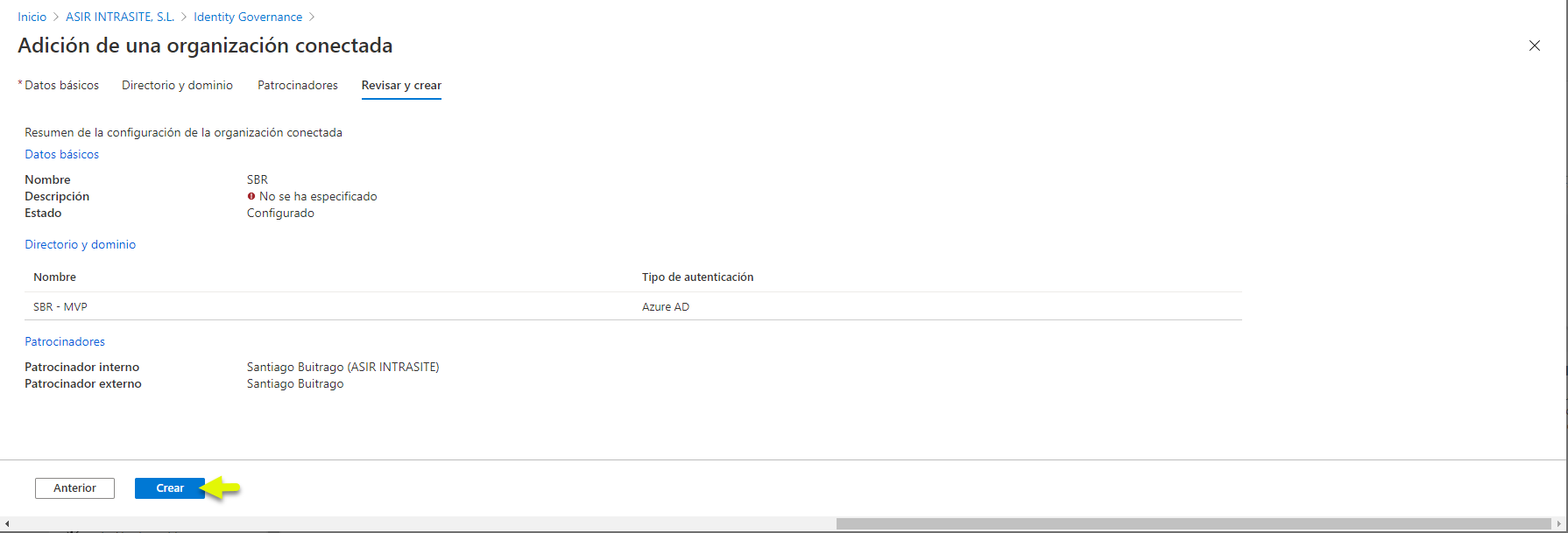

En el proceso de revisión nos dirá que tenemos un campo obligatorio sin cubrir:

El dato que nos hemo dejado sin cubrir en el asistente de configuración nos lo indicará con un punto rojo:

En mi caso era la descripción como os he comentado, es una chorrada lo sé, pero bueno, es para que vierais como “solucionarlo”:

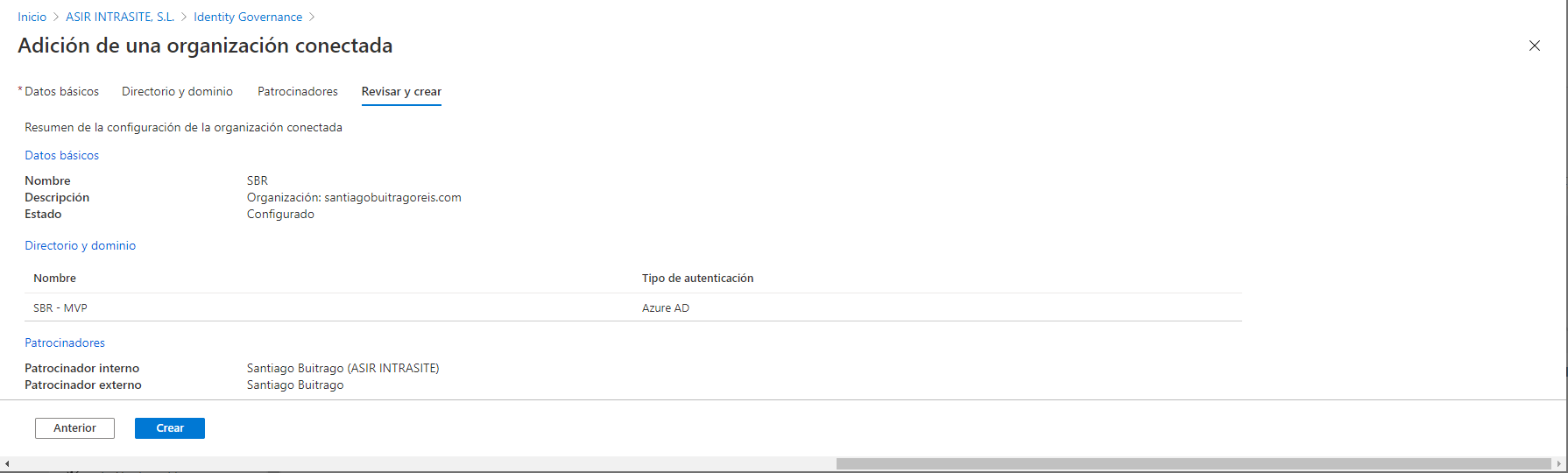

Una vez que tengamos todos los datos correctamente introducidos, volvemos a la pestaña de Revisar y crear y pulsamos en Crear:

En cuestión de segundos tendremos nuestra primera organización conectada:

Una vez creada la conexión podemos ver los detalles de la misma y ver su configuración:

En una misma conexión podemos agregar varios dominios, pero bueno, en mi caso haré una conexión por organización:

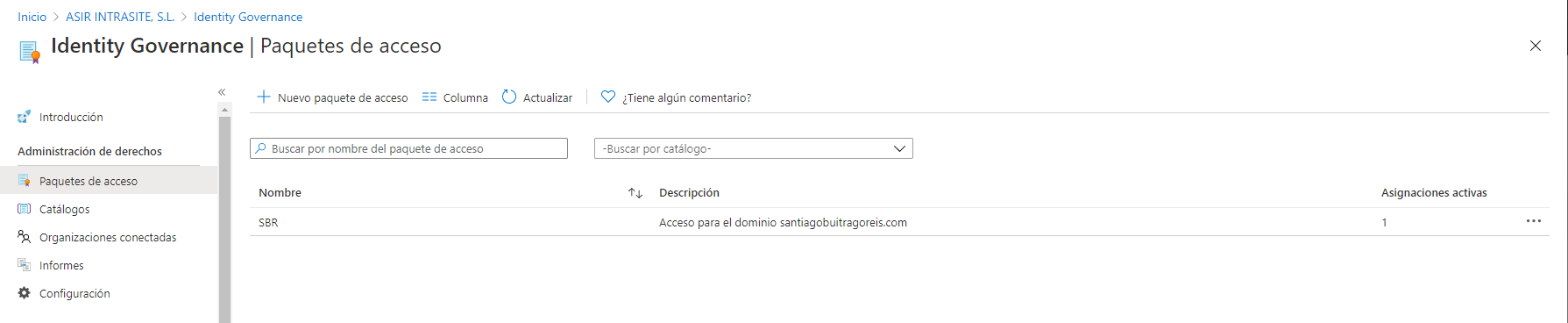

Pues con esto ya tenemos una organización conectada, ahora veremos debemos configurar un paquete de acceso y sus correspondientes catálogos. Lo primero que haré será crear un catálogo, puesto que será el conjunto de recursos (Grupos O365, SharePoint, Teams) a los cuales los usuarios tendrán acceso mediante el paquete de acceso.

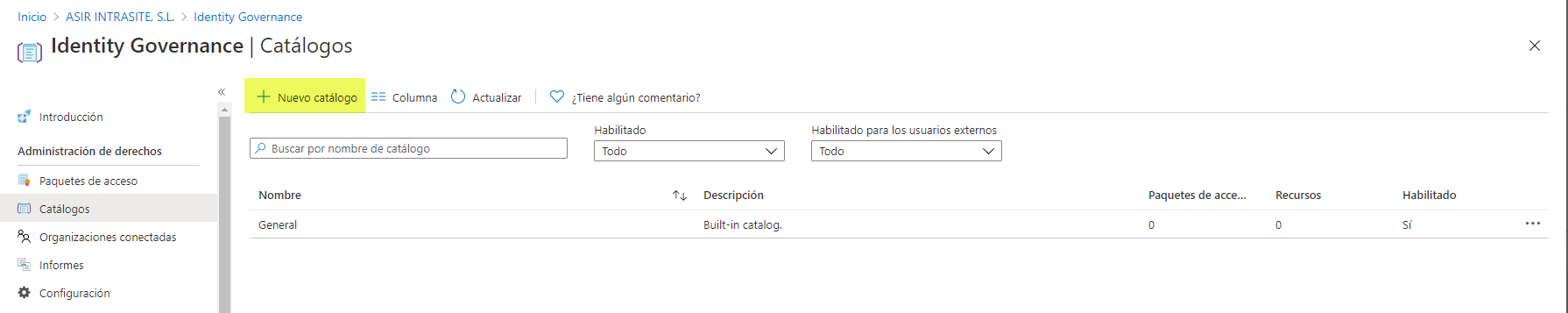

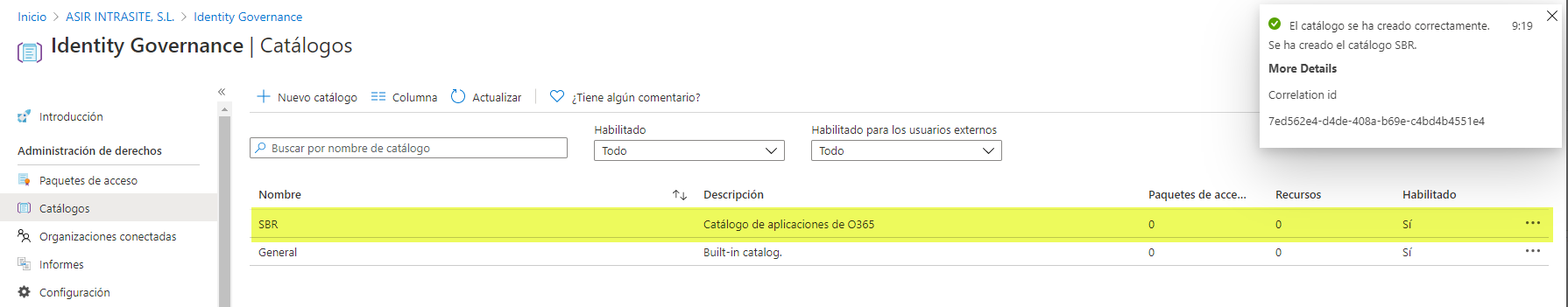

Para crear el catálogo nos vamos a la sección Catálogos y pulsamos en Nuevo catálogo:

Escribimos un nombre para el catálogo, dejamos en SÍ las opciones adicionales que tenemos y pulsamos en Crear:

Ahora accedemos al catálogo, para ello pulsamos hacemos clic encima de su nombre:

Podemos ver la información general del catálogo

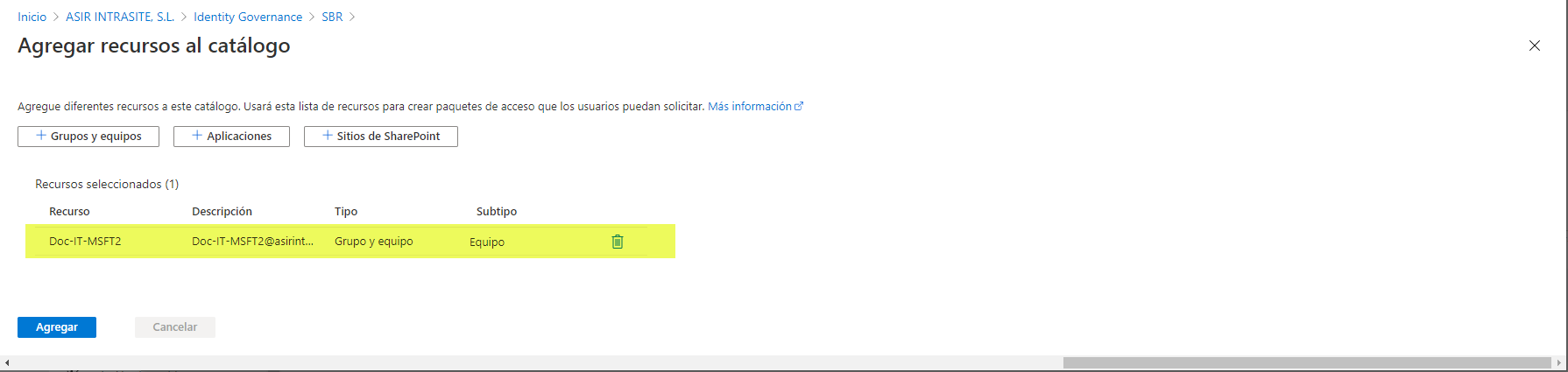

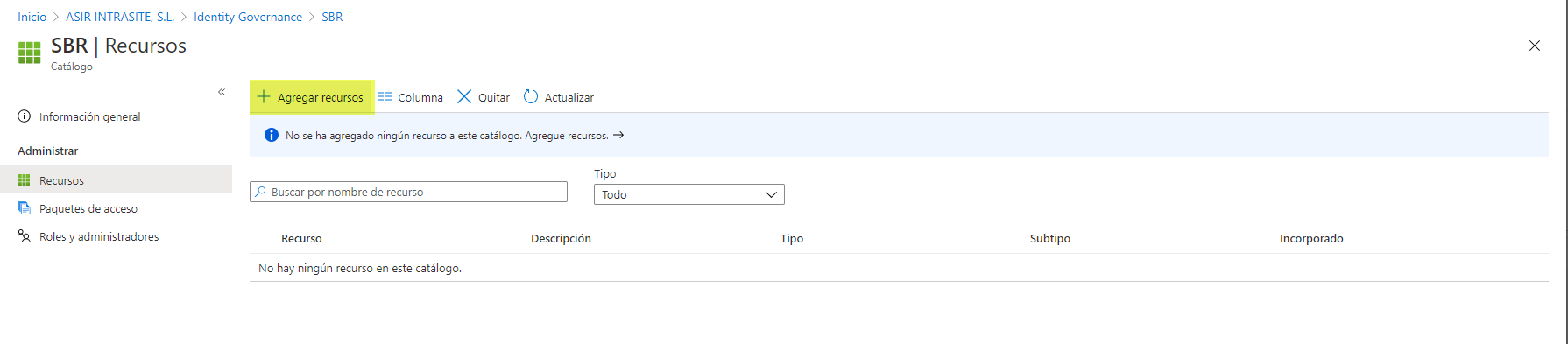

Lo que haremos ahora será añadir los recursos para este catálogo, para ello vamos a la sección Recursos y pulsamos en Agregar recursos:

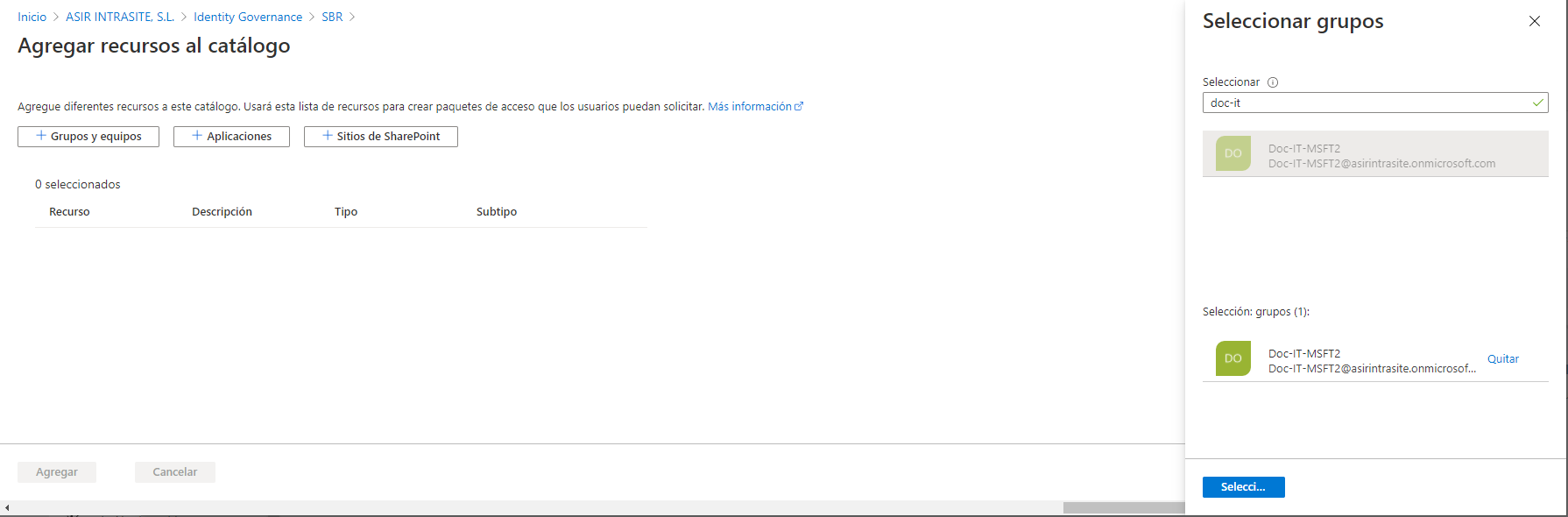

En mi caso quiero que los usuarios sean miembros de un equipo de Teams por lo que pulsaré en Grupos y Equipos:

Buscamos el nombre del grupo que hace referencia al equipo de Teams, lo seleccionamos y pulsamos en seleccionar:

Una vez seleccionado(s) pulsamos en seleccionar para agregarlos al catálogo:

Si queremos añadir algo más al catálogo podemos hacerlo, en caso contrario, pulsamos en Agregar y con esto dejaremos este catálogo solo para el acceso al equipo de Teams con el nombre Doc-IT-MSFT2:

Como vemos, ya tenemos nuestro recurso asociado al catálogo:

Yo he preferido crear el catálogo antes de crear el paquete de acceso, pero podéis hacerlo sobre la marcha. En este caso, me parecía más fácil y claro primero crear el catálogo.

Bien, ahora que ya tenemos el catálogo vamos a crear un paquete de acceso y para ello vamos a la sección Paquete de Acceso y pulsamos en Nuevo paquete de acceso:

Rellenamos las casillas de Nombre y descripción (obligatorias), elegimos el catálogo que previamente hemos creado anteriormente y pulsamos en Siguiente: Roles de recurso>

Ahora añadimos los recursos que tenemos en el catálogo que hemos creado y lo añadimos:

Elegimos el Rol que tendrán los usuarios sobre dicho recurso:

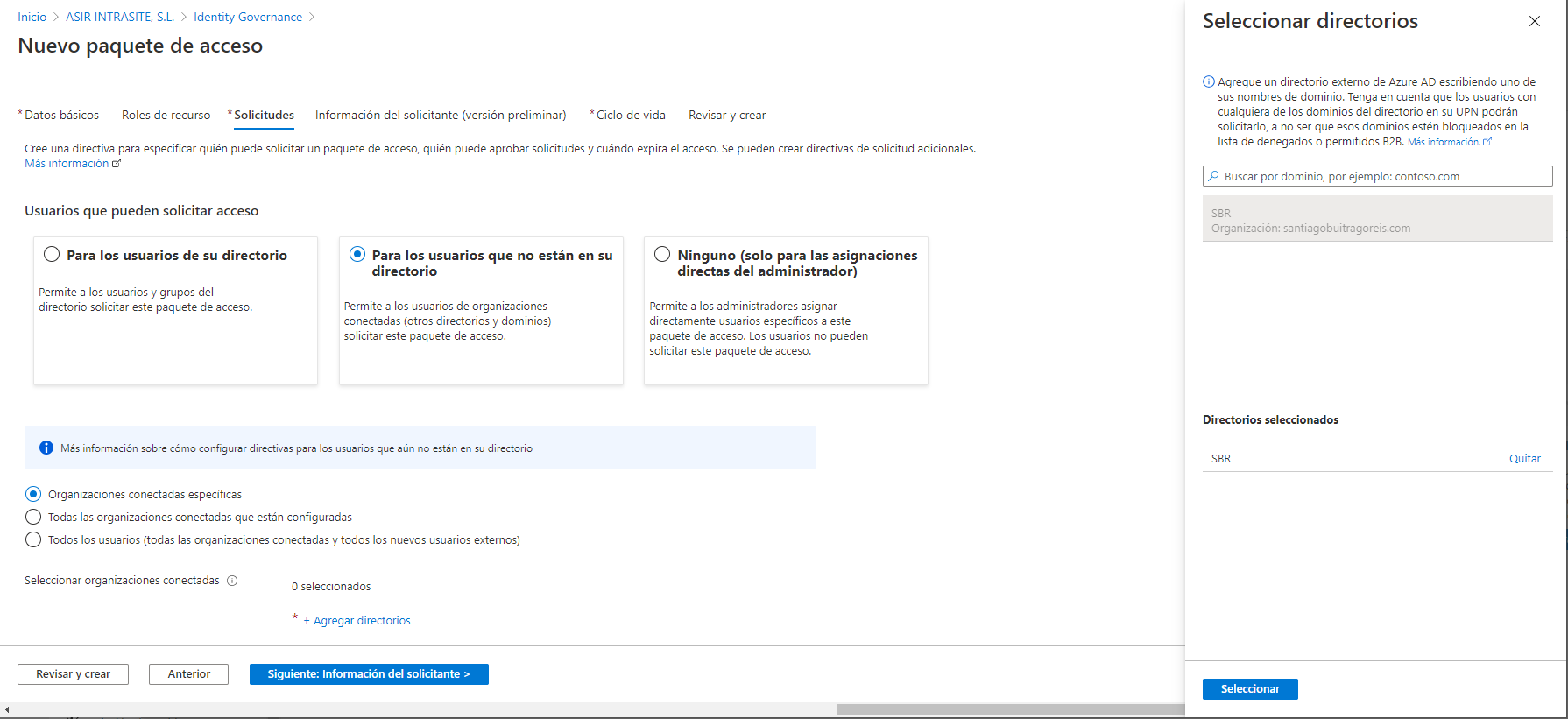

Este es un paso importante, aquí es donde elegimos a quien vamos a dirigir este paquete de acceso. Como esto lo queremos únicamente para organizaciones externas, elegimos para los usuarios que no están en su directorio:

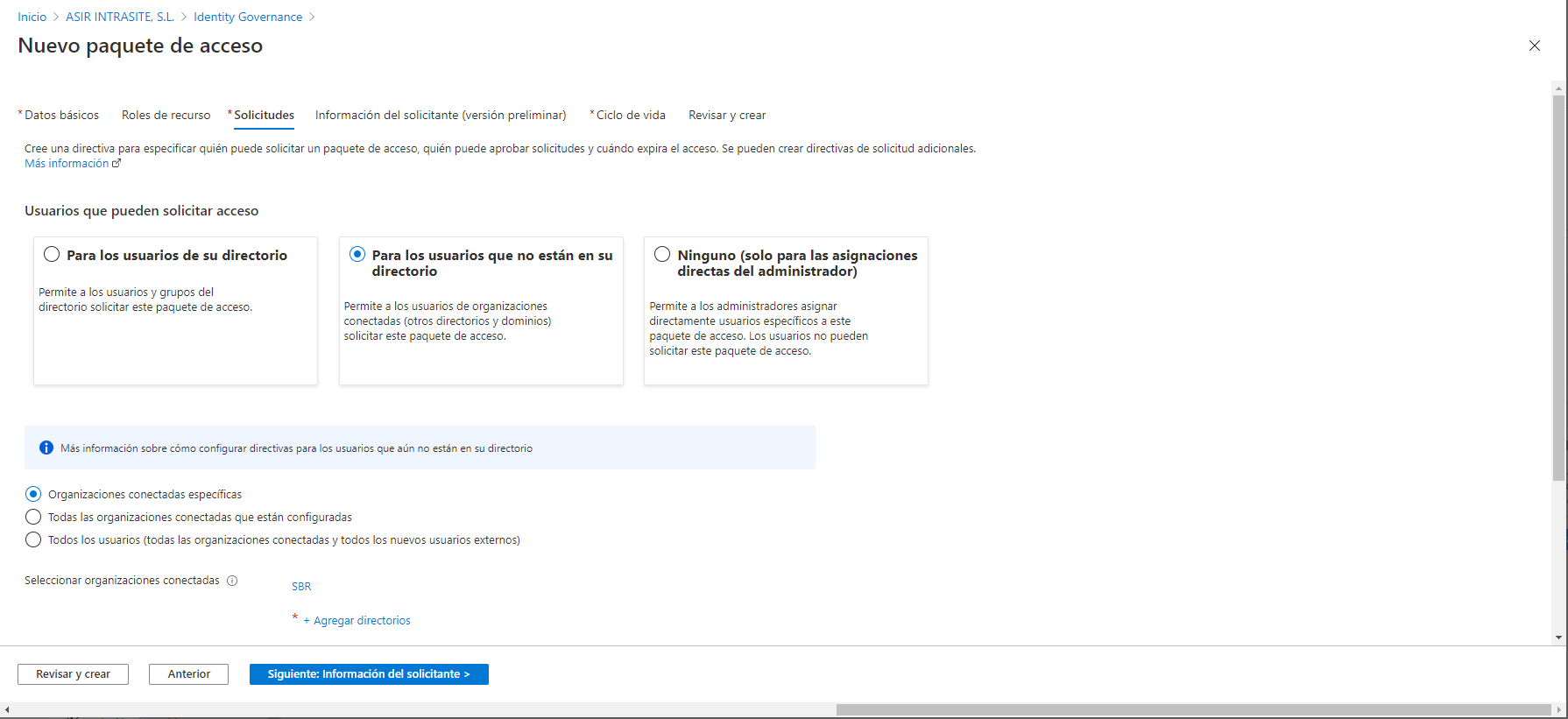

Marcamos la casilla de Organizaciones conectadas específicas, pulsamos en Agregar organizaciones y escribimos el nombre de la organización que previamente hemos conectado:

La seleccionamos y pulsamos en Seleccionar:

De esta forma este paquete de acceso solo será accesible para los usuarios de la organización conectada.

Como no queremos aprobar las solicitudes de la organización conectada a la cual va dirigido este paquete de acceso, debemos dejar en No la opción de Requerir aprobación y pulsamos en Siguiente: Información del solicitante >

Esta captura la he obviado, porque realmente solo añadimos preguntas que el usuario deberá responder antes de acceder al paquete de acceso. Podemos pedirle datos adicionales que luego se cubrirán en su ficha de usuario en nuestro AD. Entiendo que puede ser importante para algunos, pero en este caso la he obviado.

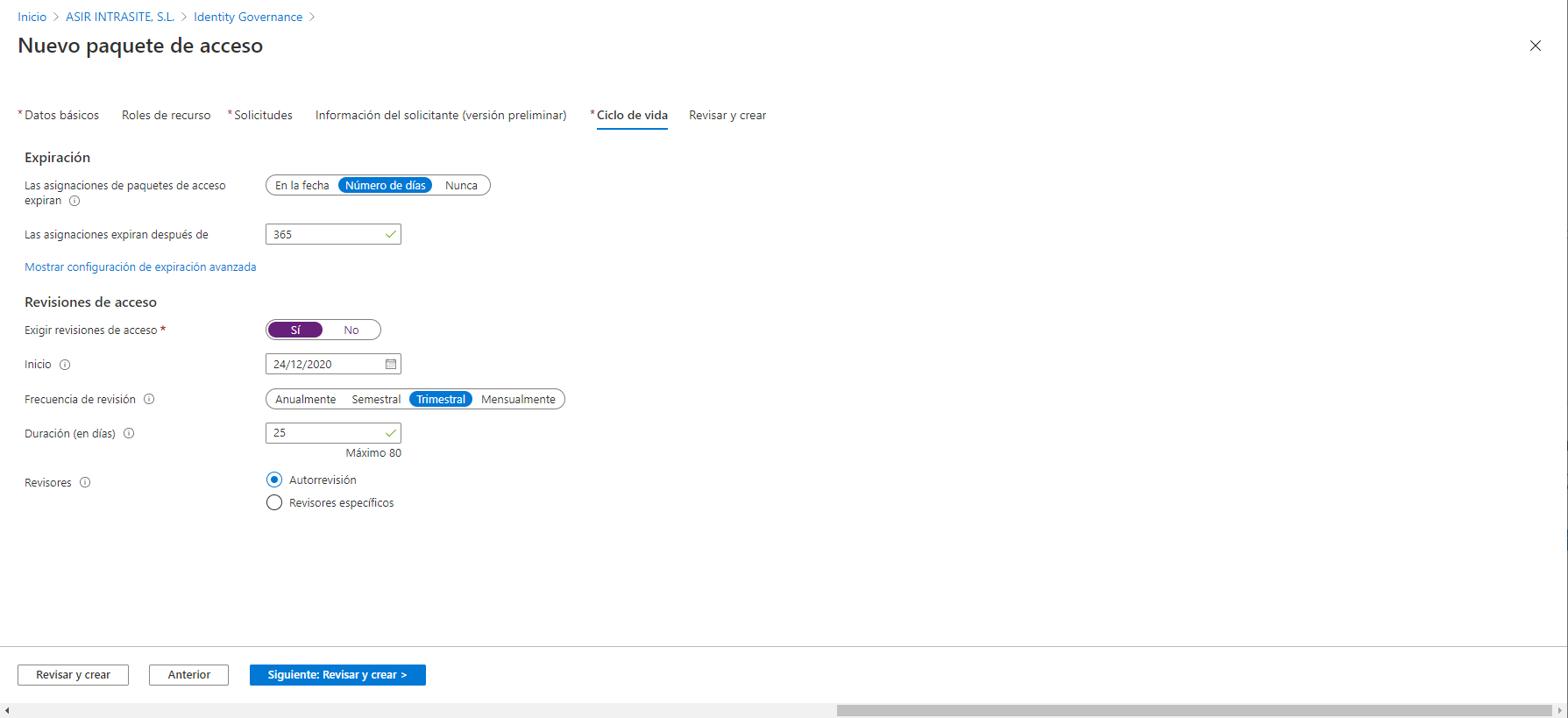

Ahora la siguiente opción de configuración es el ciclo de vida, otra de las secciones más interesantes del paquete de acceso: el cuando dejará de estar disponible el paquete de acceso. Aquí cada uno configurará lo que crea más conveniente para cada organización, pulsamos en Siguiente:

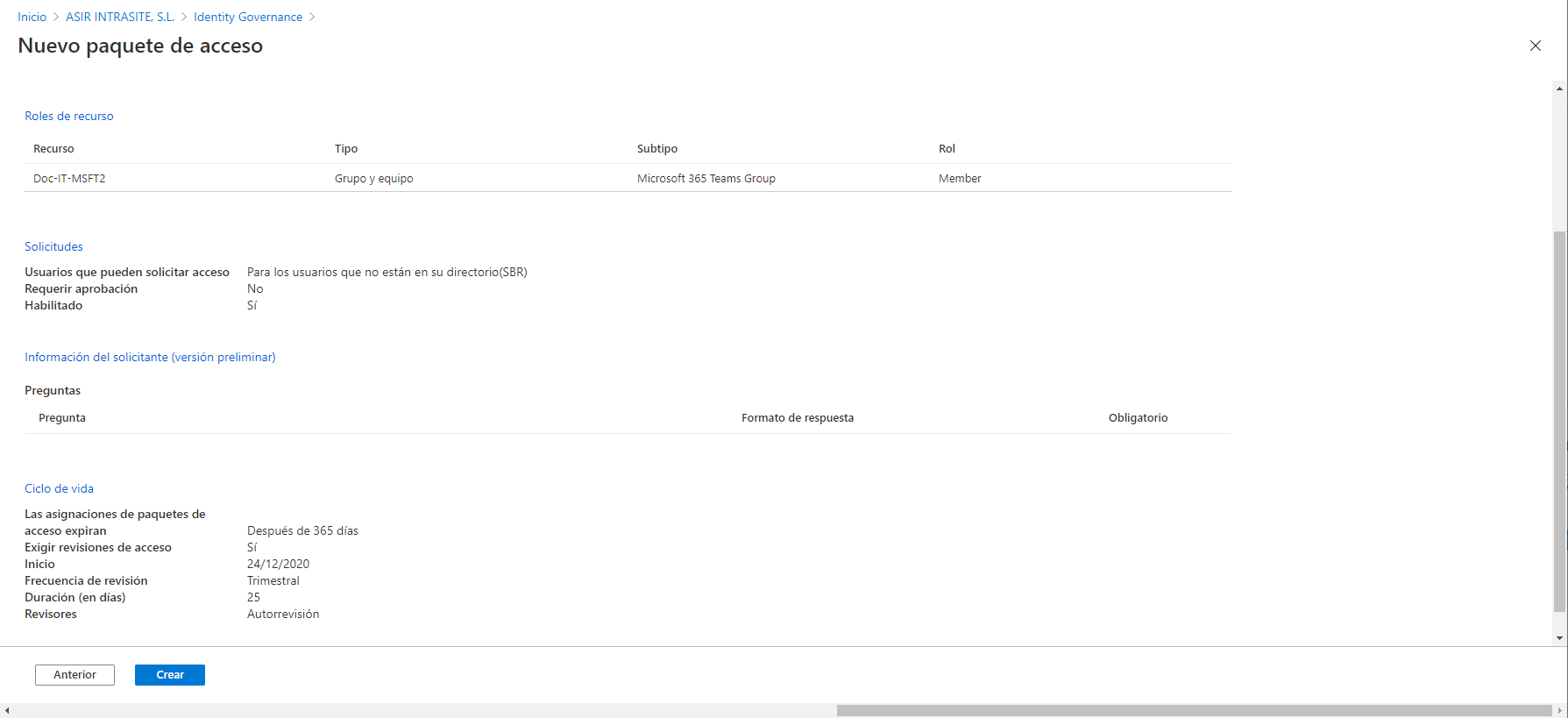

Nos mostrará como siempre un resumen de la configuración, si todo está correcto pulsamos en Crear:

En cuestión de segundos tenemos nuestro paquete de acceso, si accedemos al mismo tenemos la URL del vínculo que tenemos que hacer llegar a los usuarios para que puedan autoprovisionarse y tener acceso a los recursos de

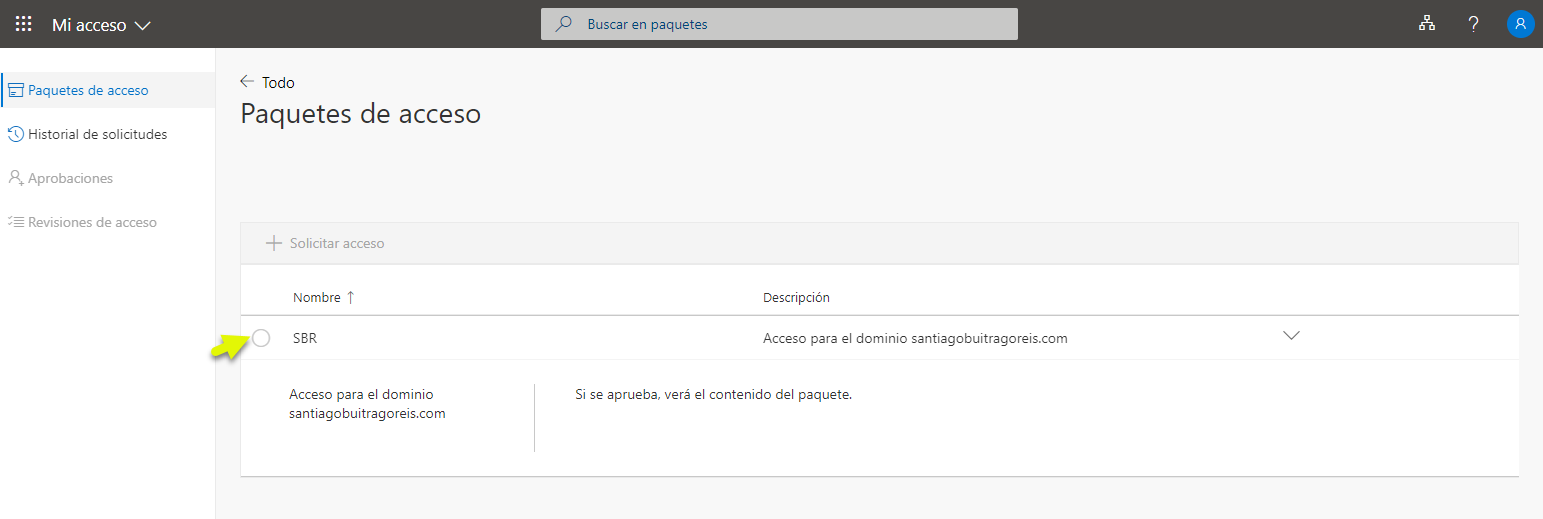

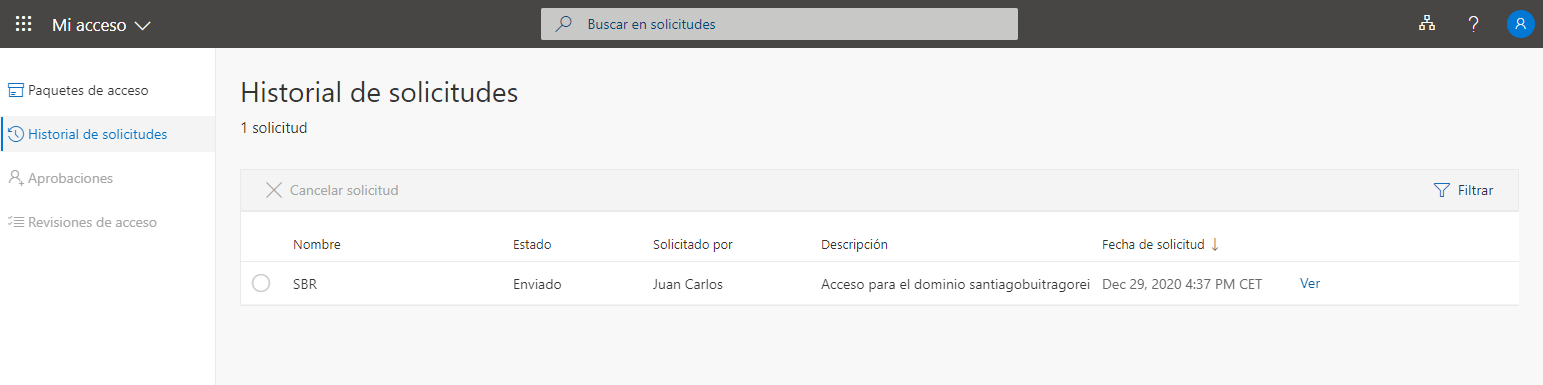

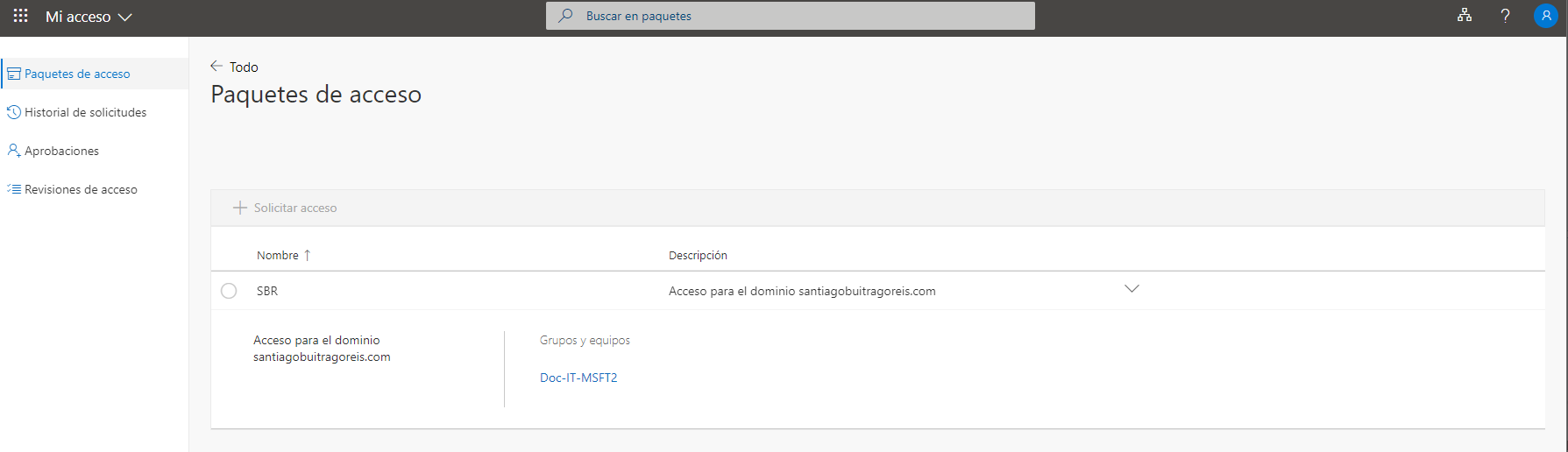

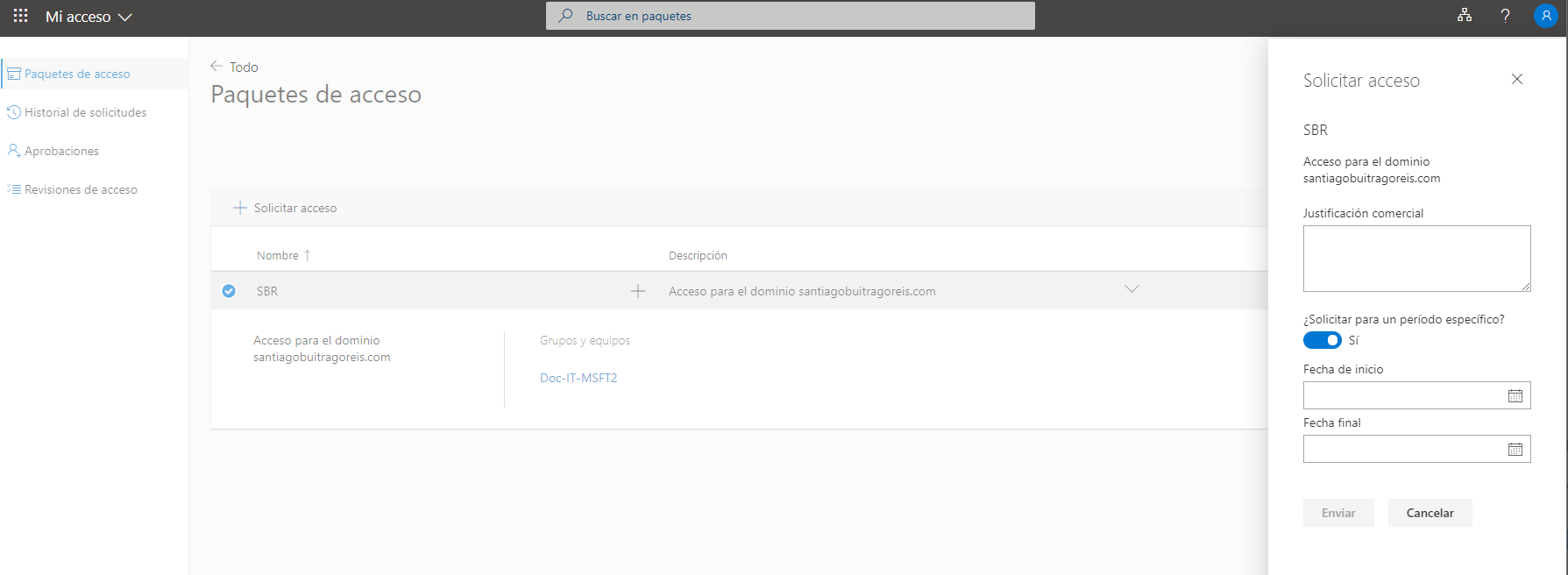

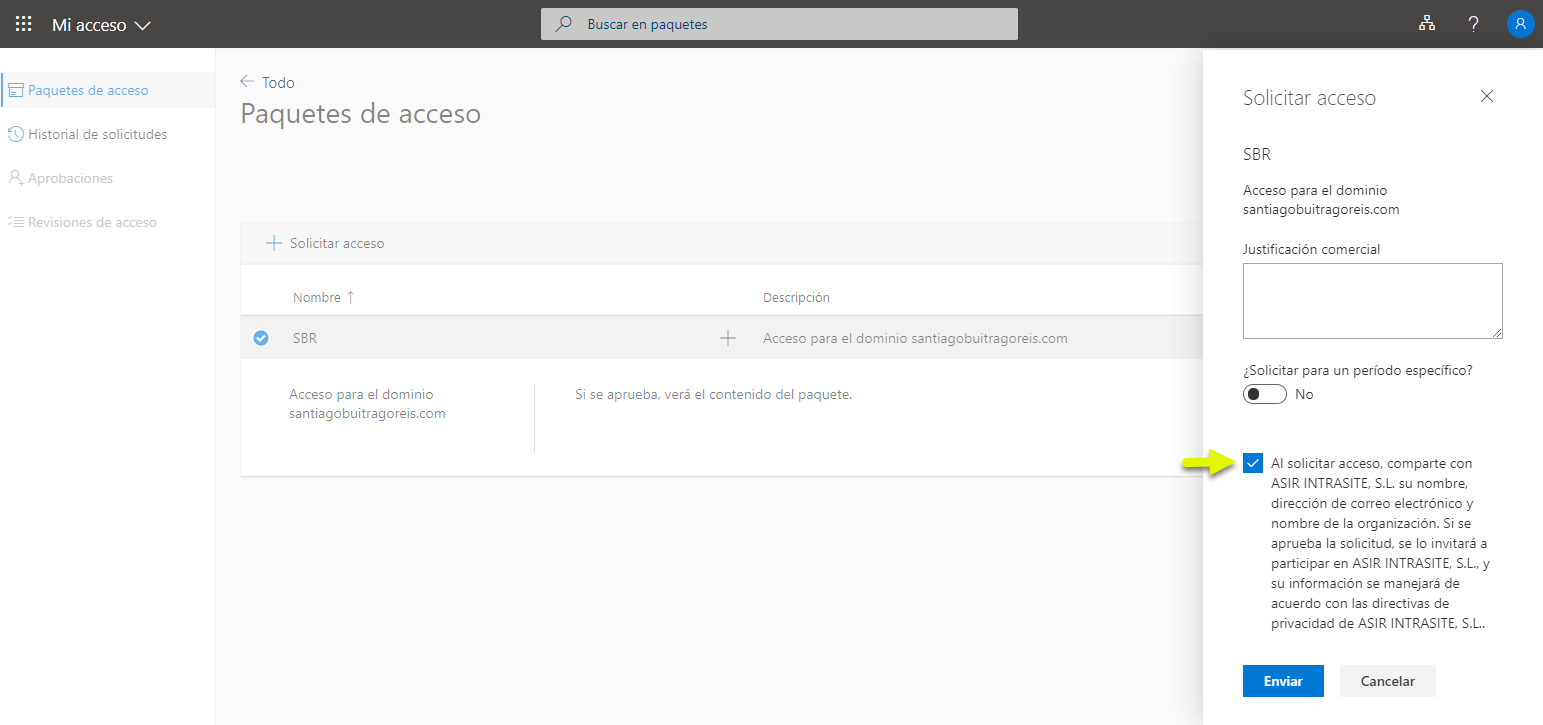

Pues ahora toca probarlo desde el punto de vista del usuario, para ello accedemos al vínculo del portal Mi Acceso con un usuario de la organización conectada y en la sección de Paquetes de acceso tenemos que ver los paquetes disponibles para el usuario. La primera prueba lo haremos con un usuario que ya estaba como invitado en la organización desde la cual compartimos el acceso.

Ahora lo seleccionamos y pulsamos en Enviar (si hubiéramos definido algunas preguntas en la configuración del paquete de acceso el usuario debería responder a ellas aquí):

Si queremos el acceso únicamente durante unas fechas concretas pues marchamos la casilla ¿Solicitar para un período específico? y especificamos las fechas que queramos:

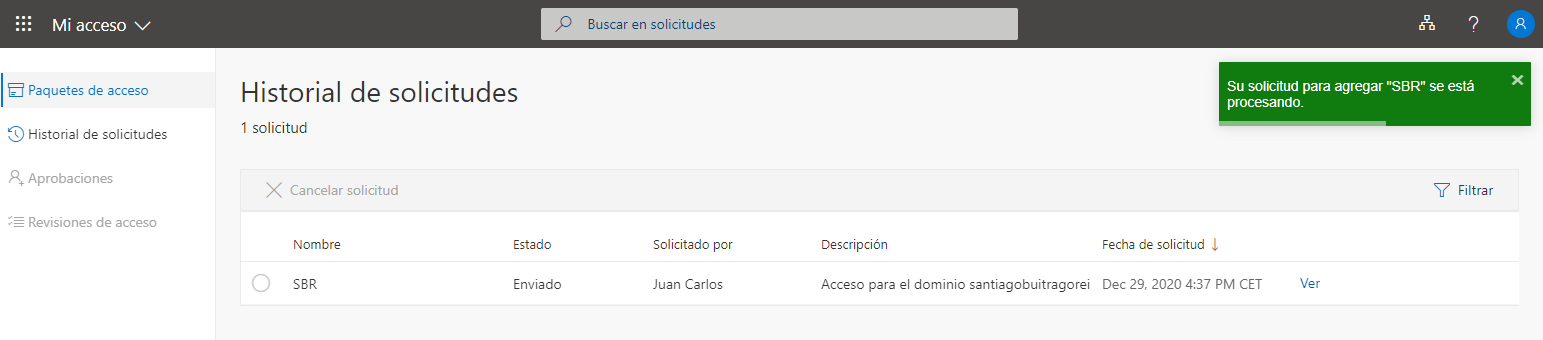

Sino fuese así, simplemente pulsamos en Enviar y esperamos a que la solicitud se procese.

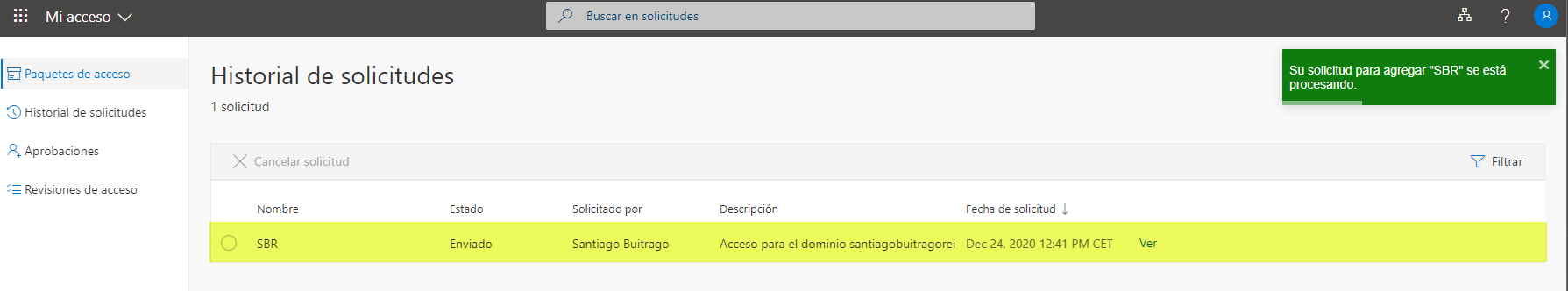

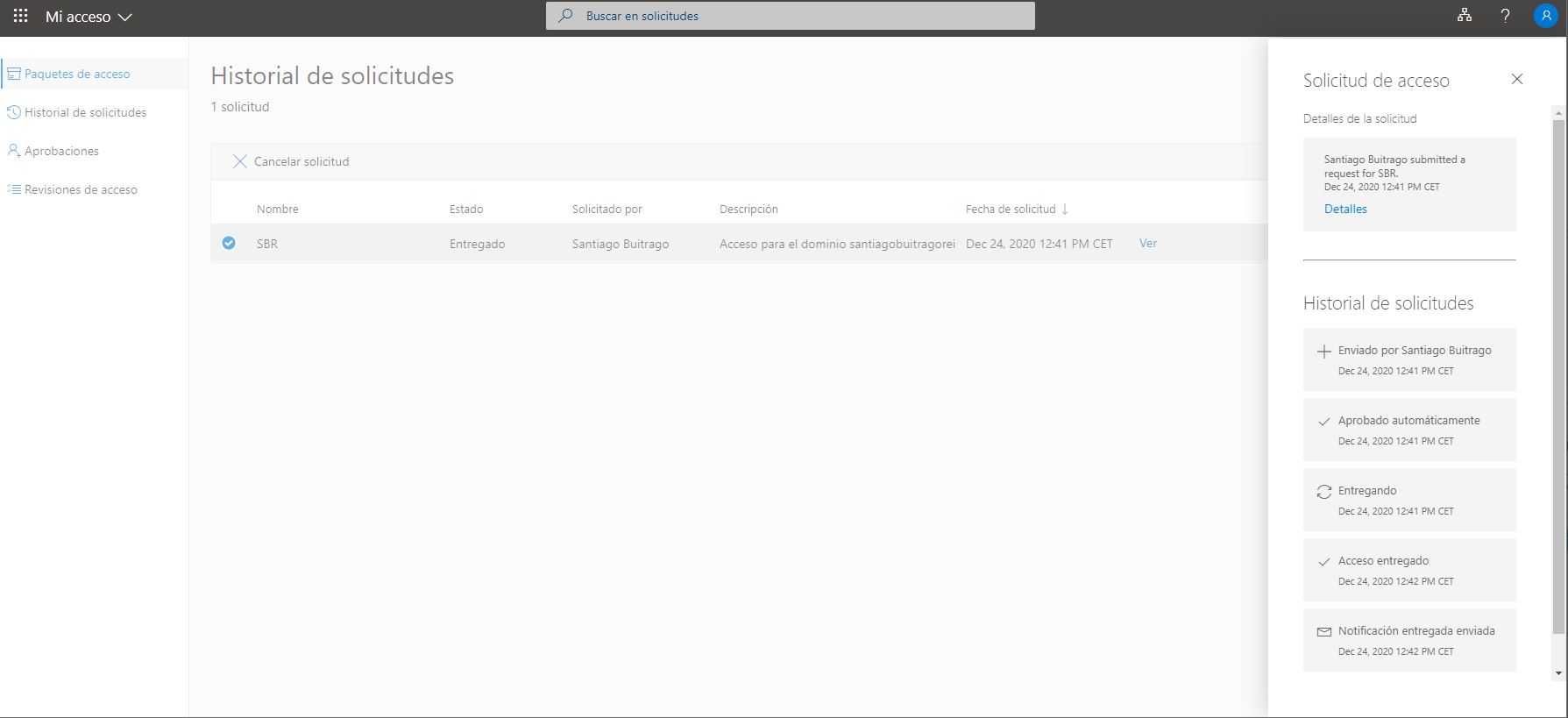

El proceso dura entre 3 y 4 minutos, mientras tanto si pulsamos en el paquete de acceso podamos ver el estado de la solicitud:

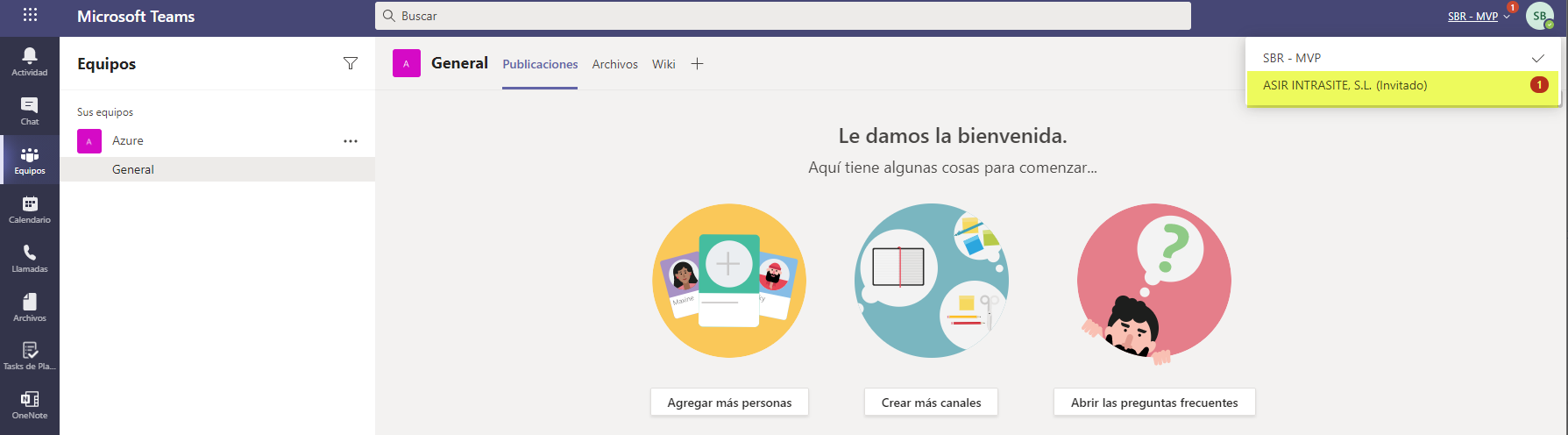

Una vez que se haya completado, como en mi paquete de acceso el catálogo tenía como recurso disponible un equipo de Teams, el usuario ya podrá acceder a la organización donde está el Teams al que se ha invitado:

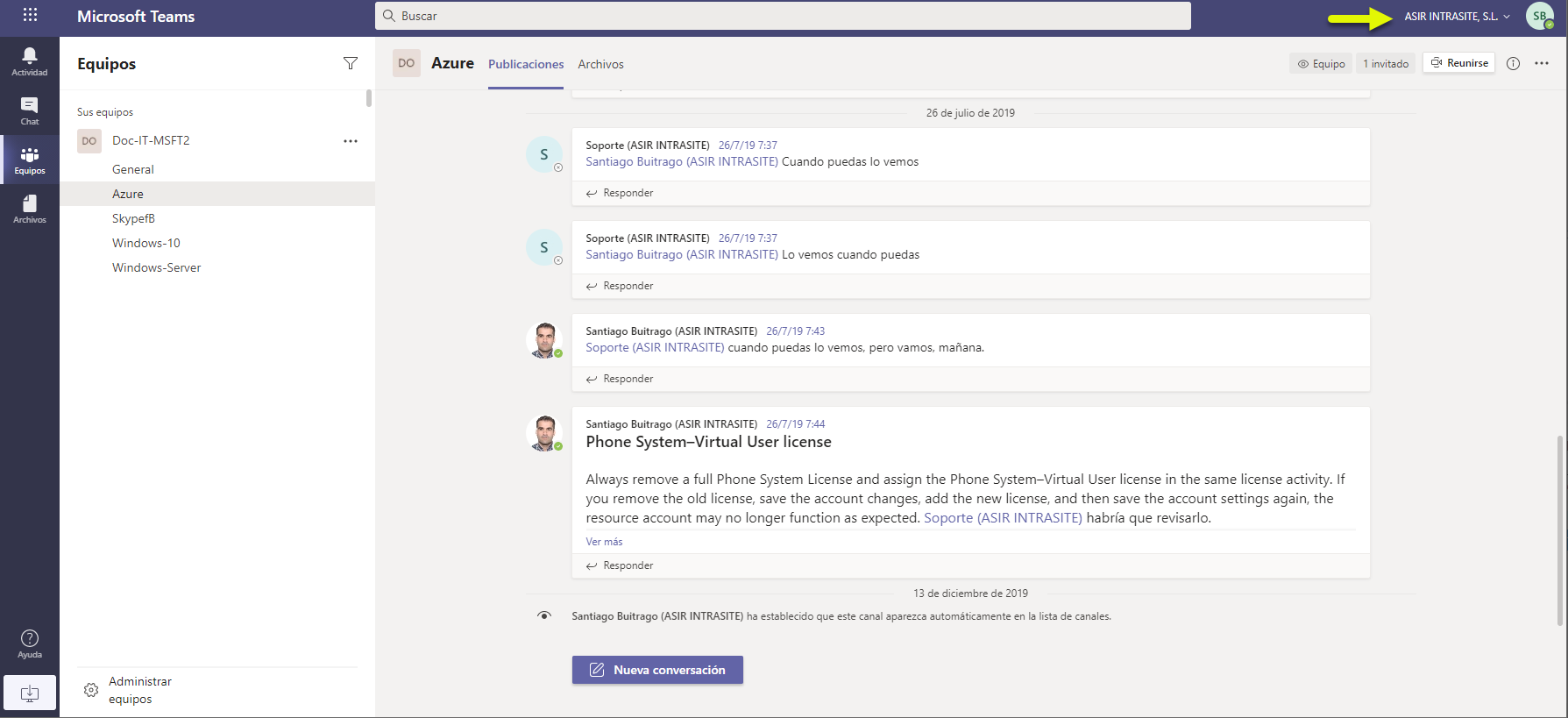

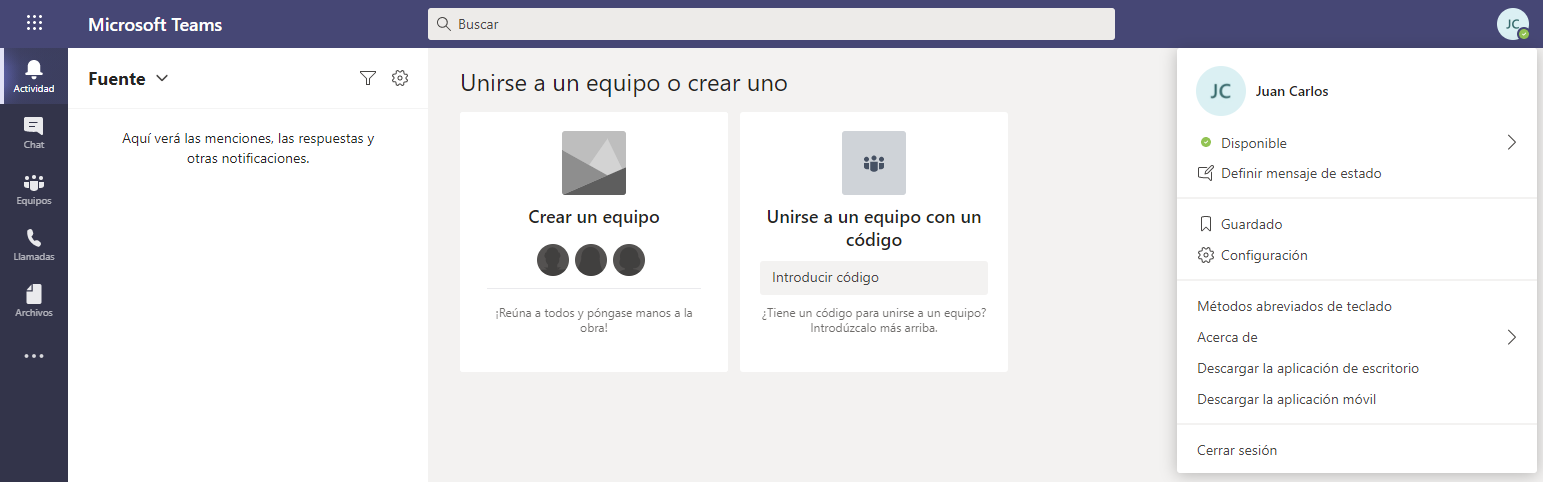

Y aquí estamos, ya como invitados en el Teams Doc-IT-MSFT2:

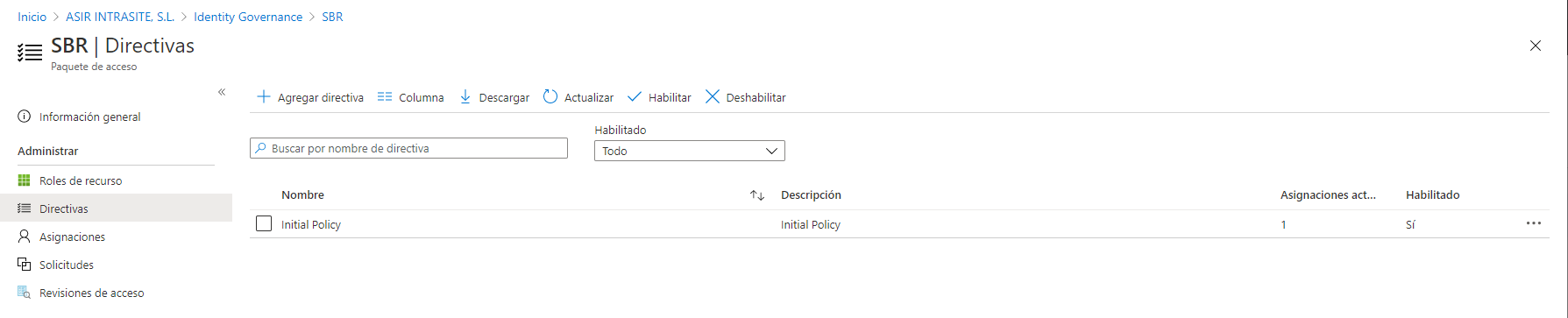

Si ahora volvemos a revisar la directiva (por defecto) asociado el paquete de acceso

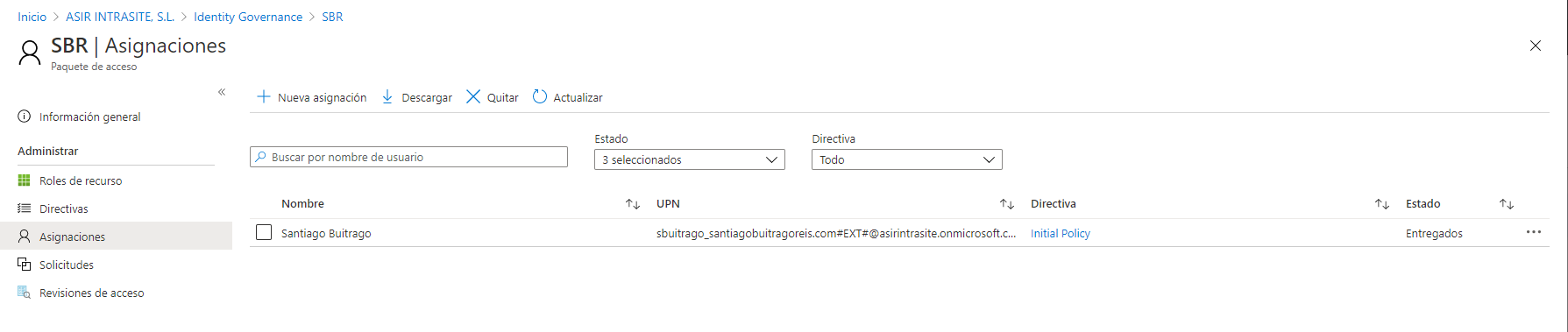

Si accedemos a la sección de Asignaciones veremos el usuario en cuestión que ya tiene acceso, recordar que, este usuario ya era invitado en el AzureAD pero no en Teams. El acceso a Teams le ha llegado mediante el paquete de acceso que ha completado:

Ahora vamos a probar el paquete de acceso de un usuario que ni es invitado, aquí vemos que está en Teams en su organización y no tiene la nuestra disponible todavía.

Repetimos el proceso de aceptar el paquete de acceso …

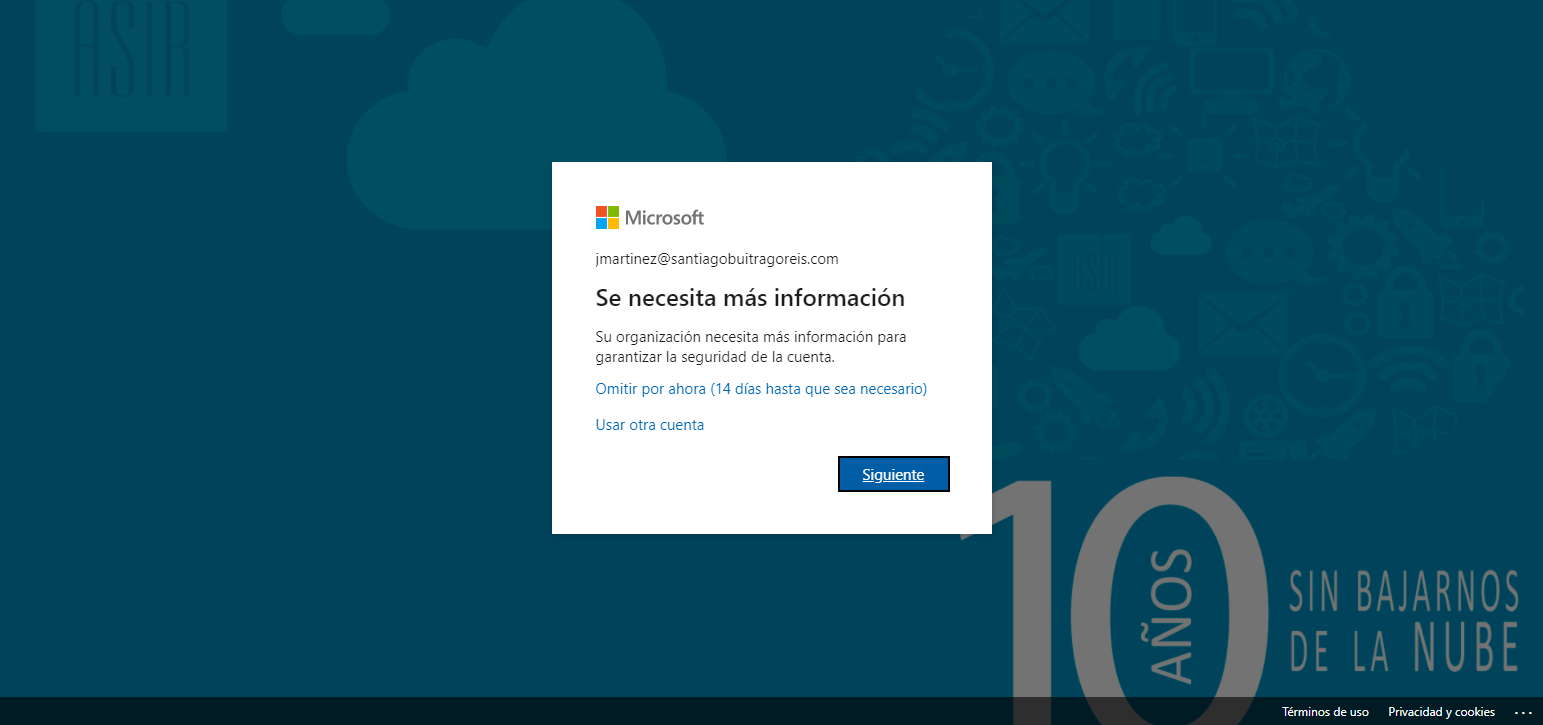

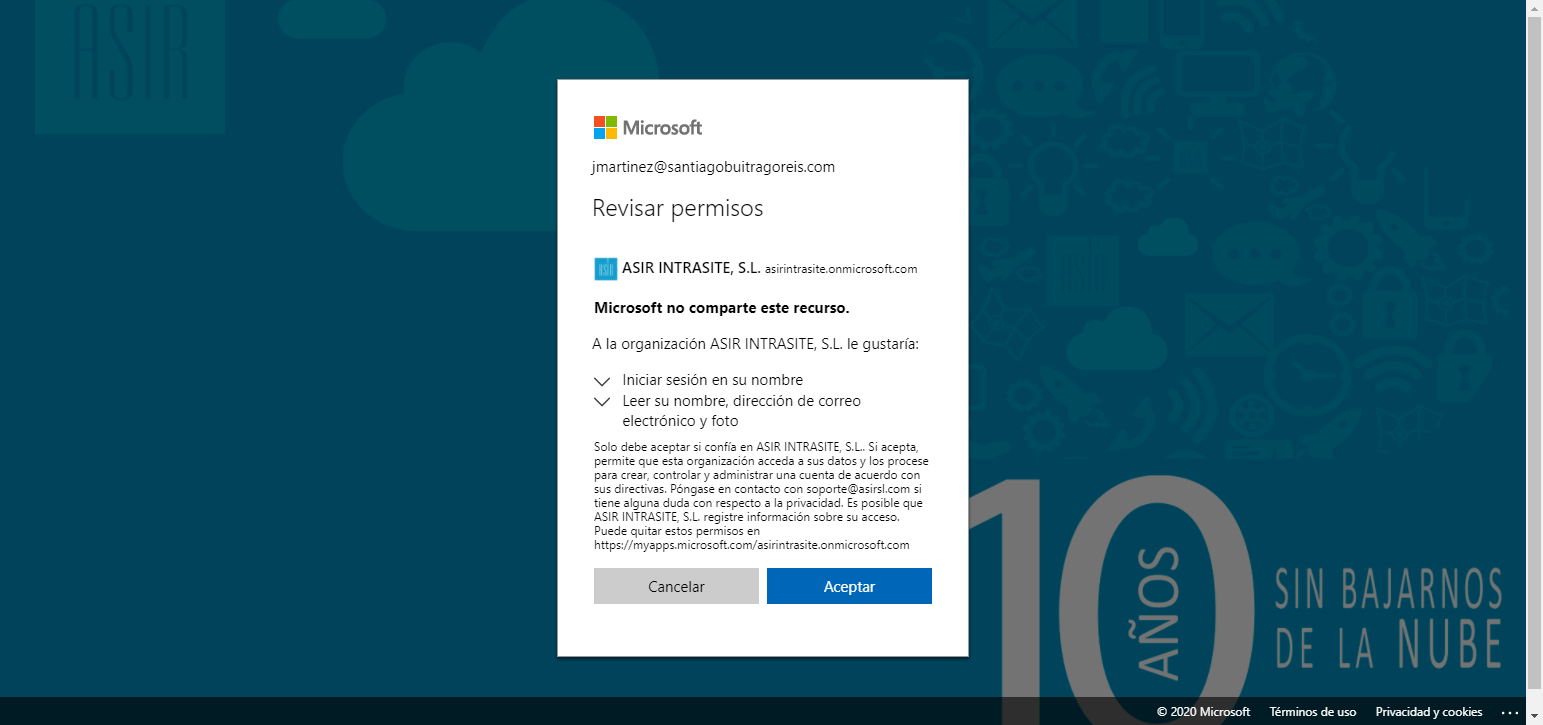

Pero ahora como detecta que no tiene acceso al AzureAD desde el cual compartimos acceso, lo que nos solicita adicionalmente es el acceso al directorio y pulsamos en Enviar:

Esperamos a que se complete la solicitud …

Y ahora nos llevará a la típica pantalla de provisión de invitados, pero sin tener que nosotros realizar la invitación de forma manual, pues debemos pulsar en Aceptar

Y en cuestión de segundos se habrá completado el proceso

Si volvemos al panel de Mi acceso ya vemos que se ha entregado la solicitud.

Y que tenemos los accesos del catálogo

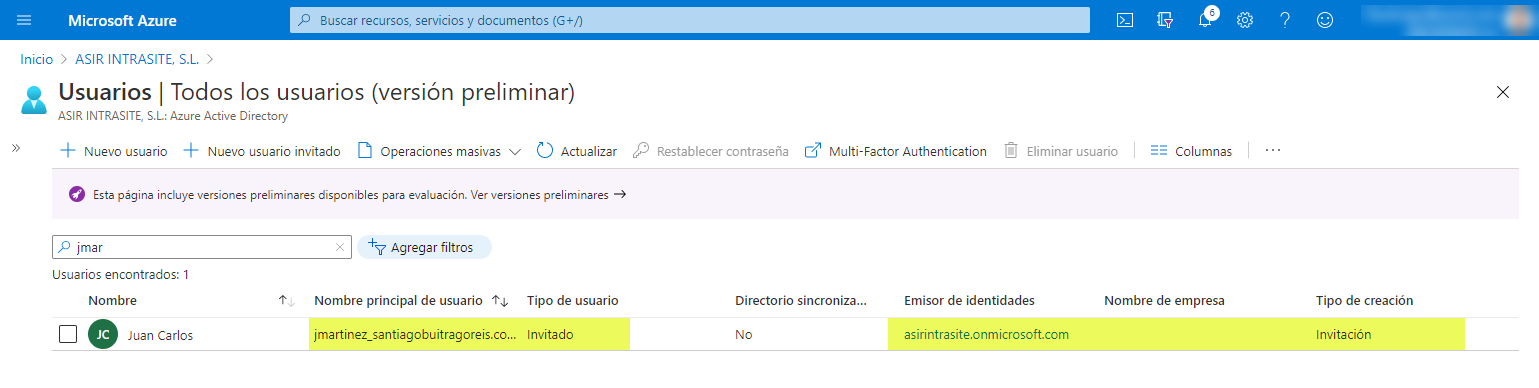

Antes de nada nos vamos al AzureAD del directorio desde cual hemos enviado la solicitud de acceso y ya encontramos el usuario como un invitado:

Y ahora el usuario desde Teams ya tiene nuestra organización como accesible

Y si accedemos como invitados, ya tenemos acceso al Teams de Doc-IT-MSFT2 publicada en el catálogo:

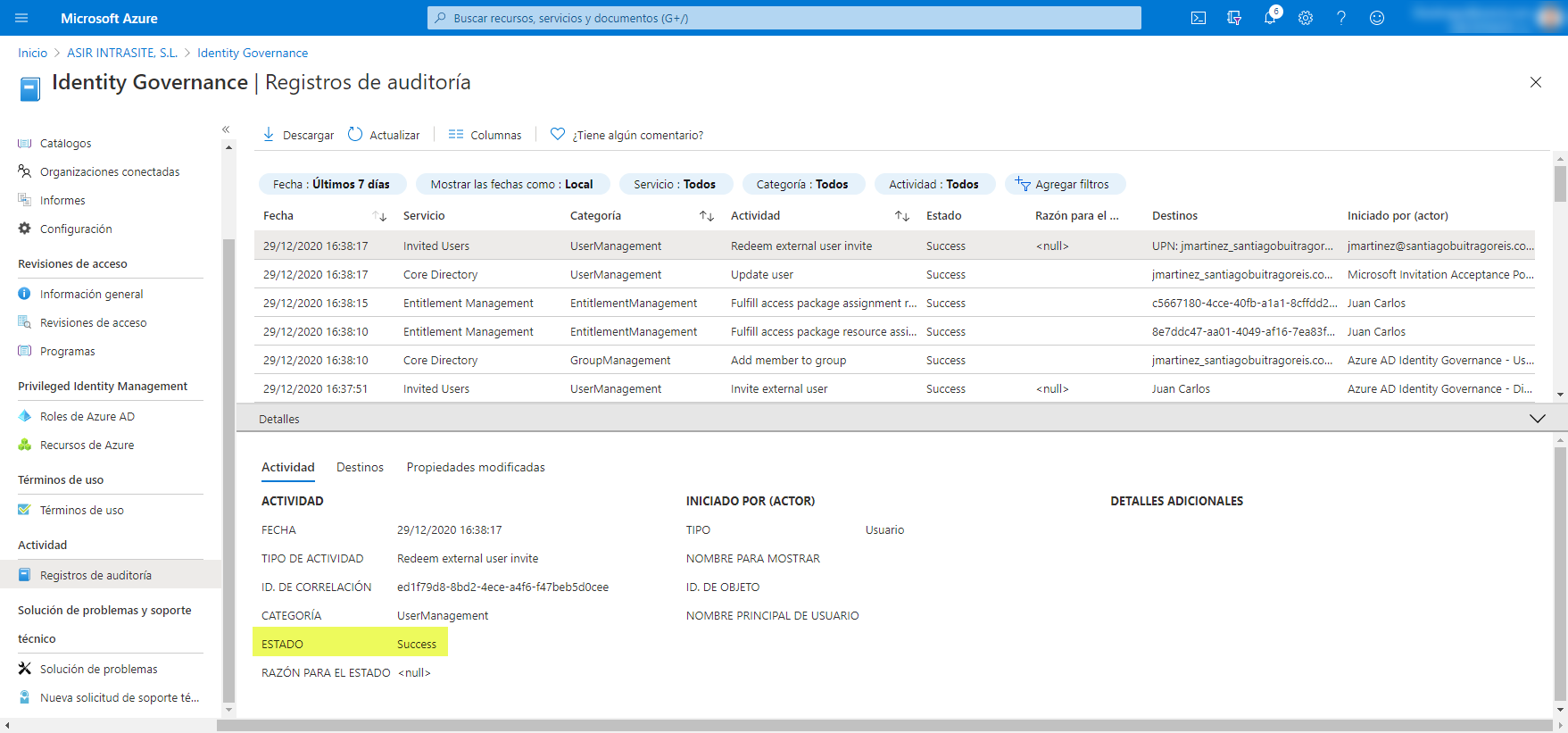

Por último, si accedemos a los registros de auditoría del AzureAD veremos el proceso de la solicitud al detalle:

Como se ha agregado al grupo de Teams:

Y el success del proceso de invitación:

Pues esto es todo, como veis es muy sencillo y práctico. En próximos artículos veremos como podemos aplicarlo a diferentes aplicaciones, etc.. pero vamos, lo importante es ver como podemos provisionar los accesos y que si ponemos límite de tiempo, automáticamente retirará los permisos de los usuarios (y los eliminará del AzureAD).

Espero que os haya sido de utilidad, ahora, como siempre, os toca probarlo a vosotros!!!