Requisitos de HW y SW para una Infraestructura IT de Comunicaciones Unificadas para PYMES (Parte IV de IV)

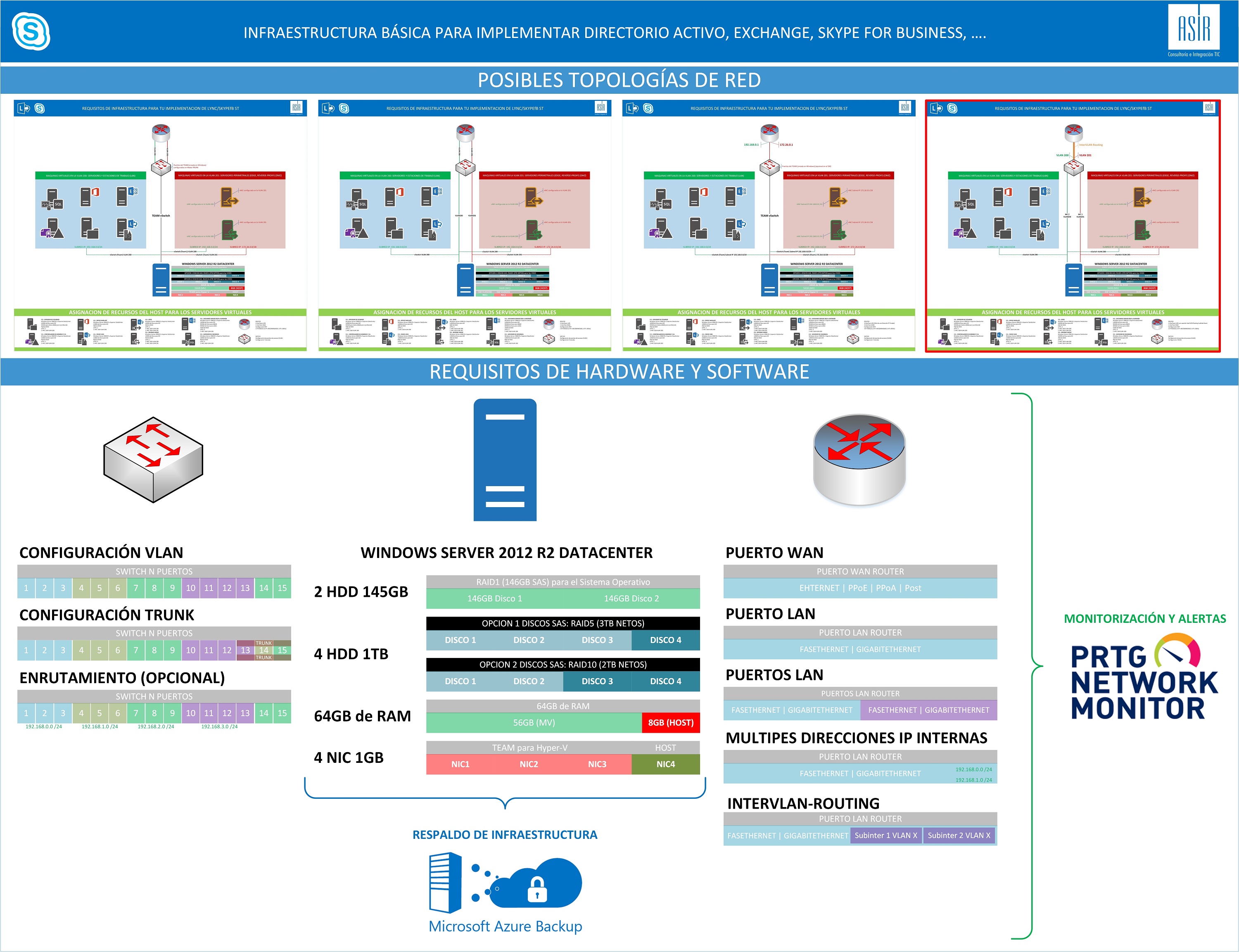

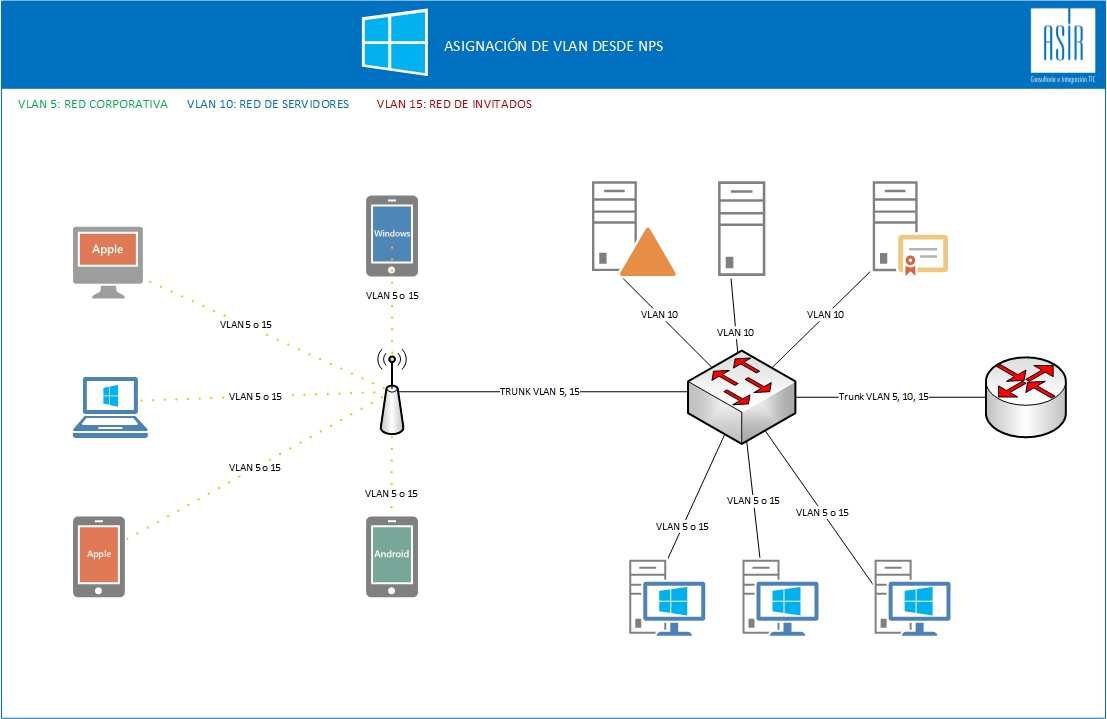

Este es el último artículo de esta serie de 4 (Requisitos de HW y SW para una Infraestructura IT de Comunicaciones Unificadas para PYMES (Parte I de IV), Requisitos de HW y SW para una Infraestructura IT de Comunicaciones Unificadas para PYMES (Parte II de IV), Requisitos de HW y SW para una Infraestructura IT de Comunicaciones Unificadas para PYMES (Parte III de IV)), en donde he comentado los escenarios más comunes en PYMES (y no tan PYMES)) para tener una solución de Microsoft en sus Sistemas de Información. Lo he centrado a nivel de Hardware (Plataforma de Virtualización y Comunicaciones) y Software (Windows Server, Exchange, SkypefB, Monitorización, Backup), para que tengáis una referencia (más) de los requisitos necesarios para implementar una solución de negocio interesante, "jugando" con las características técnicas de cada elemento y adaptándonos lo máximo posible a lo que ya tiene el cliente y con inversión "mínima". Este será el último (hay muchísimo mas, pero tampoco puedo representarlos todos) escenario (pulsar en la imagen para verla a tamaño real):

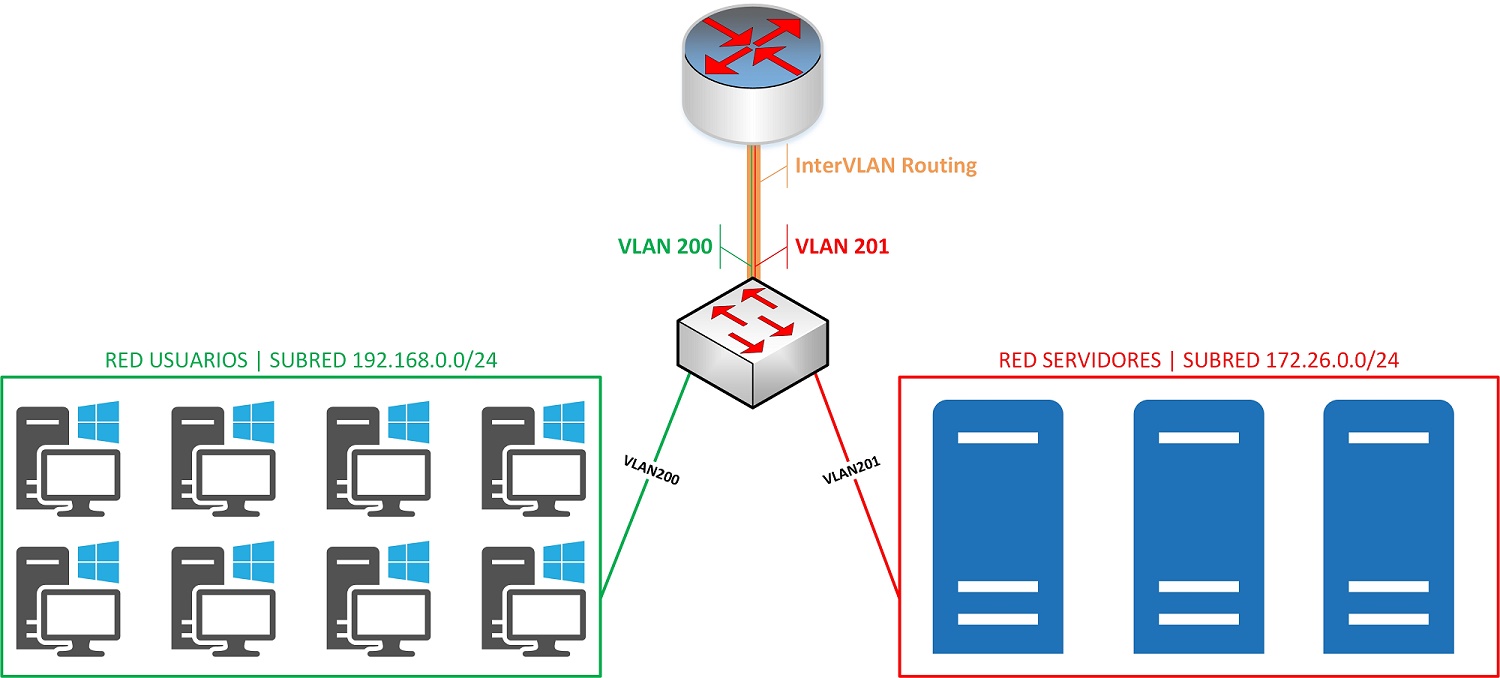

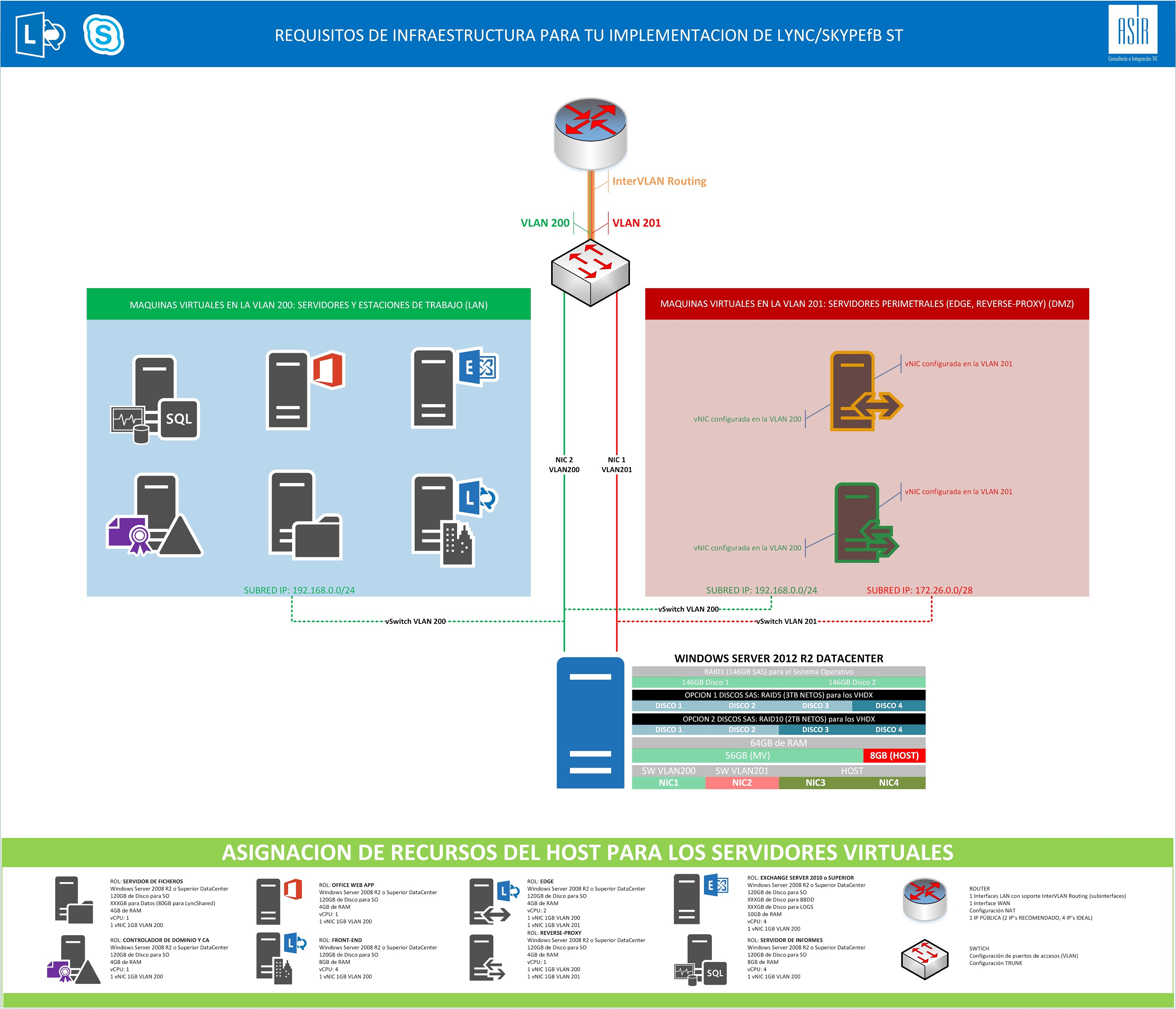

En este último escenario, vamos a tener una mezcla de todo a nivel de hardware de comuniaciones, buscando siempre el mismo objetivo que en los artículos anteriores. En caso tendremos un router con una sóla interface de red (con lo cual sólo tenemos físicamente un cable conectado al router para la interface interna), pero con soporte de creación subinterfaces y un Switch con una gestión básica para crear VLAN y tener puertos en modo TRUNK. Lo que haremos será configurado lo que en Cisco se conoce como Inter VLAN Routing, que básicamente consiste en transportar tráfico de VLAN diferentes através de una sóla interface física del dispositivo de Capa 3. Esta configuración nos permitirá configurar el Switch con distintas VLAN y el Router utilizarlo con enrutador entre las diferentes VLAN pero con una única interface, aquí tenéis a nivel gráfico el escenario que os comento (pulsar en la imagen para verla a tamaño real):

En este caso tenemos un Switch (o los que sean) y un Router, para configurar un entorno segregado con VLANs, de tal forma que podamos aislar el tráfico entre los servidores las estaciones de trabajo, pero … queremos que los equipos de la red de usuarios puedan acceder a servicios de la red de servidores. Cómo sólo tenemos un router que tiene una conexión WAN y otra LAN, debemos hacer que con la interface LAN podamos ofrecer servicios de enrutamiento entre VLANs, para ello debemos configurar Inter VLAN Routing (Router on a Stick) pero con la particularidad de que tenemos dos subredes que deben estar asignadas a su VLAN correspondientes. Básicamente vamos a permitir enrutamiento entre VLANs conectándono a un Switch que tiene las diferentes VLANs configuradas y para ello debemos configurar sobre una interface física varias interfaces virtuales (sub-interfaces). Esto nos permitirá conectar el Router al Switch y ofrecer enruamiento entre vlan (InterVLAN Routing). Pues dicho todo esto, veamos el escenario que tenemos para configurar:

-

1 Router con una Interface WAN y LAN (respectivamente)

-

1 Switch con soporte para creación de VLANs y puertos en Modo TRUNK

-

Servidor de virtualización con 4 tarjetas de red, dos de ellas serán utilizadas para las MV (DMZ y LAN respectivamente) y las otras dos en TEAMING (TEAMING en Windows Server 2012 (Actualizado 04-01-2013)) para mantener la conexión del HOST en Alta Disponible (si, es posible que eso no sea lo que necesitamos, pero os recuerdo que estamos "simulando los escenarios")

Pues con esta configuración en cuanto a recursos y utilizando la segunda imagen de este artículo (Esquema IV), vamos a empezar la configuración. Lo primero que haremos será configurar el Switch, tenemos que configurar las distintas VLAN (200 (LAN) Y 201 (DMZ)) y configuraremos el puerto en donde conectaremos el Router en modo TRUNK (es así porque debemos transportar el tráfico de las diferentes VLANs que vamos a conectar a nivel 3):

Cración de las VLAN y asignación de las interfaces a cada VLAN:

vlan 200

interface gigabitEthernet 1

switchport access vlan 200

vlan 201

interface gigabitEthernet 2

switchport access vlan 201

La explicación a estos comandos es muy sencilla, creamos la vlan (vlan 20x) y luego especificamos que VLAN estará asignada a que interface (interface gigabitEthernet X), con esto ya tenemos configuradas las VLAN en el Switch, además de que hemos asignado las VLANs a los puertos correspondientes (interface gigabitEthernet 1 y interface gigabitEthernet 2). Pues ahora lo único que nos falta en el Switch es configurar la interface en donde vamos a conectar el router en modo TRUNK, puesto que debemos transportar el tráfico de las diferentes VLAN, para ello aplicaremos la siguiente configuración en la interface gigabitEthernet 3:

interface gigabitEthernet 3

switchport mode trunk

switchport trunk allow vlan 200-201

Esta configuración creo que está clara, únicamente podemos el puerto en modo TRUNK (switchport mode trunk) pero además filtramos las VLANs (switchport trunk allow vlan 200-201) que vamos a transportar por este enlace, limitando así tráfico de otras VLAN que tuviéramos configuradas y que no deseamos que de casualidad alguien quier subir tráfico por ellas. En las interfaces gigabitEthernet 1 y interface gigabitEthernet 2 en donde conectaremos las tarjetas de red del servidor fisico para luego establecerlas con vSwitch par las MV. La gigabitEthernet 1 para la LAN y interface gigabitEthernet 2 para la DMZ.

Ahora nos toca configurar el Router, en donde tendremos que configurar distintas sub-interfaces de la interface LAN. Su configuración es muy sencilla, creamos la sub-interface y le asignamos las direcciones IP correspondientes (como siempre esta IP será la que configuraremos como gateway en las conexiones de ambas redes (LAN y DMZ)).

encapsulation dot1Q 200

ip address 192.168.0.1 255.255.255.0

encapsulation dot1Q 201

ip address 172.26.0.1 255.255.255.240

Pensad que el router tiene una WAN y una LAN (las sub-interfaces que hemos configurado), por lo que este route les dará acceso a Internet a cada una de las subredes (esa era la idea), pero también así tal cual está tendrán acceso ambas subredes entre sí (y en nuestro caso no lo queremos así, como en los otros artículos), por lo que tendremos que volver a configurar las ACL que eviten las conexiones directas entre las diferentes subredes:

- access-list 120 deny ip 192.168.0.0 0.0.0.255 172.26.0.0 0.0.15

- access-list 120 permit ip 192.168.0.0 0.0.0.255 any

- access-list 121 deny ip 172.26.0.0 0.0.15 192.168.0.0 0.0.0.255

- access-list 121 permit ip 172.26.0.0 0.0.15 any

La primera línea de cada ACL evita que la subred local de la interface se conecte con la otra interface local del router en la otra subred, y la segunda entrada de la ACL permite el acceso a los equipos de la subred IP que tiene cada interface a cualquier destino. En Cisco como en otras tecnologías las reglas se leen de forma sencuencial de arriba abajo, por lo que en cuanto una línea de configuración tenga aplicación se aplica al momento. Dicho esto, como cada ACL se aplica a la interface correspondiente, lo primero que hará será denegar el tráfico entre las subred IP internas que tiene el router configuradas y luego sólo permitirá el tráfico en dichas interfaces que provegan de la subred que tienen configuradas. Aquí os muestro como se aplica la configuración de cada ACL a cada interface LAN de red del router:

description Red Local

ip address 192.168.0.1 255.255.255.0

ip nat inside

interface FastEhernet0/0.200

description Red Local

ip address 172.26.0.1 255.255.255.240

ip nat inside

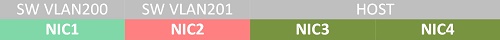

Pues con todo esto ya hemos finalizado la configuración de comunicaciones, ahora nos quedaría sería configurar los vSwitch para Hyper-V y conectar cada tarjeta de red del servidor al Switch, esto lo haremos de la siguiente forma:

Luego asignamos cada vSwitch a cada MV para que se configure su interface de red y configuramos las direcciones IP correspondientes a cada subred, y como puerta de enlace predeterminada tendremos que poner la IP asignada a cada sub-interface del router (en función de la subred en la que nos encontremos será la 192.168.0.1 o 172.26.0.1).

Y como en toda red que se precie no puede faltar una red Wi-FI, pues con parte de este artículo y estos dos, tendréis una red Wi-FI profesional y por el mismo coste de infraestructura que estamos comentando:

Windows Server 2012: DirectAccess (Actualizado 15-02-2013)

Cómo asignar rutas estáticas desde un servidor DHCP (Opción 121) y DHCP Windows Server 2012: Directivas

En todo caso, si vuestra red sólo tenéis acceso vía cable, también podéis aplicar muchas medidas de seguridad y aquí tenéis una de las que más me gustan: NPS: Autenticación 802.1X Red Cableada

Espero que estos 4 artículos os sirvan por lo menos para tener una visión más amplia de lo que podéis implementar en vuestra empresa, aunque a veces no tengáis el hardware adecuado porque ..

"Nunca dejéis de "complicaros la vida" por no querer darle algunas vueltas a la cabecita, porque con POCO SE HACE MUCHO!!!"