-

ÚLTIMO POST

- Todos

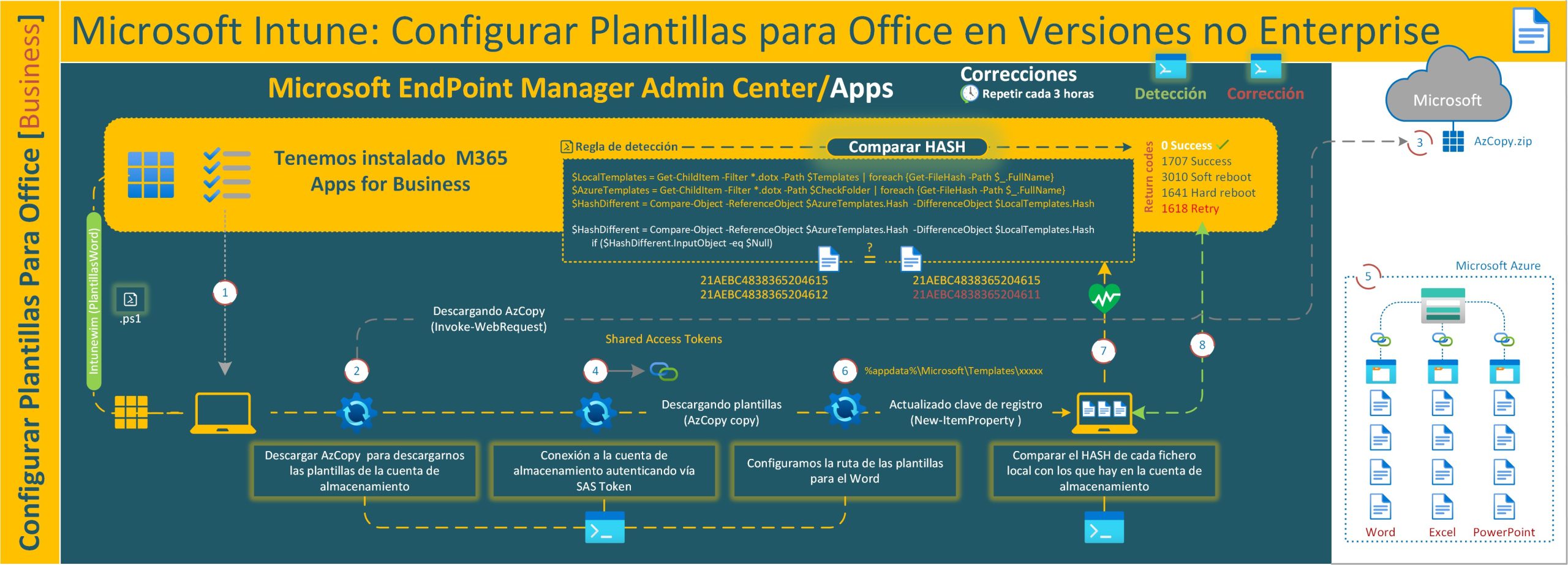

Es muy posible/probable que os soliciten la configuración de plantillas de Word, Excel o PowerPoint para vuestros usuarios, algo que sabéis que súper sencillo de configurar con GPO o Intune. Hasta aquí nada nuevo, el problema llega cuando vuestros usuarios tienen por ejemplo un plan de Microsoft 365 Business Premium y os dais cuenta que esa licencia que está muy bien para muchísimas empresa, no es ninguna de las que está soportada para aplicarle directivas grupo. Las que soportan la configuración mediante directivas de grupo con la siguientes versiones:

- Microsoft 365 Apps for enterprise

- Office LTSC 2021

- Office 2019

- Office 2016

La licencia de Business Premium tiene Microsoft 365 Apps for Business como versión de las aplicaciones de Office, la cual, no tiene soporte para configuración mediante directivas de grupo. Aquí os dejo un enlace donde podéis verlo con más nivel de detalle: Office applications service description. Para los que queráis un resumen rápido, la Business Premium solo permite aplicar directivas de grupo para de forma limitada para 11 Limited to policies for web apps and privacy policies for client apps y 12 Limited to policies for web apps.

Hoy voy a mostrarnos como se hace bueno el dicho “lo perfecto es enemigo de lo bueno”, si si, he visto en muchas ocasiones como el no poder utilizar AutoPilot de la “forma correcta” dejamos de pensar que hay opciones para “simularlo”. Cuando digo simularlo es más bien otra forma de implementar de forma semiautomática la unión de los equipos a AzureAD de los equipos entregados a nuestros usuarios. Al fina lo buscamos optimizar los tiempos en este tipo de tareas, el maquetar los equipos desde cero y así evitar seguir guías interminables y los errores que siempre vamos a cometer cuando los procesos son manuales.

La idea de este artículo es mostraros como sería el proceso de entrega de equipos a nuestros usuarios sin poder obtener el hash de hardware desde el proveedor. Esto suele ocurrir cuando tenemos que comprar y entregar equipos a usuarios en diferentes partes del mundo, pero tampoco tenemos un volumen de compra muy algo con algún proveedor, lo que nos “obliga” a comprar por ejemplo en Amazon para “asegurarnos” la entrega en tiempo y forma. El proceso a alto nivel sería:

- El equipo de IT compra el equipo

- El proveedor lo entrega al usuario final

- El equipo de IT envia las credenciales de acceso y una guía de instalación al usuario final

- El usuario final realiza la mini instalación del equipo

Seguro que muchos de vosotros aún tenéis la necesidad de conectar vía VPN a vuestros usuarios, algo que es más común de lo que parece a día de hoy. Además, también es posible que tengas la autenticación de tus usuarios en su cliente VPN via AzureAD, identidades externas o servicios como radius, tacacs+, etc… Sino lo tenéis así, deberíais poneros ya con ello, es muy importante que en vuestro hardening de vuestra solución de VPN, la autenticación se realice externamente a vuestro dispositivo de VPN. Si esta configuración la queréis realizar en AzureAD y con vuestro cliente VPN de Fortinet, aquí os dejo un enlace de como hacerlo:

Una vez que hayáis integrado vuestro firewall con Azure AD, ya podéis disfrutar de las configuraciones del acceso condicional:

- Autenticación doble factor

- Restricciones por ubicaciones

- Restricciones por plataformas

- Autenticación vía FIDO2, Certificados

- Estado de cumplimiento de vuestro dispositivos (necesario disponer de Intune)

En este artículo voy a mostraros como podemos integrar nuestra aplicación de Azure AD SSO para Fortinet con Microsoft Defender for Cloud App, lo que como os he ido mostrando estas semanas podemos realizar múltiples configuraciones muy chulas:

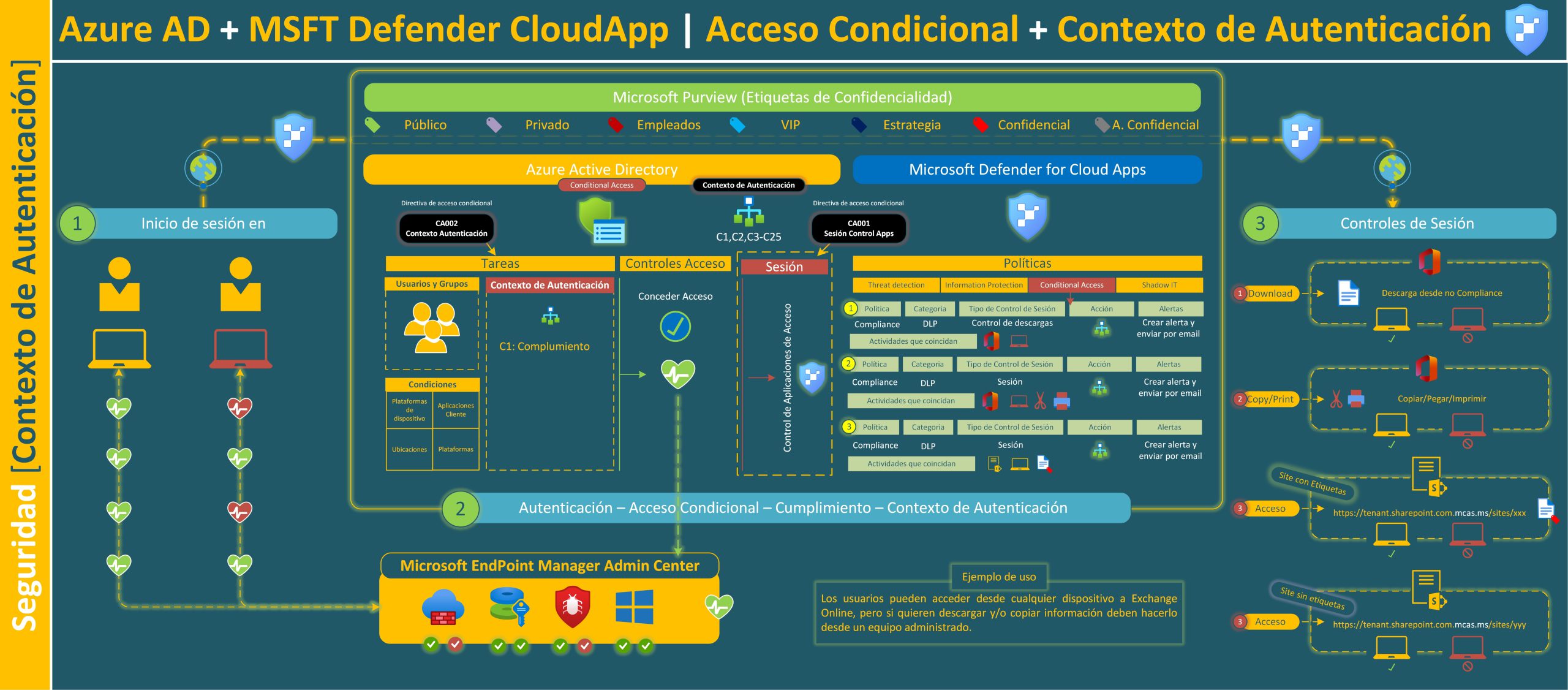

Siguiendo con la serie de artículos sobre Microsoft Defender for Cloud App, voy a mostraros como podéis integrarlo con el contexto de autenticación configurado desde el acceso condicional. Para los que nos conozcáis que es el contexto de autenticación, esto nos permite proteger y controlar las acciones de nuestros usuarios en las aplicaciones de negocio. En ejemplo os voy a mostrar como podemos conectarnos a Exchange Online vía WEB (OWA) pero si lo haces desde un equipo NO administrado no se te permite la descarga de documentos o copiar/pegar texto de los correos.

Para no extenderme demasiado, previamente debéis tener configurada una directiva de acceso condicional el control de sesión habilitada mediante la opción Utilizar el Control de aplicaciones de acceso condicional/Usar directiva personalizada.. A continuación os dejo un enlace del artículo donde explico esto: Microsoft Defender for Cloud Apps: Acceso Condicional para Bloquear Descargas – Blog Santiago Buitrago (santiagobuitragoreis.com).

La configuración consta de tres sencillos pasos:

- Crear un contexto de autenticación

- Crear directiva de acceso condicional

- Crear directiva de control de sesión en Microsoft Defender for Cloud App

-

NOTICIAS

- Certificados

- Exchange

- Microsoft

- SharePoint

Microsoft Endpoint Manager: Conectores de certificado para Microsoft Intune + VPN Always On en Azure

Otra pasito más hacia la "independencia de nuestro Active Directory Domain Services" o, por

Estoy seguro que todos los administradores de redes Microsoft conocen el Firewall de Windows,

Voy a comentar lo que yo suelo configurar (de forma sencilla) para automatizar la

Ahora que estoy metido de lleno en ir publicando ciertos artículos sobre Teams en

En este artículo vamos a ver como configurar la autenticación de los clientes VPN

Es posible que muchos piensen que es complicado y costoso disponer de una "buena

-

DESTACADAS

- Todos

Para poder federarnos tanto con otras implementaciones de Lync (On Premise u Office 365)

A todos los administradores de Exchange/Lync/SkypefB OJO con esta actualización de la versión de .Net

"Creo" que este será el último artículo del año el cual va dedicado a todos