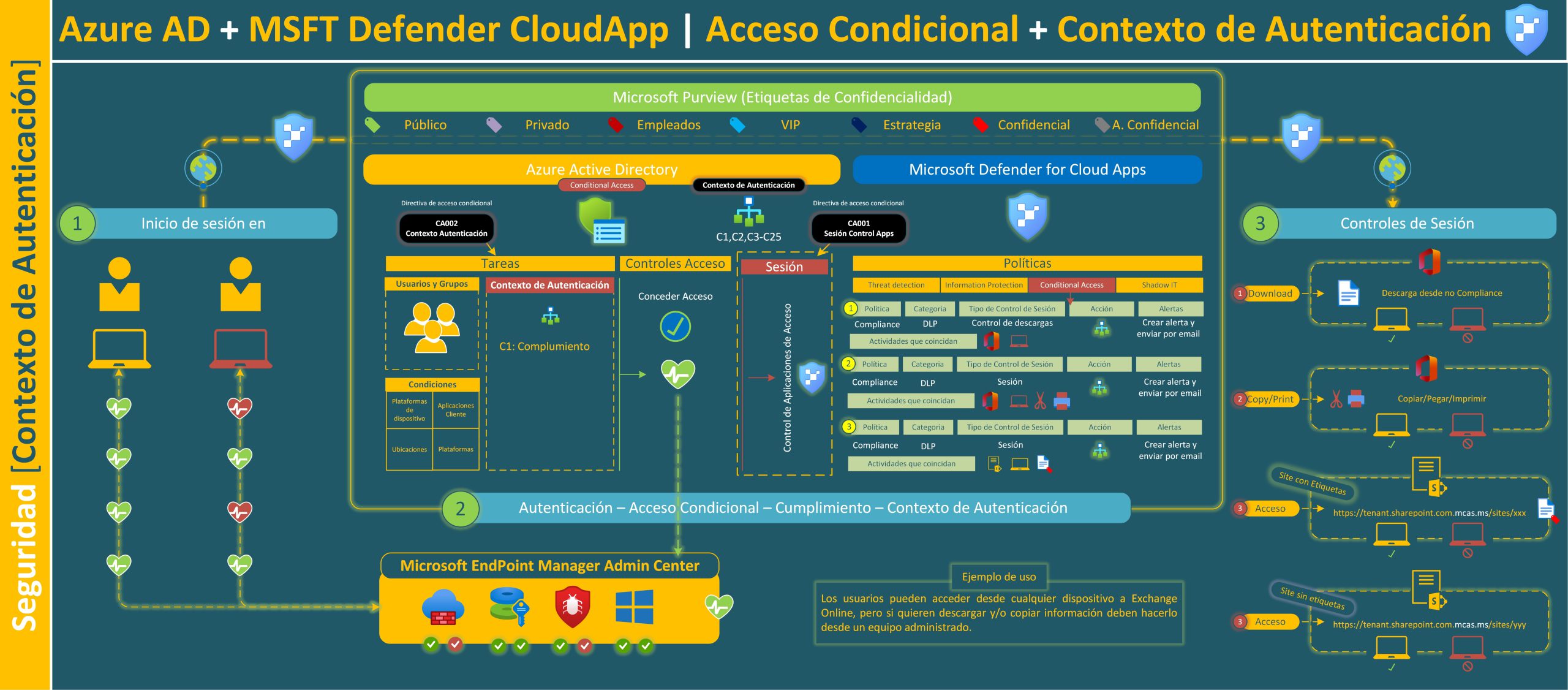

Microsoft Azure: Configurar Contexto de Autenticación para Controlar las Sesiones en Aplicaciones desde Microsoft Defender for Cloud App

Siguiendo con la serie de artículos sobre Microsoft Defender for Cloud App, voy a mostraros como podéis integrarlo con el contexto de autenticación configurado desde el acceso condicional. Para los que nos conozcáis que es el contexto de autenticación, esto nos permite proteger y controlar las acciones de nuestros usuarios en las aplicaciones de negocio. En ejemplo os voy a mostrar como podemos conectarnos a Exchange Online vía WEB (OWA) pero si lo haces desde un equipo NO administrado no se te permite la descarga de documentos o copiar/pegar texto de los correos.

Para no extenderme demasiado, previamente debéis tener configurada una directiva de acceso condicional el control de sesión habilitada mediante la opción Utilizar el Control de aplicaciones de acceso condicional/Usar directiva personalizada.. A continuación os dejo un enlace del artículo donde explico esto: Microsoft Defender for Cloud Apps: Acceso Condicional para Bloquear Descargas – Blog Santiago Buitrago (santiagobuitragoreis.com).

La configuración consta de tres sencillos pasos:

- Crear un contexto de autenticación

- Crear directiva de acceso condicional

- Crear directiva de control de sesión en Microsoft Defender for Cloud App

Como casi siempre, aquí os dejo la infografía para que este artículo tenga una mejor comprensión:

Sin más, vamos a configurar los tres puntos descritos anteriormente:

1. Creación de un contexto de autenticación (info de MSFT: El contexto de autenticación se usa para proteger los datos y las acciones de aplicaciones como SharePoint, Microsoft Cloud App Security)

Ahora simplemente escribimos un nombre, una descripción y elegimos un ID, cada ID hará referencia a una directiva y como máximo tenemos 25 disponibles. Esto es simplemente identificativo, poner algo descriptivo con respecto a lo que configuraréis en la regla de acceso condicional:

Listo, ya tenemos nuestro contexto de autenticación listo para ser utilizado en nuestra directiva de acceso condicional.

2. Creación de una directiva de acceso condicional

“Es como cualquier otra directiva”, pero con sus particularidades para poder definir a que aplicaciones o acciones se llevará a cabo. Como lo que queremos es que en base al control de sesiones de Microsoft Defender for CloudApp, en la sección Cloud apps or actions elegimos Contexto de Autenticación y elegimos el contexto creado previamente.

Podéis elegir las opciones que queráis, pero yo voy a exigir que el equipo esté en un estado de cumplimiento correcto (esto recordad que se consigue mediante Intune):

Nota: el resto de opciones no las comento porque creo que son irrelevantes en este caso si ya sabéis configurar políticas de acceso condicional

La definición de las condiciones del contexto de autenticación es definen en la política de acceso condicional

3. Configurar la política de sesión en Microsoft Defender for Cloud Apps

Por último, vamos a configurar una regla de acceso condicional para aplicaciones y elegimos como tipo de control de sesión Bloquear actividades y debajo elegimos los tipos de actividad (sino seleccionamos de forma individual se seleccionan todas las acciones). Luego yo lo voy a configurar sobre Exchange Online y se aplicará a equipos que no son híbridos, unidos a AzureAD o autenticación por certificados:

Ahora en accesiones elegimos Requerir autenticación para actualización a edición superior y elegimos el contexto de autenticación que hemos creado en el punto 1 de este artículo:

Entiendo que todos entendemos que podéis realizar más configuraciones, algunas de la cuales he ido mostrando en otros artículos que he publicado anteriormente:

- Microsoft Defender for Cloud Apps: Políticas de Acceso Condicional

- Microsoft Defender for Cloud Apps: Acceso Condicional para Bloquear Descargas

- Microsoft Defender for Cloud Apps: Autenticación con Certificado de Usuario

Pues bien, ya con todas las configuraciones aplicadas, vamos a probarlo. Para prueba me voy a conectar a Exchange Online vía web desde un equipo no administrado ni autenticando por certificado de equipo, por lo que me permitirá iniciar sesión, redactar correctos, responder, etc..

Si una vez dentro del correo web quiero copiar un texto.. veis que no tengo la opción de copiar …

Y si seleccionamos el texto y pulsamos Control + C … nos muestra una advertencia indicándonos que no podemos hacer eso, pero que se nos solicita nuestra identidad para poder realizar dicha acción. Ahora pulsamos en Continuar

Y como veis no me deja continuar porque mi equipo no tiene un estado de cumplimiento correcto por lo tanto, no puedo copiar/pegar contenido en el OWA:

Si ahora cambiamos nuestra directiva de Microsoft Defender for Cloud Apps y bloqueamos la descarga..

Ahora y podemos copiar el texto desde el OWA

Pero si ahora queremos descargar un fichero desde el mismo equipo, nos dirá que no podemos que debemos primero comprobar nuestra identidad y pulsamos en Continuar

Y el resultado es el mismo, no me estoy conectando desde un equipo con un estado de cumplimiento correcto y me deniega la descarga:

Aunque parece que el documento se ha descargado bien, realmente no se ha descargado:

Por último, comentaros que se pueden configurar etiquetas de protección de documentos/sitios/reuniones de Teams para que utilizando el contexto de autenticación permitamos por ejemplo que os conectéis a un site de SPO de forma libre y a otro con una etiqueta de protección sino lo hacéis desde un equipo administrador por vosotros no os va a dejar :-).

Esto último no lo voy a comentar, pero si alguien quiere ver como funciona, por favor dejar un comentario al respecto y preparo un artículo muy chulo sobre ello.