Microsoft Endpoint Manager: Conectores de certificado para Microsoft Intune + VPN Always On en Azure

Otra pasito más hacia la “independencia de nuestro Active Directory Domain Services” o, por lo menos, para que nuestros usuarios no tengan la necesidad de estar conectados vía VPN para recibir configuraciones centralizadas desde IT. Aunque en este artículo, vamos a ver como podemos emitir certificados para nuestros equipos unidos al Azure AD para conectarnos a la VPN de Azure (Point-to-Site) y acceder a los ficheros compartidos en Azure Files mediante Private Link.

Como os he comentado anteriormente, la idea es ir llevando todos los servicios al Cloud aprovechándonos de nuestro maravilloso AzureAD, pero también es cierto que debemos ir poco a poco migrando diferentes servicios y convivir con ellos en un entorno “híbrido”. En este caso, la idea es mostraros como podemos conectar nuestra PKI privada (integrada en nuestro ADDS) y que los equipos unidos al dominio de AzureAD y manejados con Intune puedan solicitar un certificado de equipo o usuario. Esto nos permitirá configurar vía profile de Intune:

- Conexiones VPN autenticando con certificados digitales

- Redes Wi-Fi autenticando con certificados digitales

- Servicios que soliciten autenticación por certificados

- Etc..

Seguro que muchos de vosotros habéis desplegado 802.1x para vuestras redes Wifi y, sino es así, por favor, cuanto antes que es un proceso muy sencillo y os da un plus importante de seguridad:

- GPO: Autenticación 802.1x WLAN

- NPS: Autenticación 802.1X Red Cableada

- NPS: Autenticación 802.1x para nuestra red inalámbrica

Para estos despliegues, además de dispositivos que soporten este tipo de autenticación, también debemos contar con una PKI Privada (por ahorro de costes y gestión): Instalar la entidad de certificación. No voy a poder entrar en todos los detalles, porque sería un artículo enorme, pero iré publicando diferentes URL donde podéis ir encontrando la información suficiente para ir completando todo el proceso.

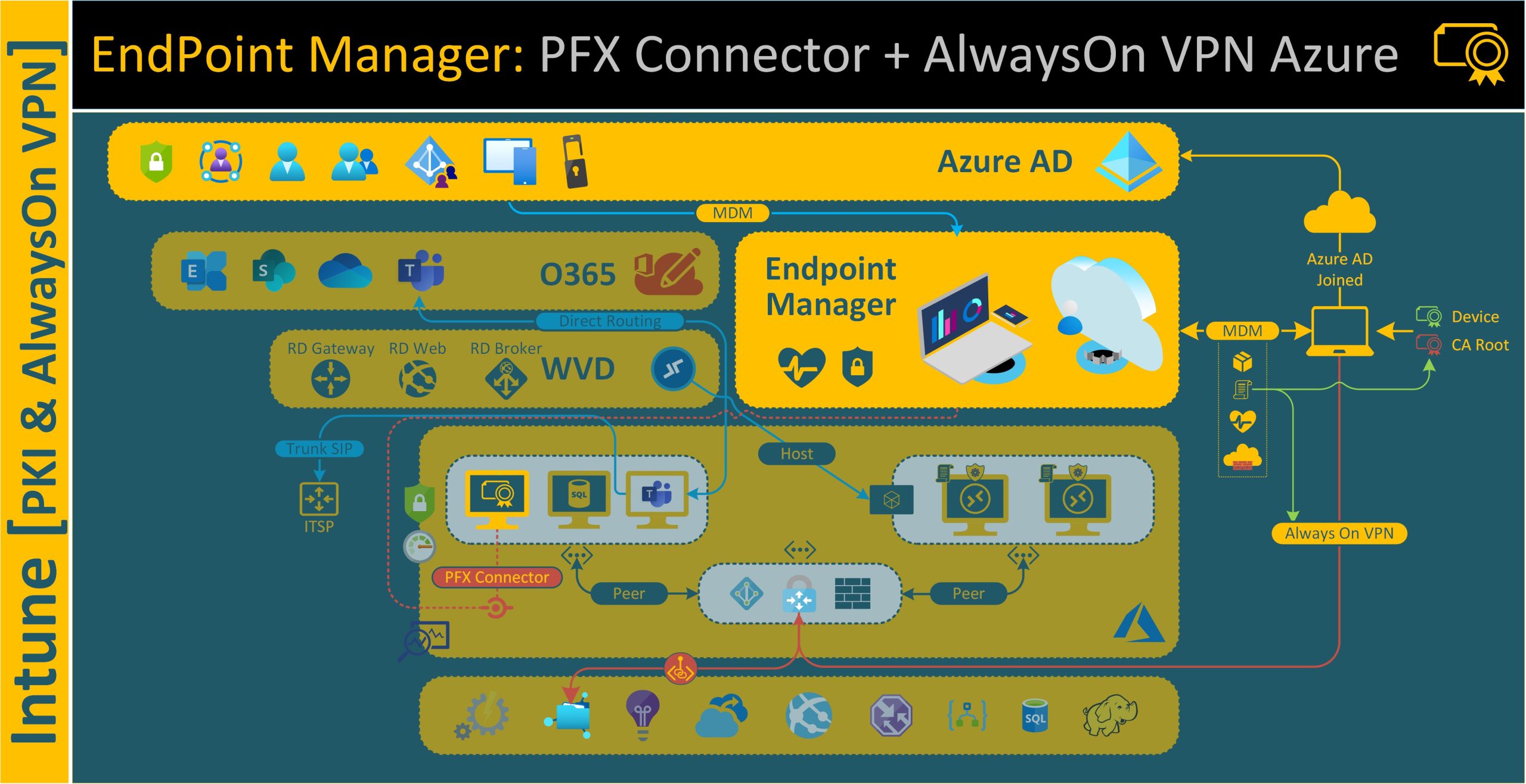

Antes de continuar, aquí os dejo la infografía para el artículo de hoy:

Como se puede apreciar en la infografía, yo tengo un servidor con el rol de CA el cual tengo en modo IaaS en Azure desde el cual voy emitiendo certificados para los diferentes servicios que pueda necesitar. Pero ahora bien, si quiero que los equipos unidos únicamente al dominio de AzureAD puedan solicitar un certificado, tengo que realizar una configuración adicional.

Hay varias formas de configurar diferentes servicios, pero yo me voy a centrar en la configuración del Conector de certificado PFX para Microsoft Intune [Conector de certificado para Microsoft Intune] porque creo que será lo más sencillo para que os podáis iniciar en este proceso. Al final lo que haremos será instalar un conector en nuestro servidor con el rol de entidad de certificación empresarial (u otro servidor) lo que permitirá que los equipos registrados en Intune puedan realizar la solicitud de los certificados.

Disculpad sino me centro en el 100% de los detalles, pero insisto, es un proceso muy grande y no puedo atender a documentarlo absolutamente todo. Yo ya cuento con una CA desplegando certificados a los equipos unidos al dominio, la cual utilizaré ahora para emitir certificados a mis equipos unidos al AzureAD el cual tenemos sincronizado con nuestro ADDS vía AzureAD Connect [aquí el proceso de configuración de AzureAd Connect: Azure AD: Gobernanza de Office 365 y Recursos de Azure].

Nota: si utilizáis SCEP en la configuración debéis configurar el rol NDES: https://docs.microsoft.com/es-es/previous-versions/windows/it-pro/windows-server-2012-R2-and-2012/hh831498(v=ws.11)

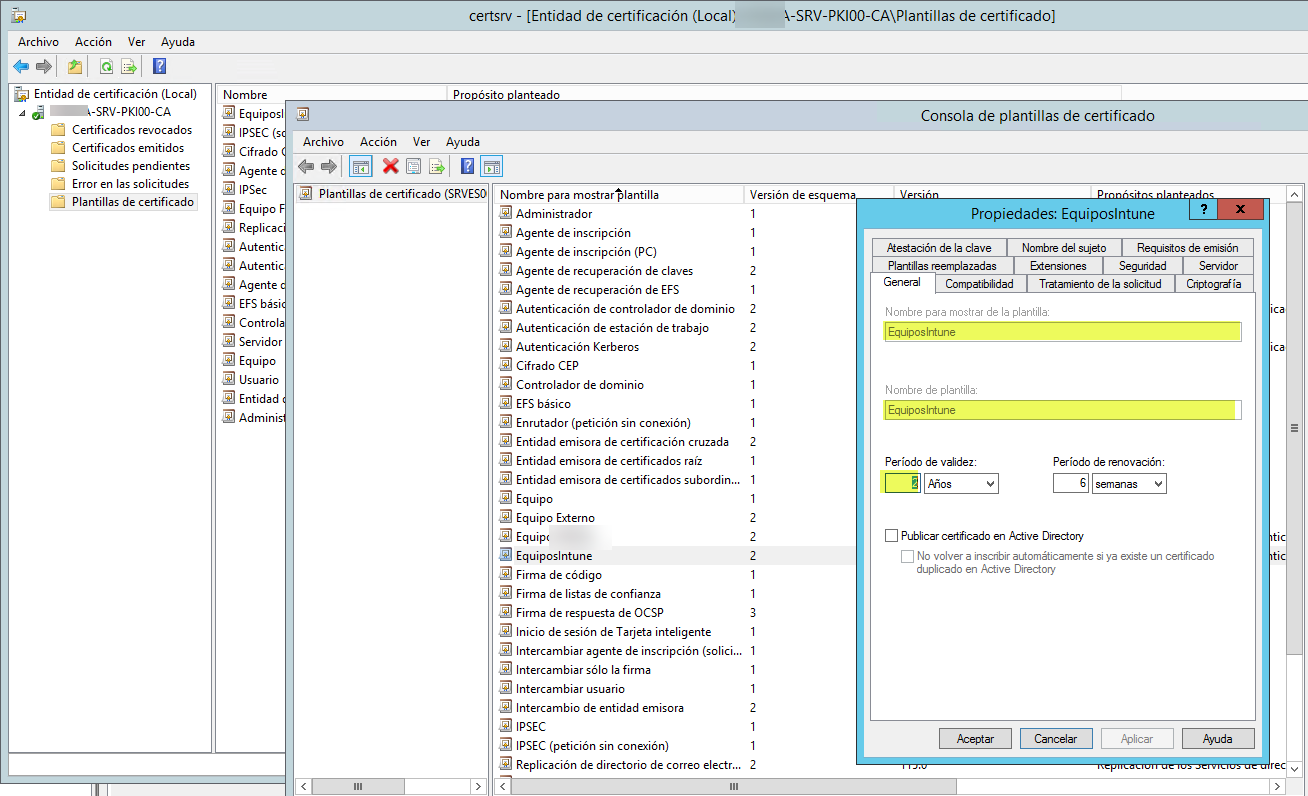

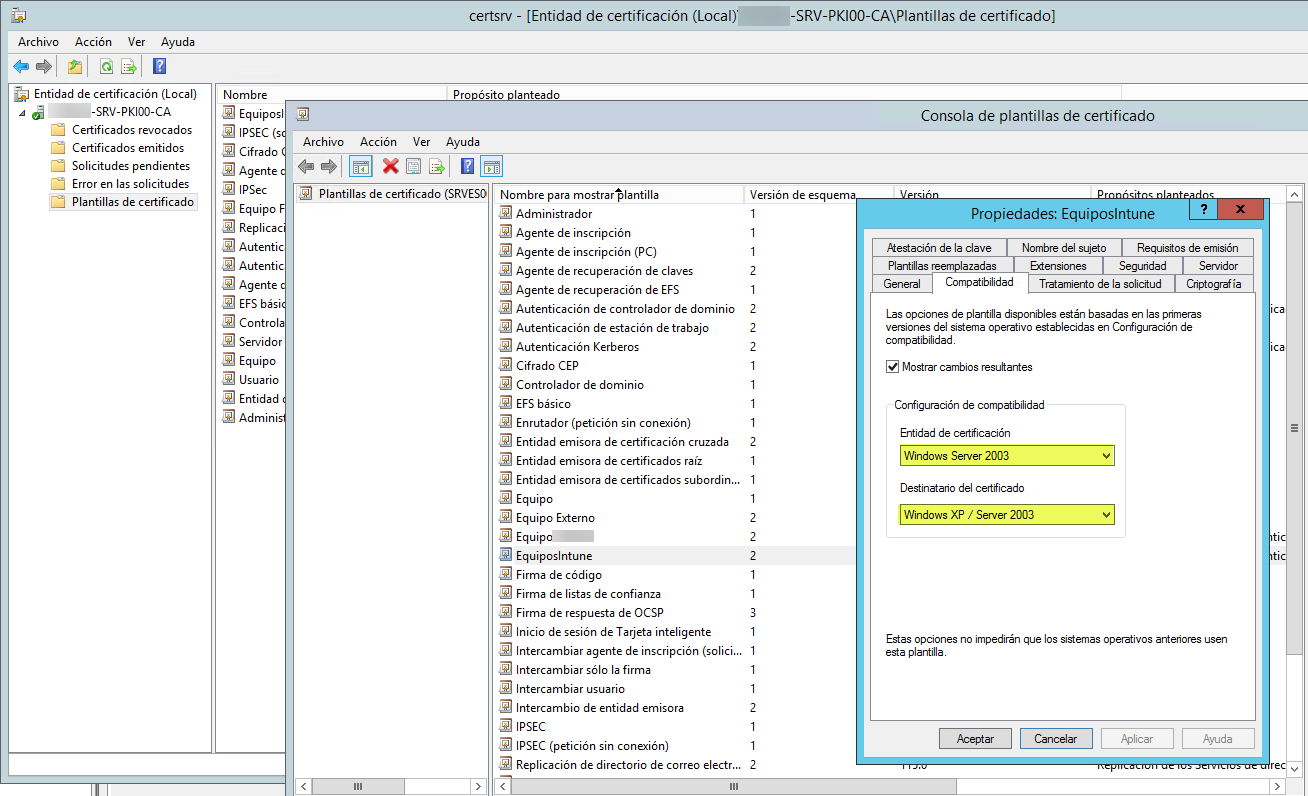

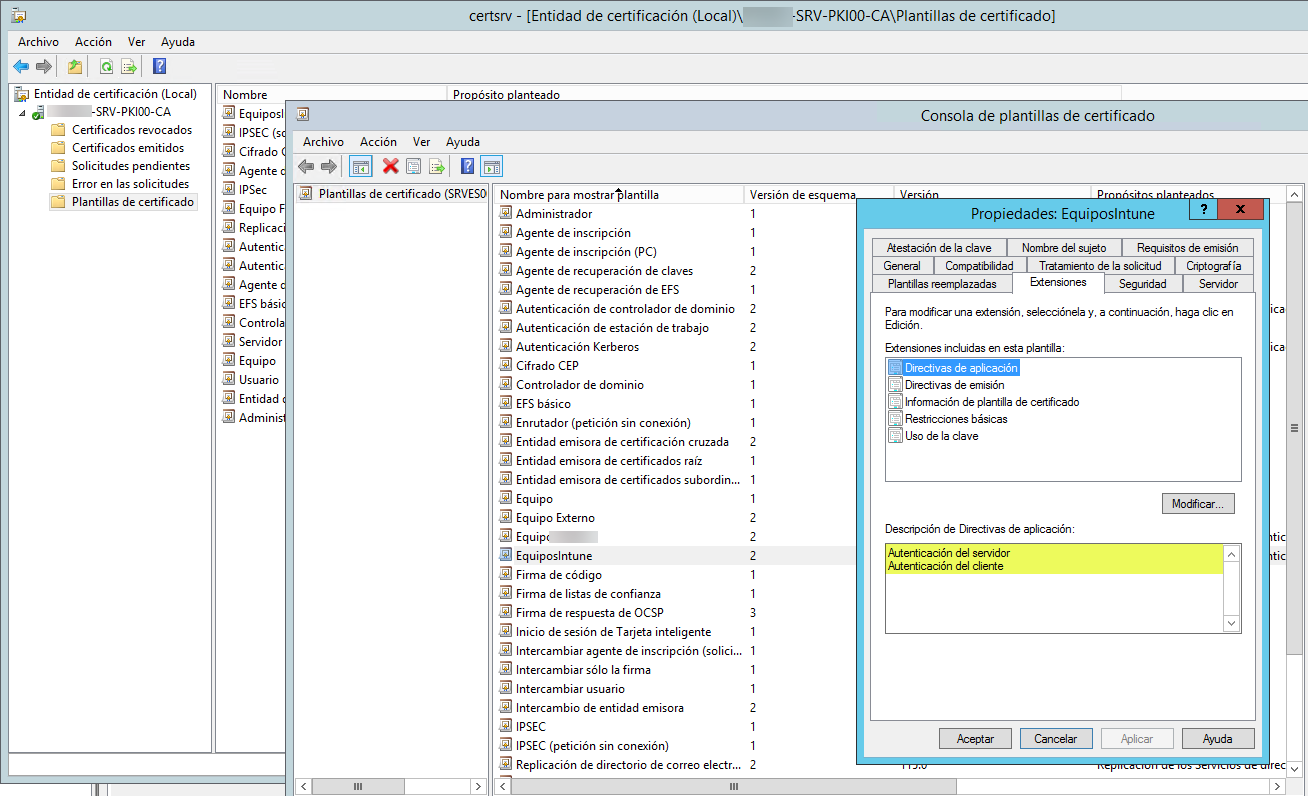

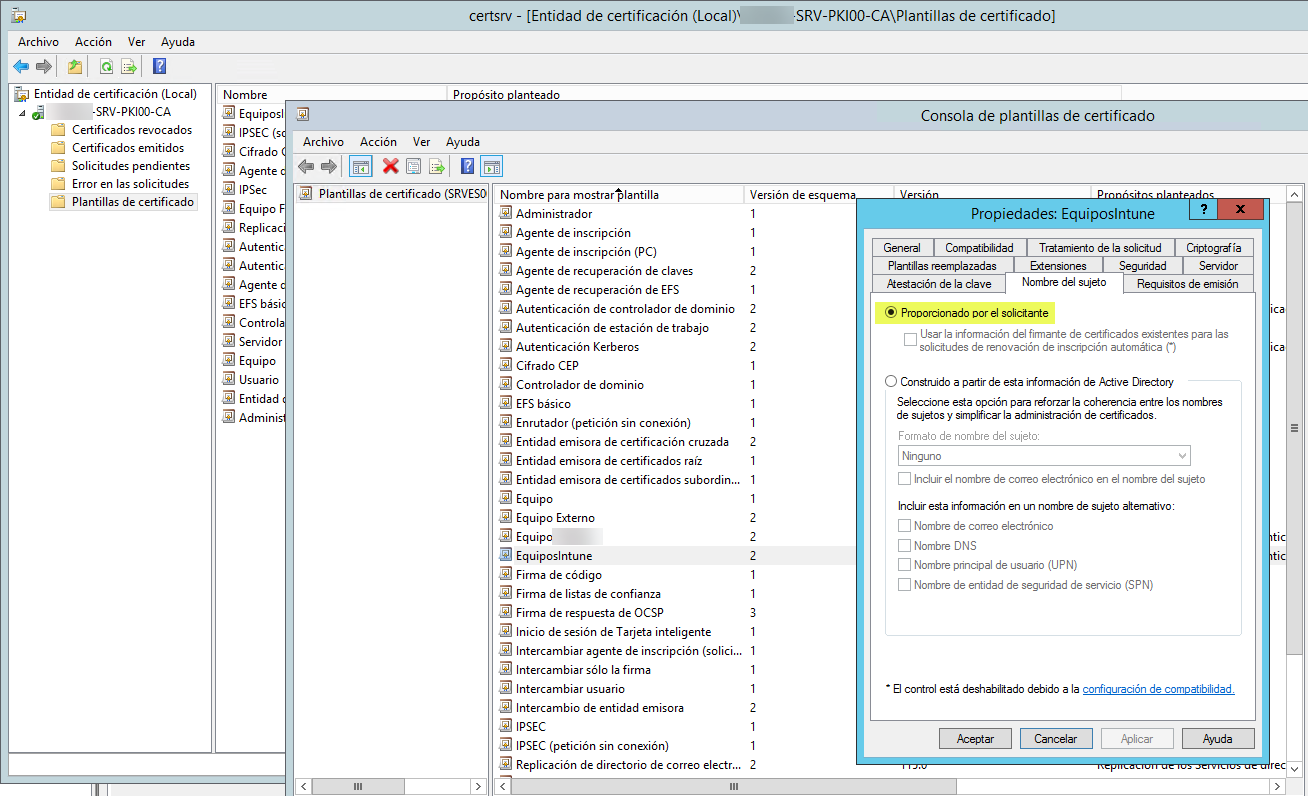

Pues bien, si más o menos se tiene claro que debemos ya tener desplegada una CA en nuestro ADDS, ahora lo primero que haré será crear una plantilla para los certificados que emitiremos para los equipos manejados vía Intune. Esto lo haremos claramente desde nuestra CA, desde la Consola de plantillas de certificado lo que haremos será duplicar la plantilla de Equipo y aquí os expongo mi configuración:

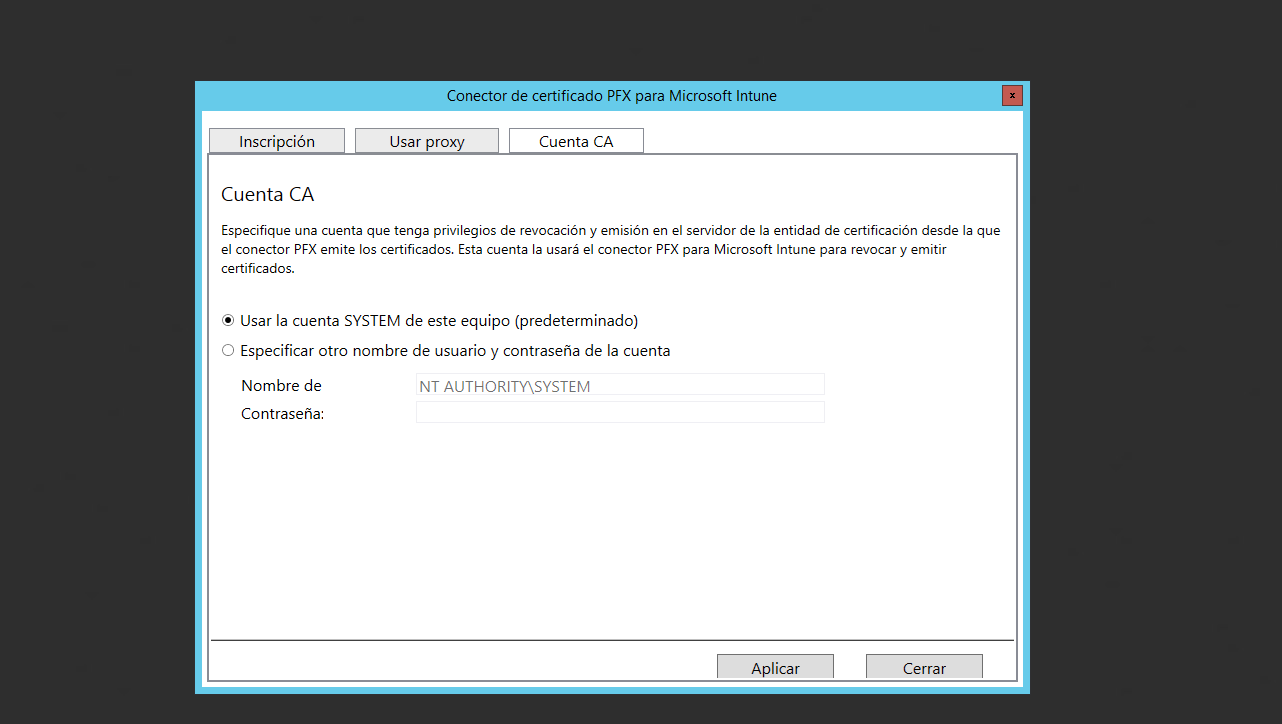

Como la cuenta de servicio asignada a Conector de Certificados de Intune lo he dejado con la cuenta System, aplicaremos los siguientes permisos:

Además, como uno de los requisitos de nuestra CA era la configuración del NDES, pues también aplicaremos los siguientes permisos la cuenta de ejecución configurada para el NDES:

Ahora quedaría publicar la plantilla para que esté disponible para los equipos y poco más, ya tenemos nuestra plantilla disponible para que el Conector de Certificados de Intune pueda solicitar el certificado emitido para nuestros equipos unidos a AzureAD. Antes de continuar con la configuración del conector, lo que haremos será instalar el certificado raíz de nuestra CA en los equipos, la cual por defecto al ser equipos unidos el dominio de AzureAD no tienen contacto con la CA y no lo tienen:

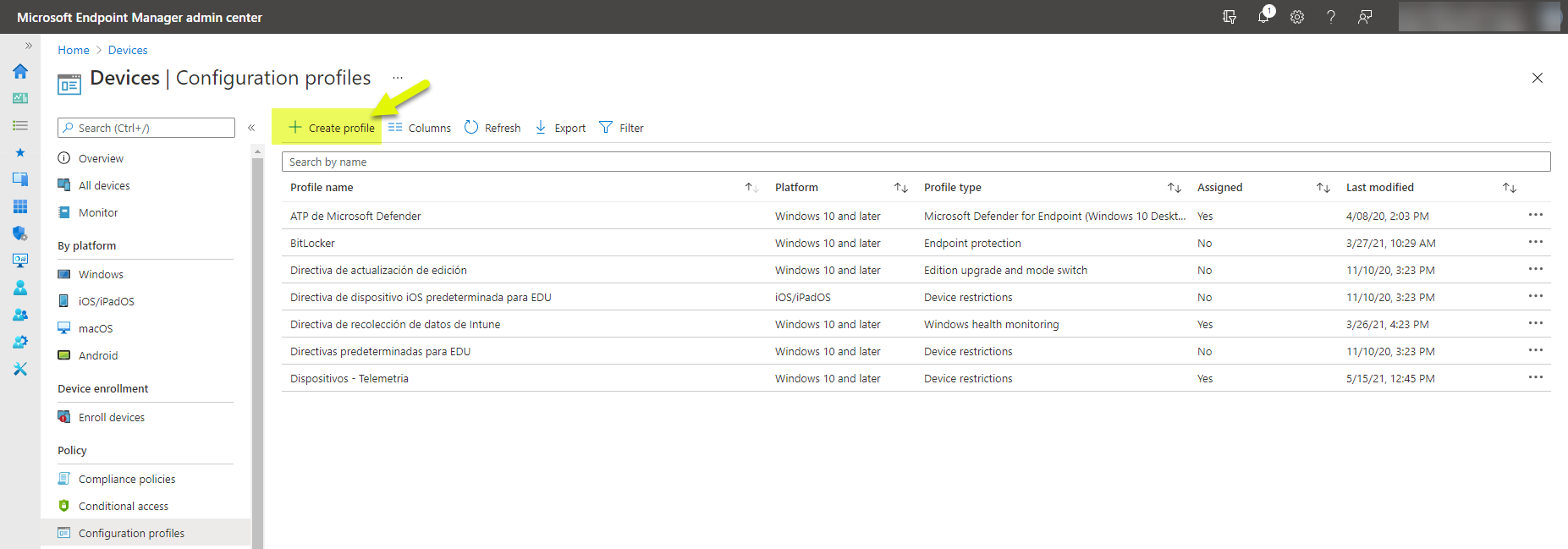

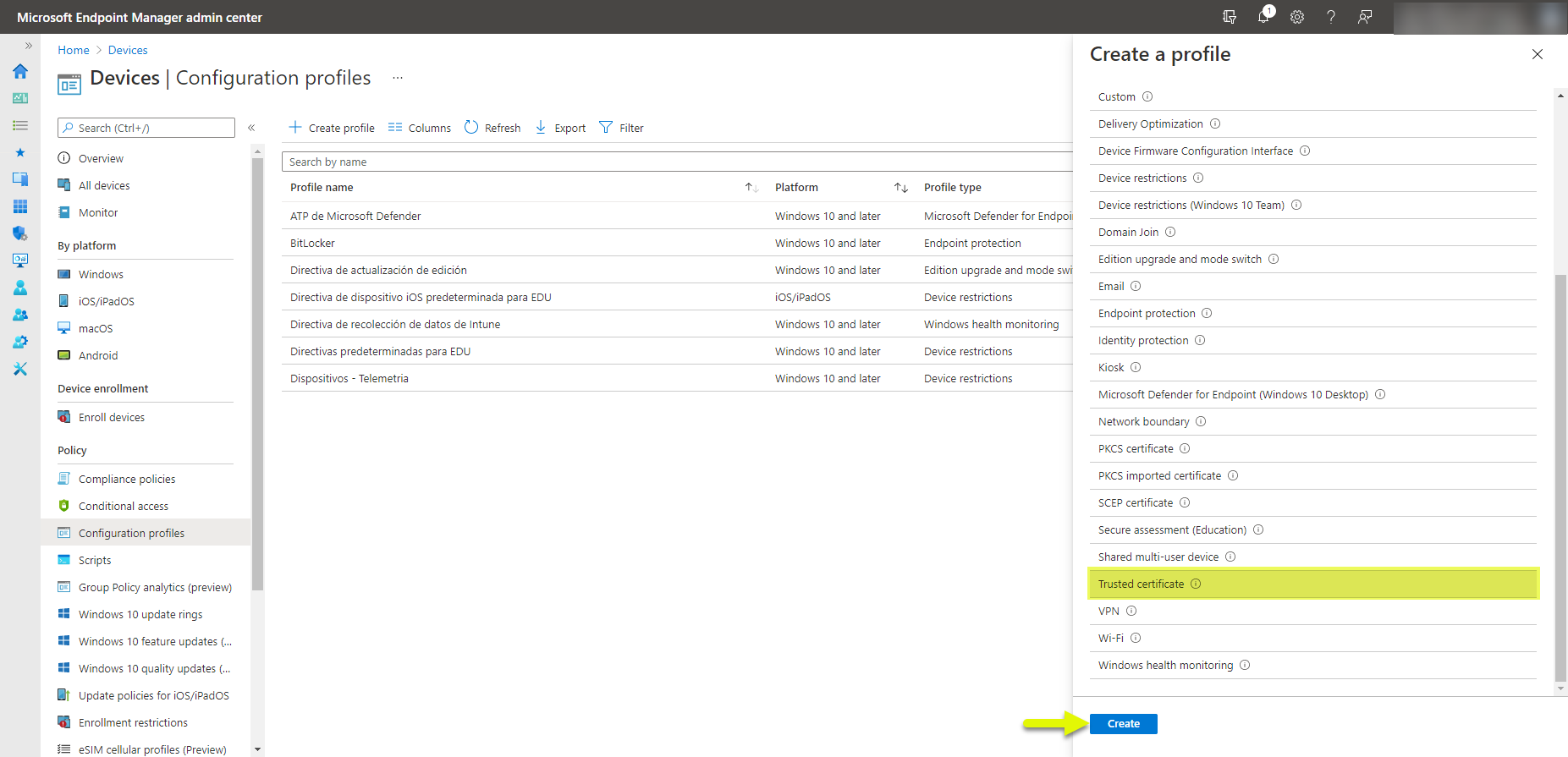

Pues para esto, lo que haremos será configurar un perfil para desplegar a los equipos que queramos de AzureAD nuestro certificado raíz (el cual debemos tener ya exportado:Cómo exportar el certificado de entidad de certificación raíz)

Desde la sección de Configuración Profiles pulsamos en Create profiles y elegimos Custom – Trusted Certificate:

Escribimos uno nombre para el perfil y pulsamos en Next:

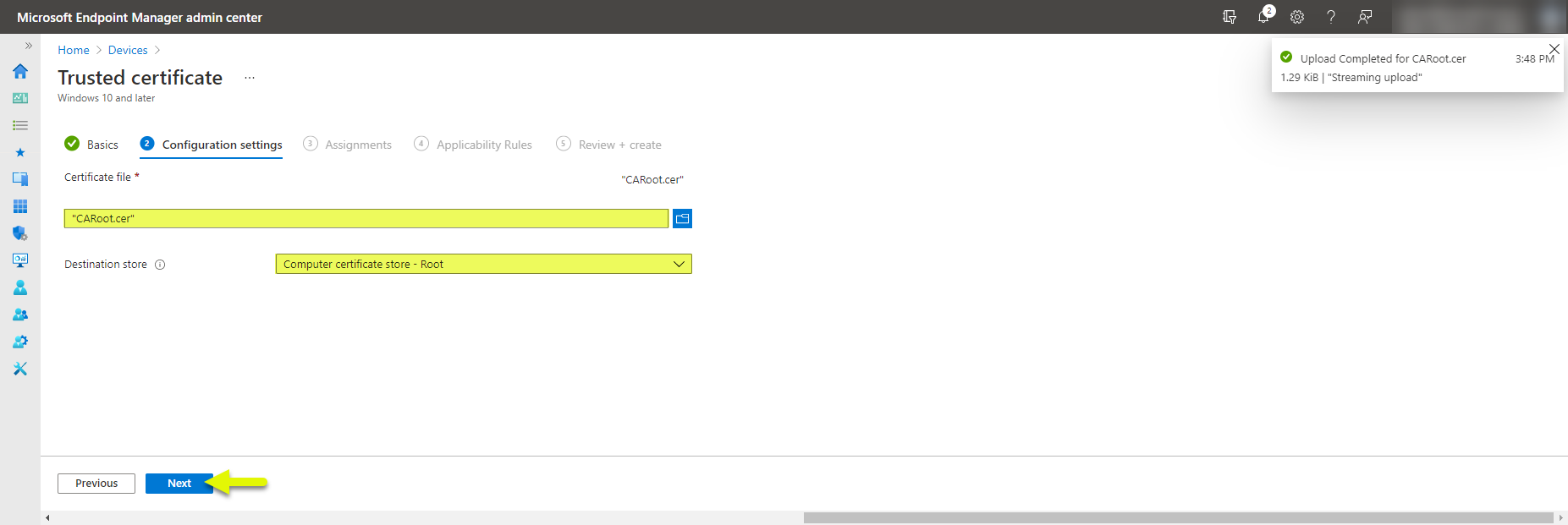

Ahora elegimos el fichero .cer del certificado raíz de nuestra CA previamente exportado:

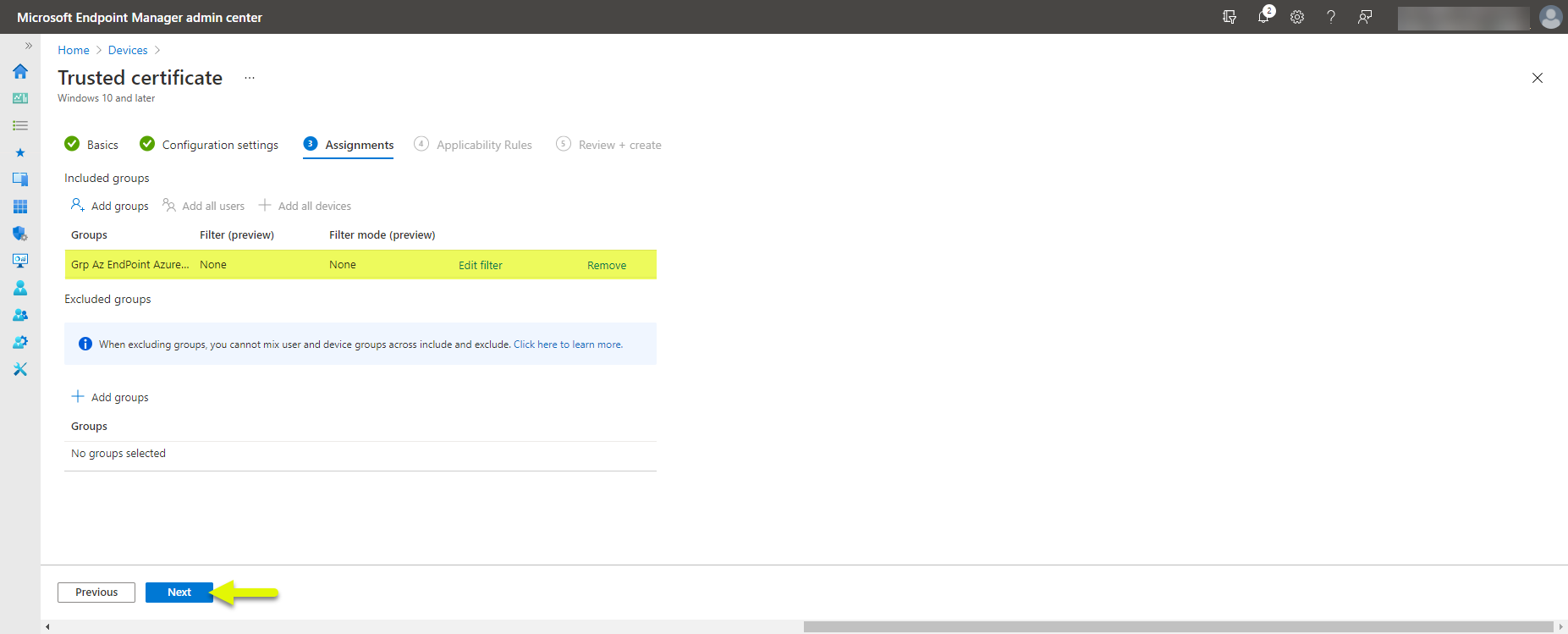

Definimos un grupo de equipos a los cuales le vamos a asignar este perfil:

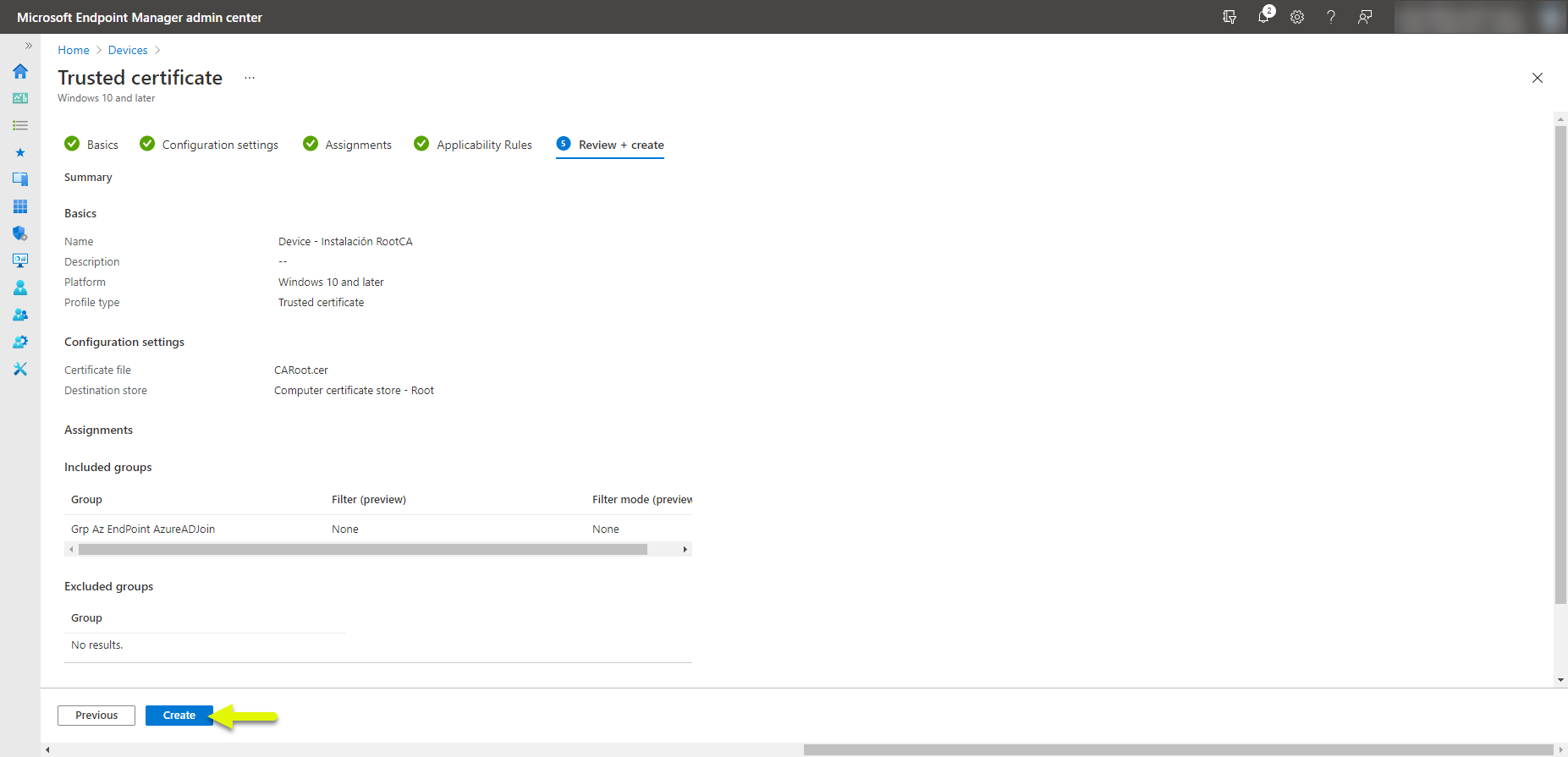

Y por último, revisamos la configuración y pulsamos en Create:

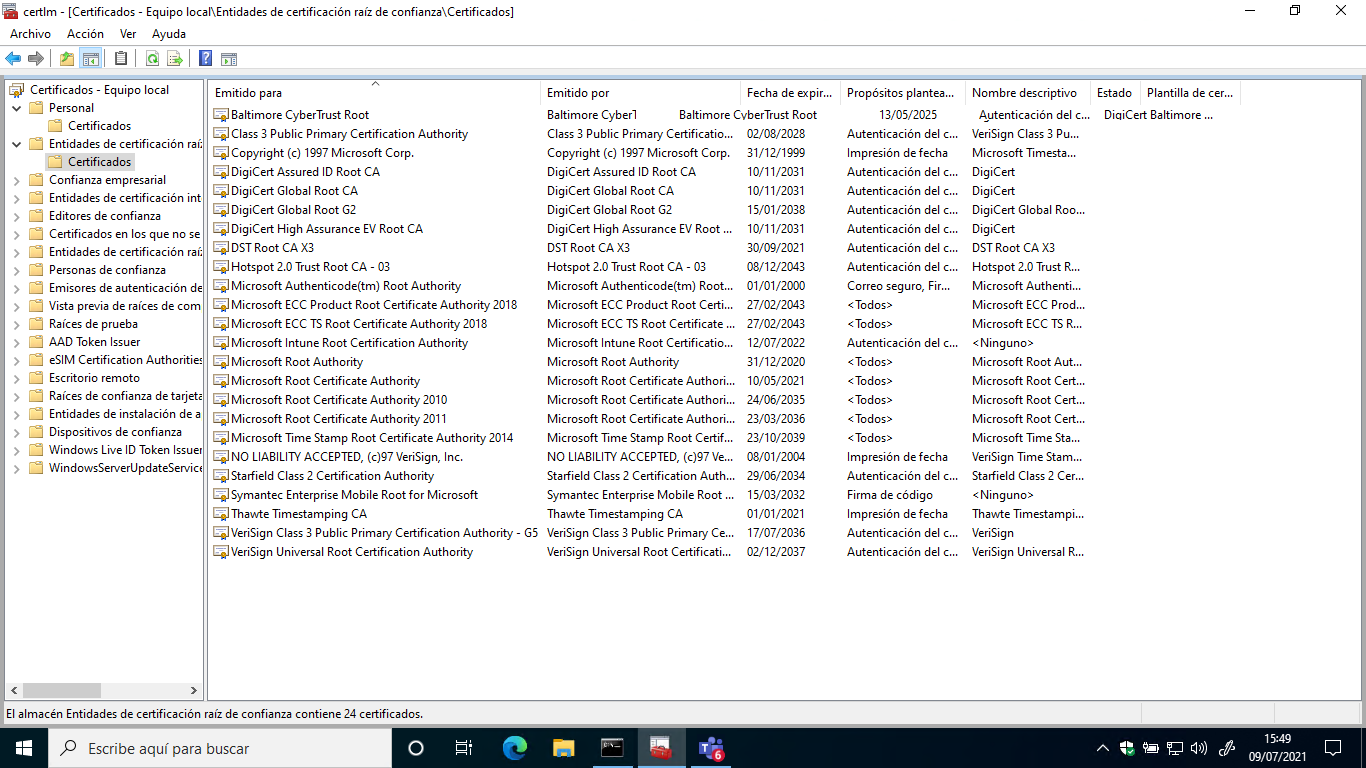

Una vez que, la directiva se aplique a nuestros dispositivos veremos que ya tienen la CA desplegada en el contener de certificados local del equipos en la sección de Entidades de certificación raiz de confianza y veremos que ya lo tenemos instalado (si todo ha ido bien claro):

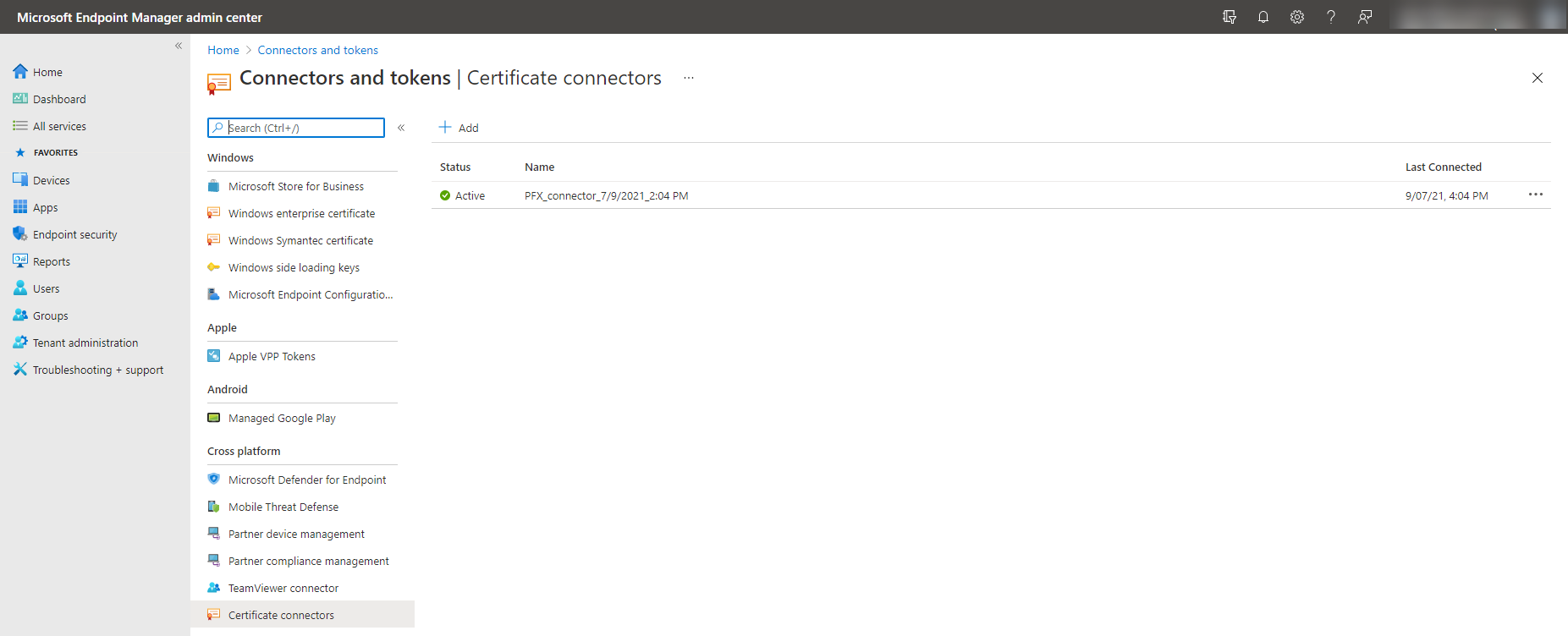

Pues bien, ahora vamos a instalar el Conector de Certificados para Intune para ello nos vamos a la sección Tenant Admin – Connector and tokens – Certificate Connector y pulsamos en Add y pulsamos en Download the certificate connector software…:

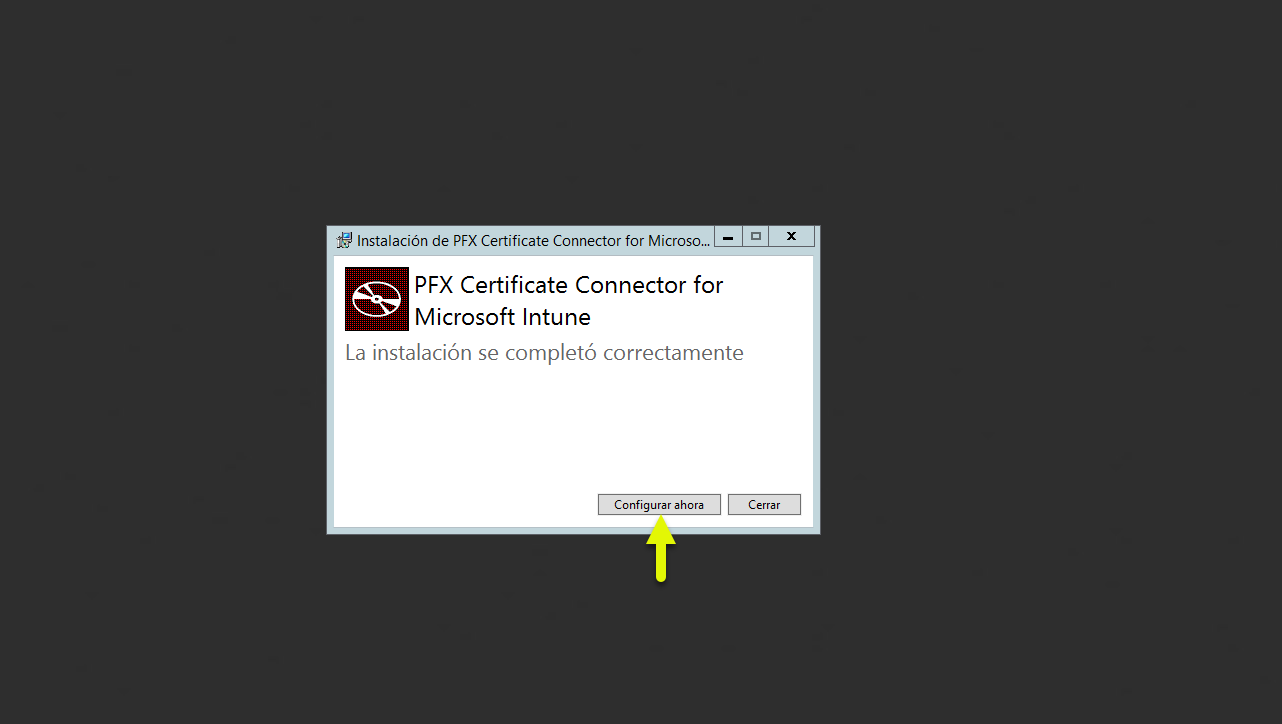

Luego, ya en el servidor donde haremos la instalación del conector lo ejecutaremos para realizar la instalación:

Una vez instalado, pulsamos en Configurar ahora:

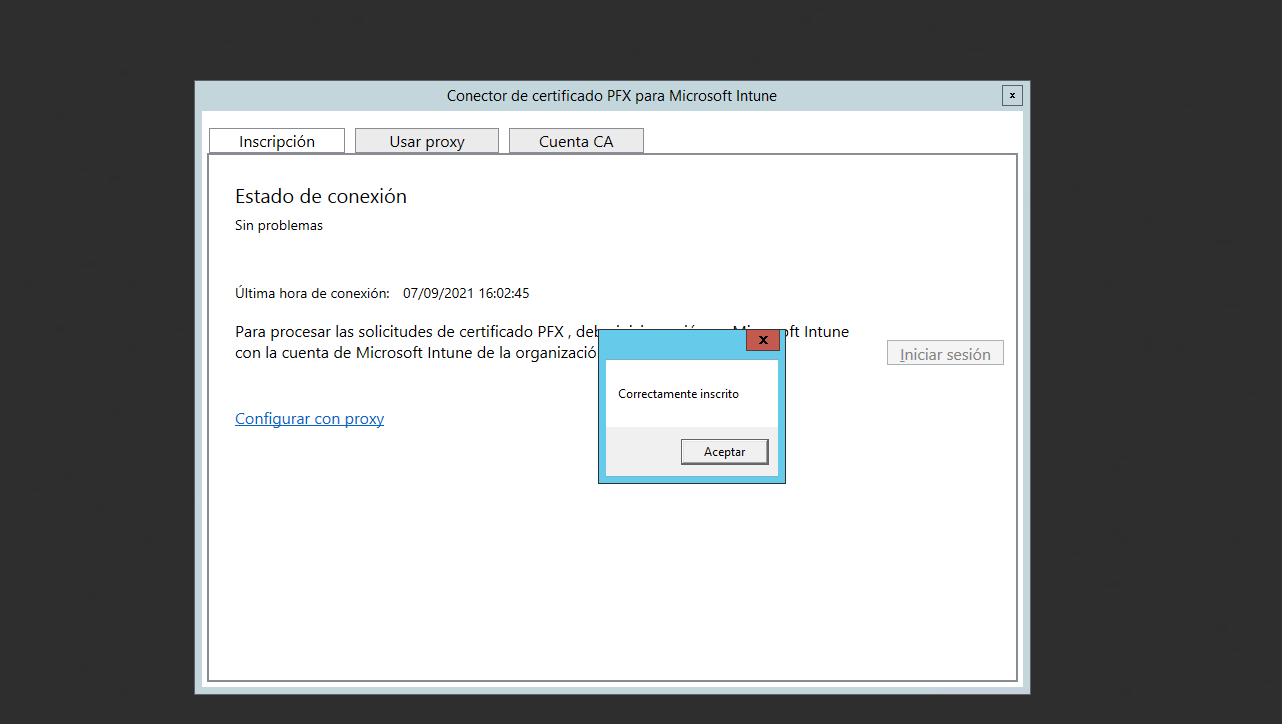

Pulsamos en

Iniciamos sesión con una cuenta de Administrador Global en AzureAD:

Y si lo hemos hecho correctamente, pues ya tenemos el software correctamente instalado:

Ahora que ya hemos finalizado el proceso de instalación, si volvemos al portal de EndPoint Manager veremos que ya tenemos nuestro conector correctamente instalado:

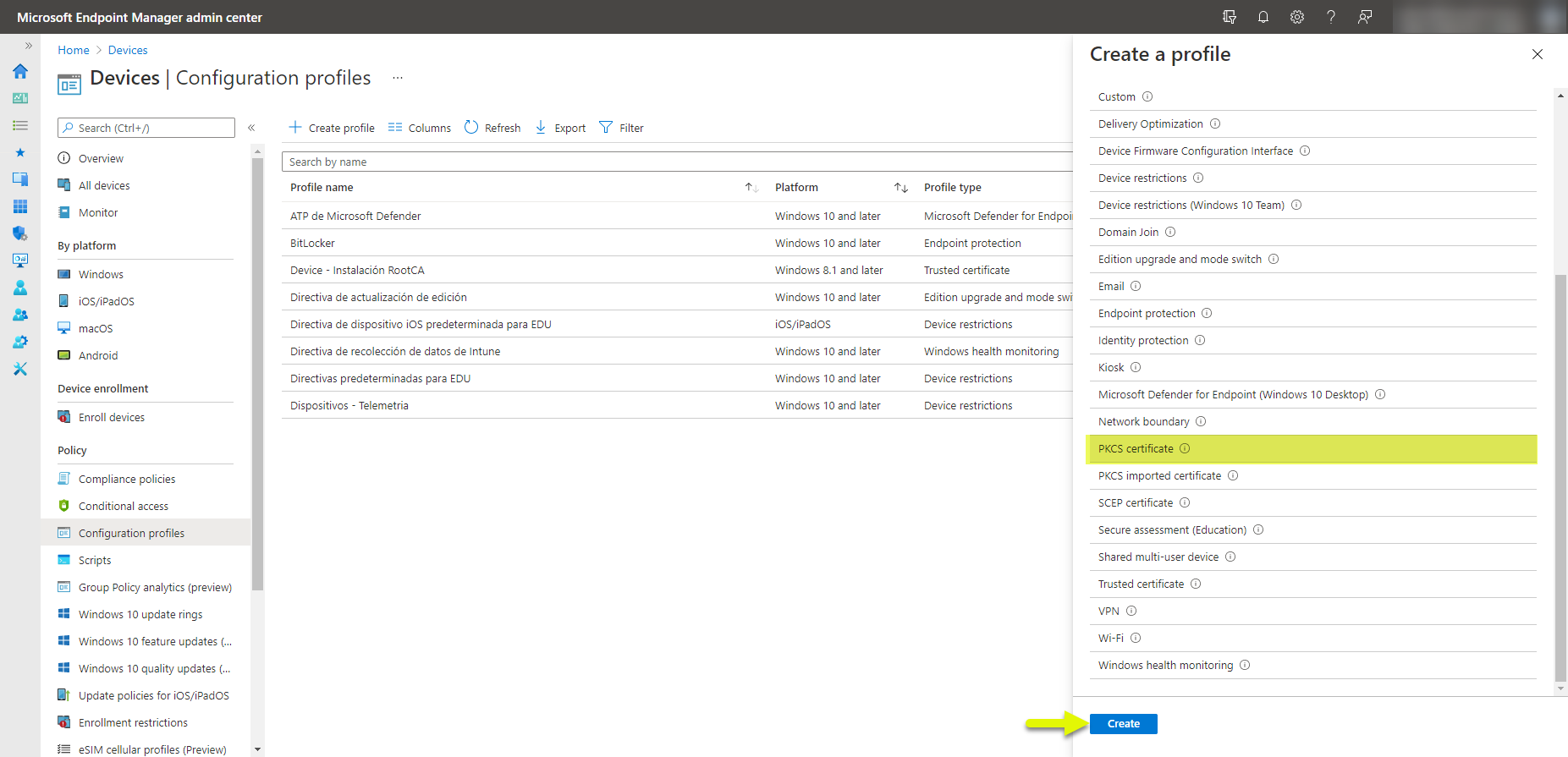

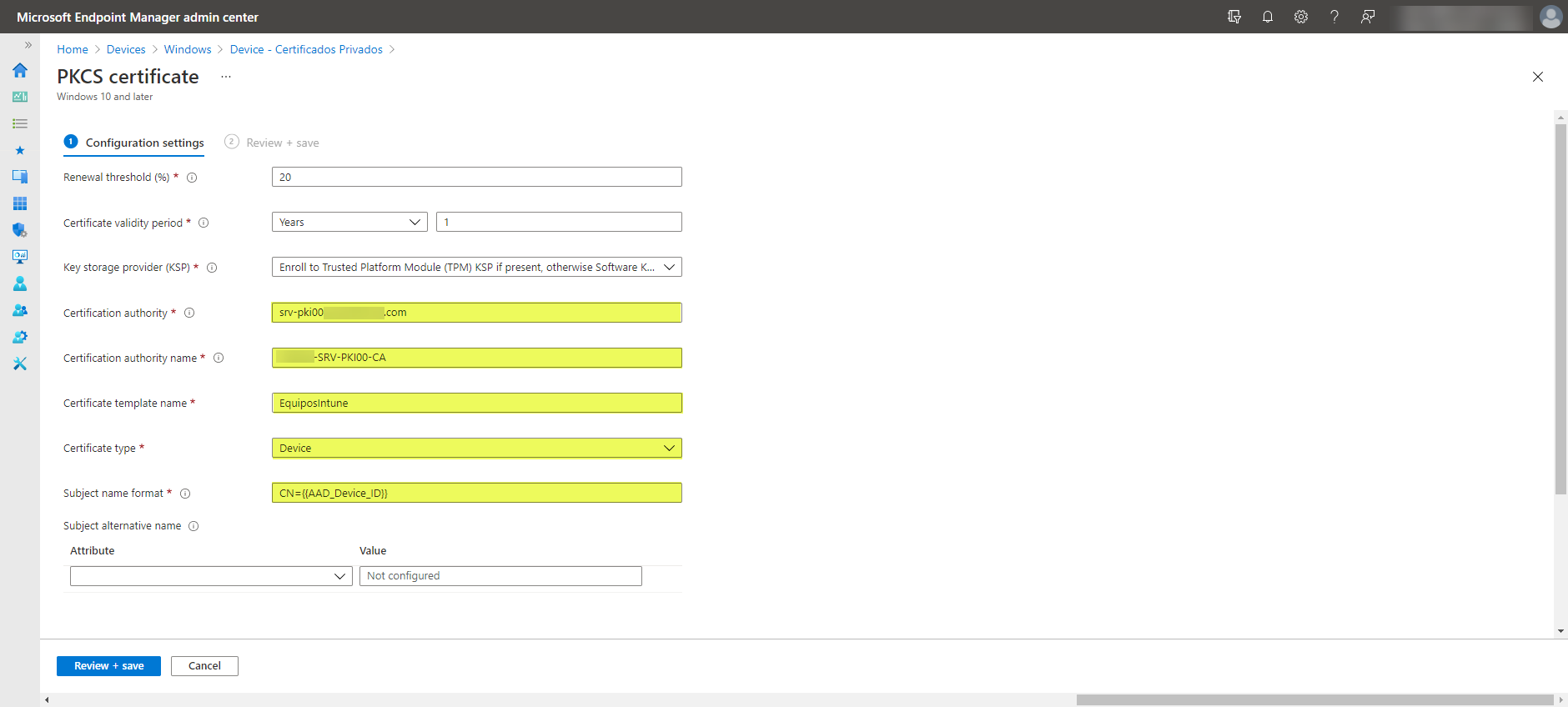

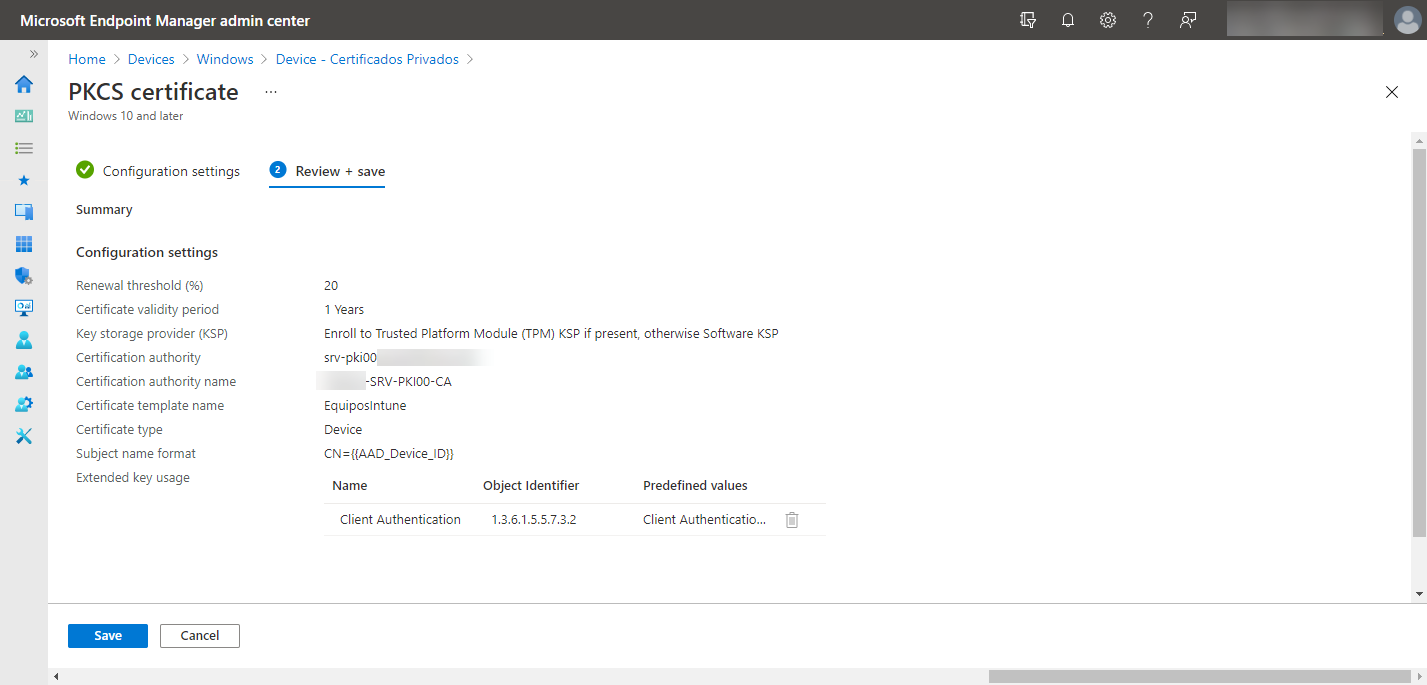

Por último, lo que nos queda es configurar otro perfil de configuración en donde los equipos solicitarán un certificado a nuestra CA Privada mediante el Conector de Certificados de Intune. Pues bien, ahora crearemos un nuevo perfil y elegimos PKCS Certificate:

Escribimos un nombre para nuestro perfil de configuración:

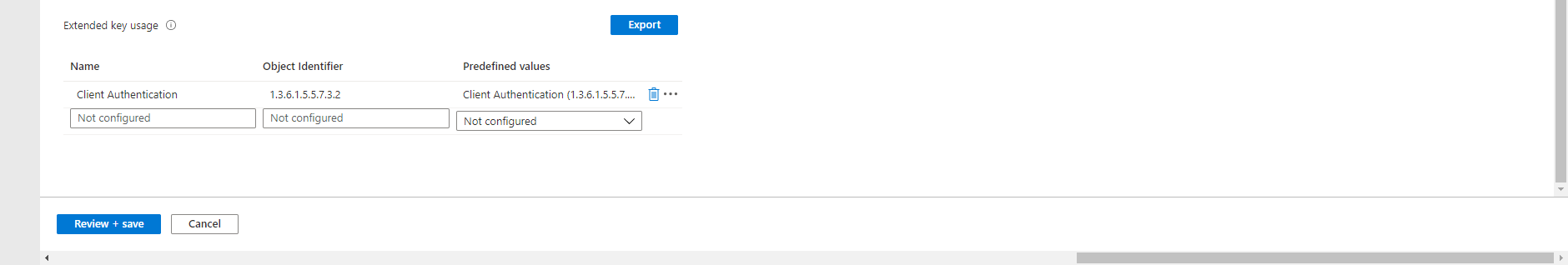

Aquí está la más parte más “crítica” del proceso (si el resto lo tenemos bien, claro), es la correcta definición de la solicitud:

- Certification Authority: nombre FQDN del servidor interno

- Certification authority name: nombre que le habéis puesto a vuestra CA

- Certificate template name: nombre de la plantilla que hemos configurado anteriormente

- Certificate type: en mi caso dispositivo

- Subject name format: CN={{AAD_Device_ID}} [+ info Formato de nombre del sujeto]

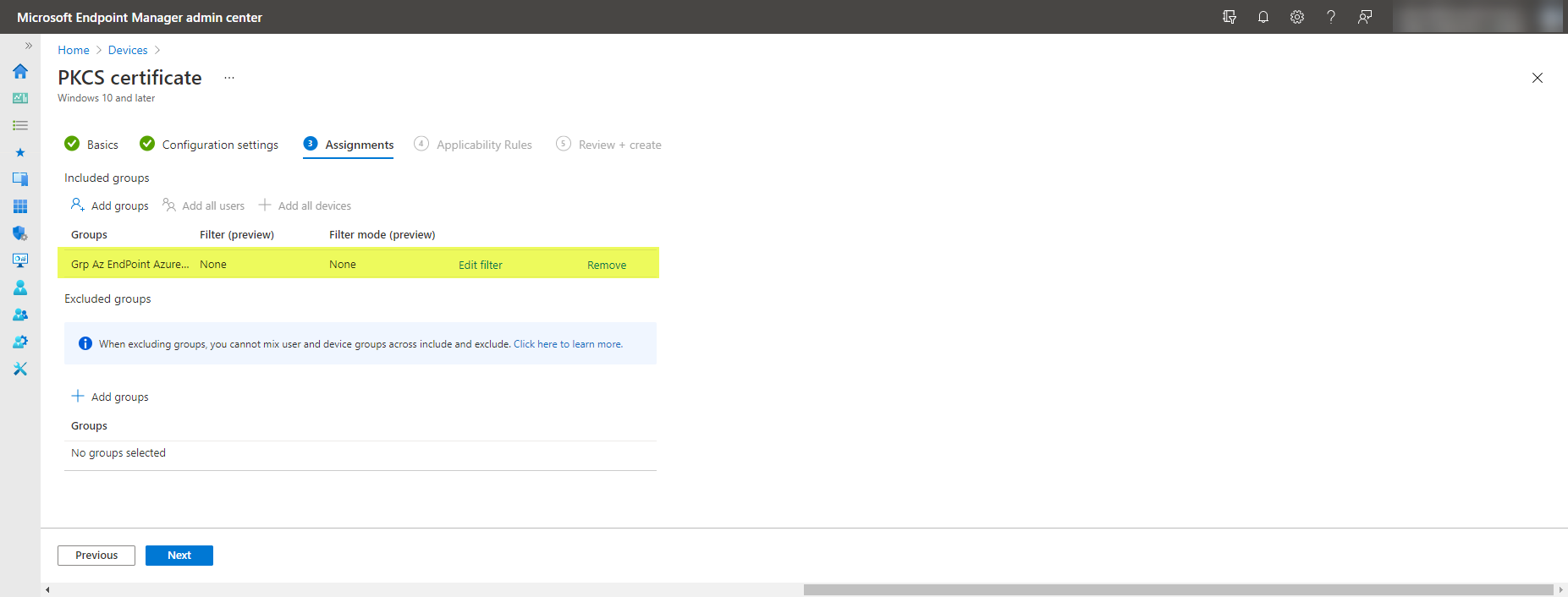

Ahora se lo asignamos al grupo de seguridad de AzureAD donde tenemos los equipos a los cuales queremos que se aplique esta configuración:

Si todo está correcto, pues pulsamos en Save.

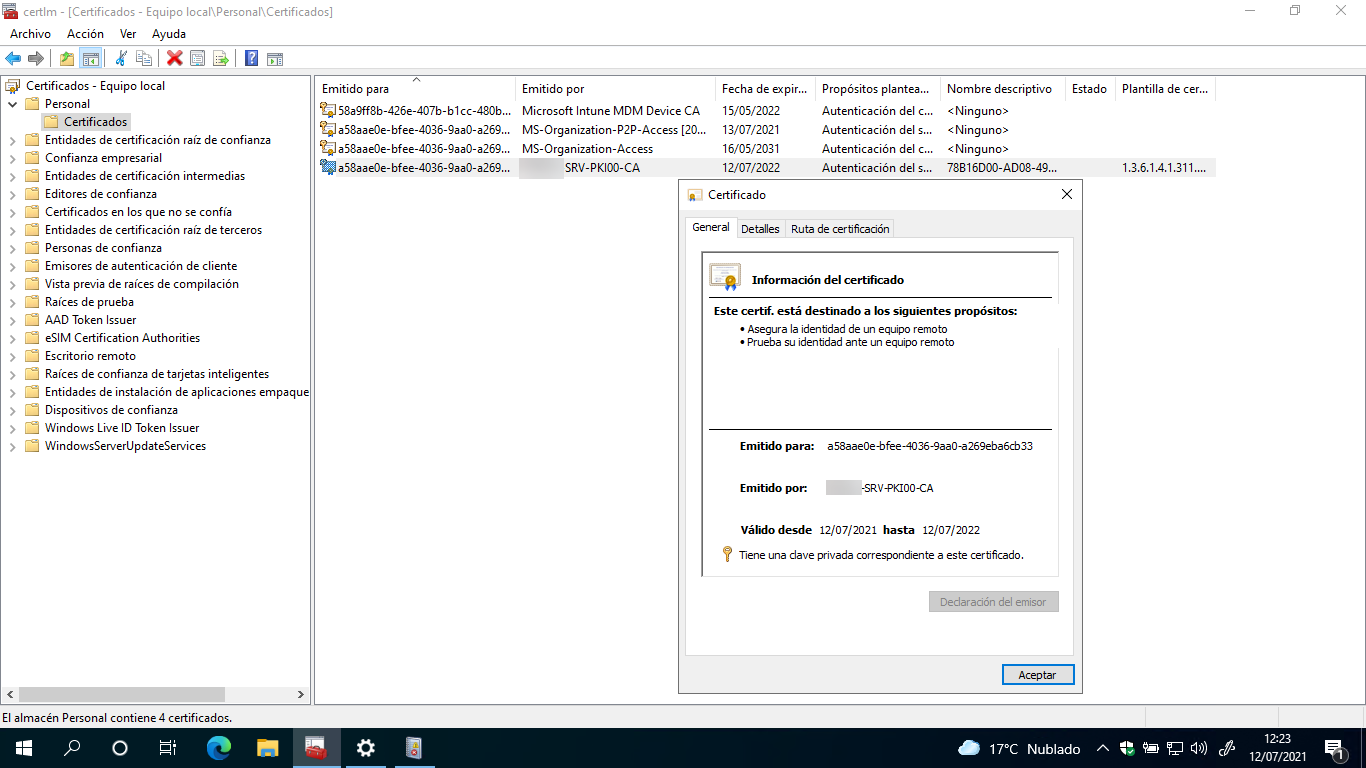

Con esto ya habríamos finalizado la configuración, ahora si buscamos algún equipo unido a AzureAD y abrimos el contenedor de certificados locales (certlm.msc) veremos que no tiene certificado emitido por la CA Privada:

Si forzamos la sincronización con Intune, en cuestión de segundos… ya tenemos nuestro certificado!!

Pues bien, ahora vamos a darle utilidad a este certificado, para ello vamos a configurar la conexión VPN para Always On VPN que tenemos desplegada en Azure, aquí van dos artículos donde explico como es su configuración:

- Microsoft Azure: Always On VPN + Windows 10 Pro + GPO

- Microsoft Azure: Always On VPN + Windows 10 Pro + GPO (Parte II)

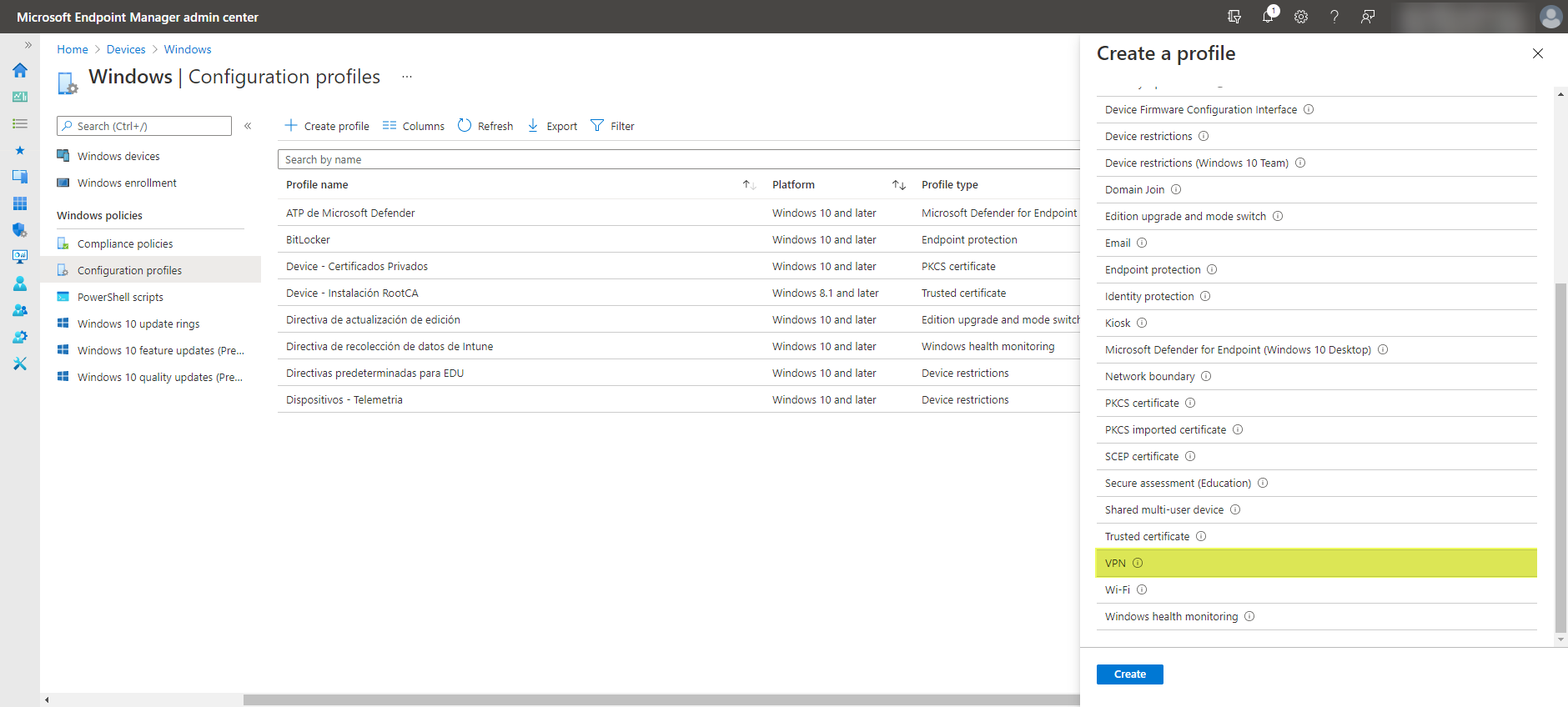

En estos artículos os mostraba como configurar la VPN Point-to-Site en Azure y además, como configurar la conexión VPN Always ON cuando el Windows de cliente no es Windows 10 Enterprise y además la configuración de la VPN lo hacia vía GPO y un pequeño script de PowerShell. Pues ahora, lo haremos todo vía Intune con la configuración de un nuevo perfil de configuración VPN:

Especificamos un nombre para esta configuración:

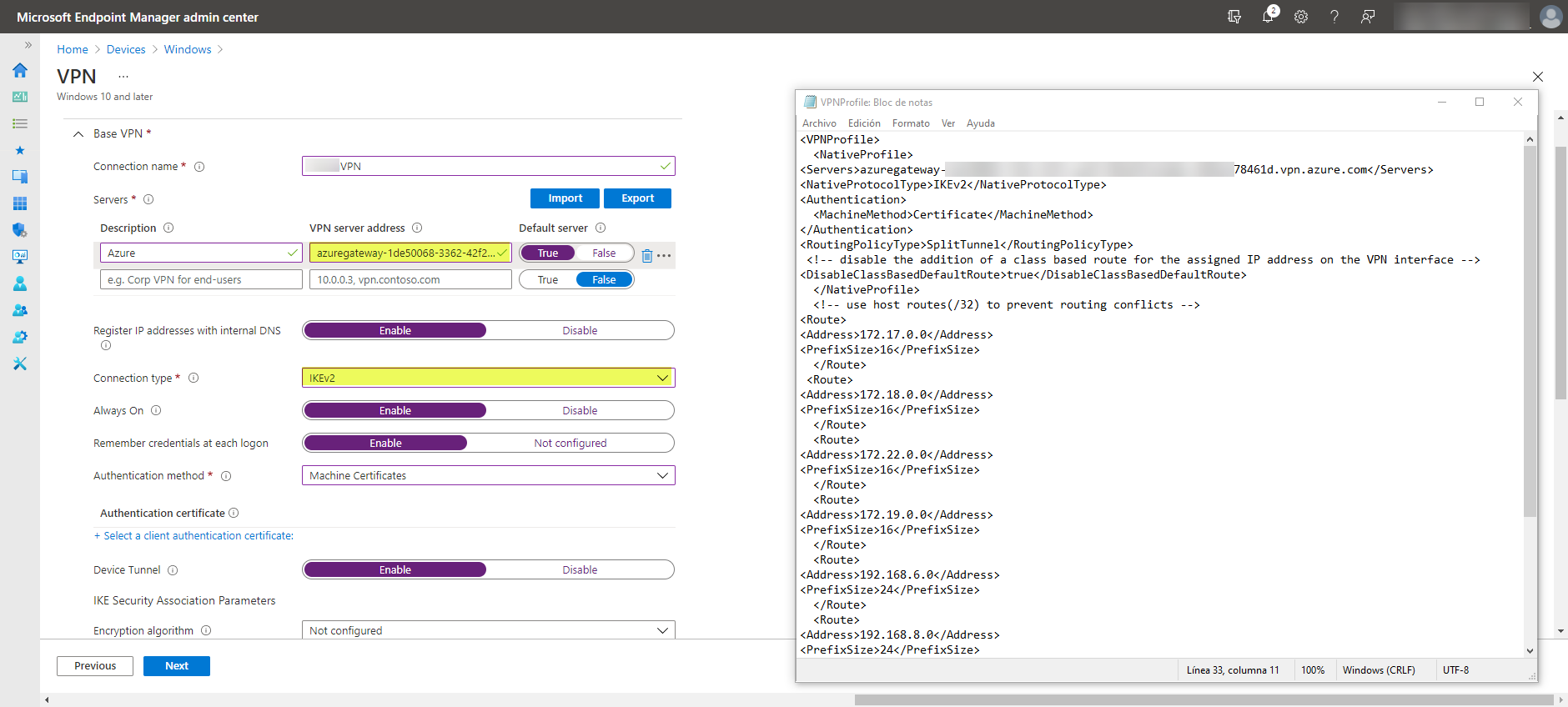

Ahora debemos configurar todas las secciones de la la VPN, si os descargáis el cliente VPN del portal de Azure sabéis que tenéis un fichero XML donde viene toda la configuración, la cual utilizaré para ir completando todas las secciones de la configuración:

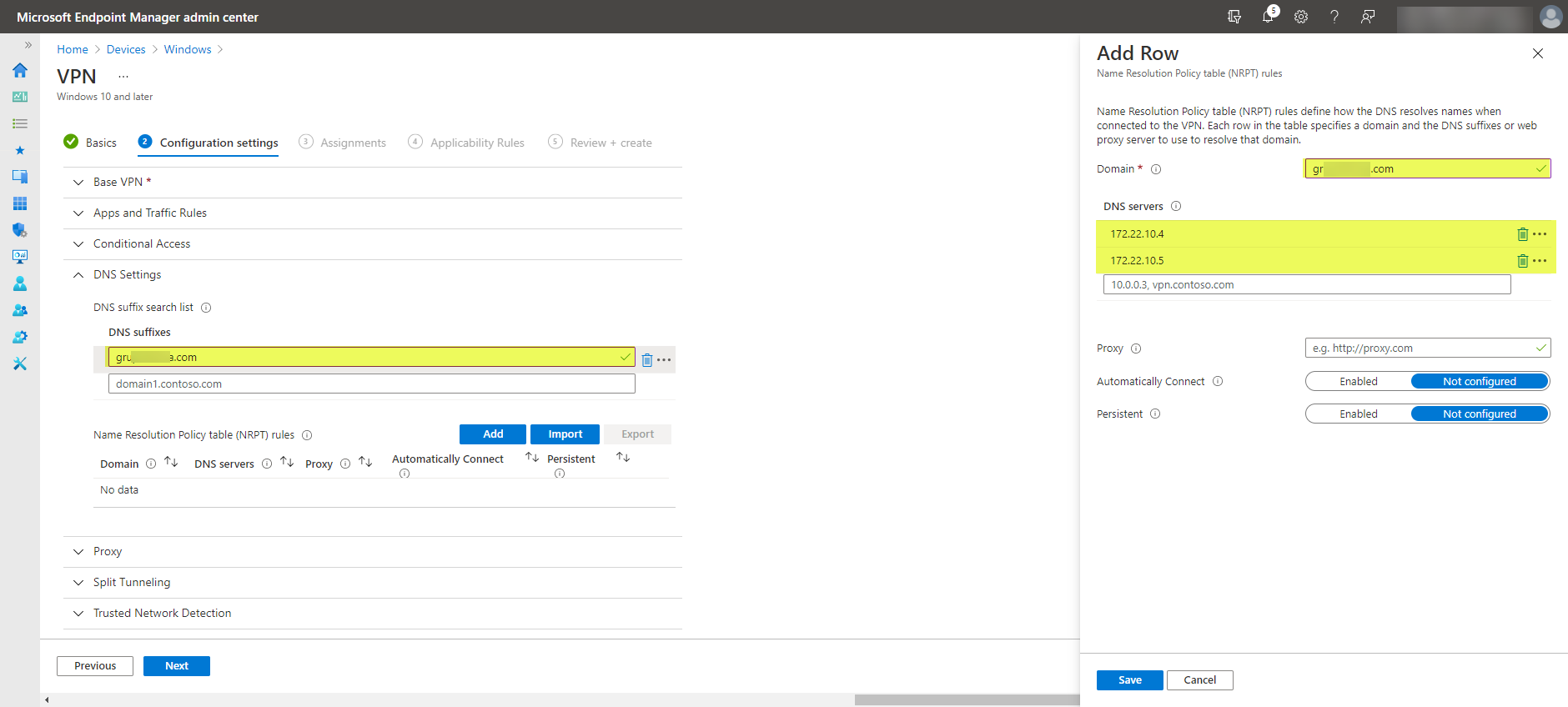

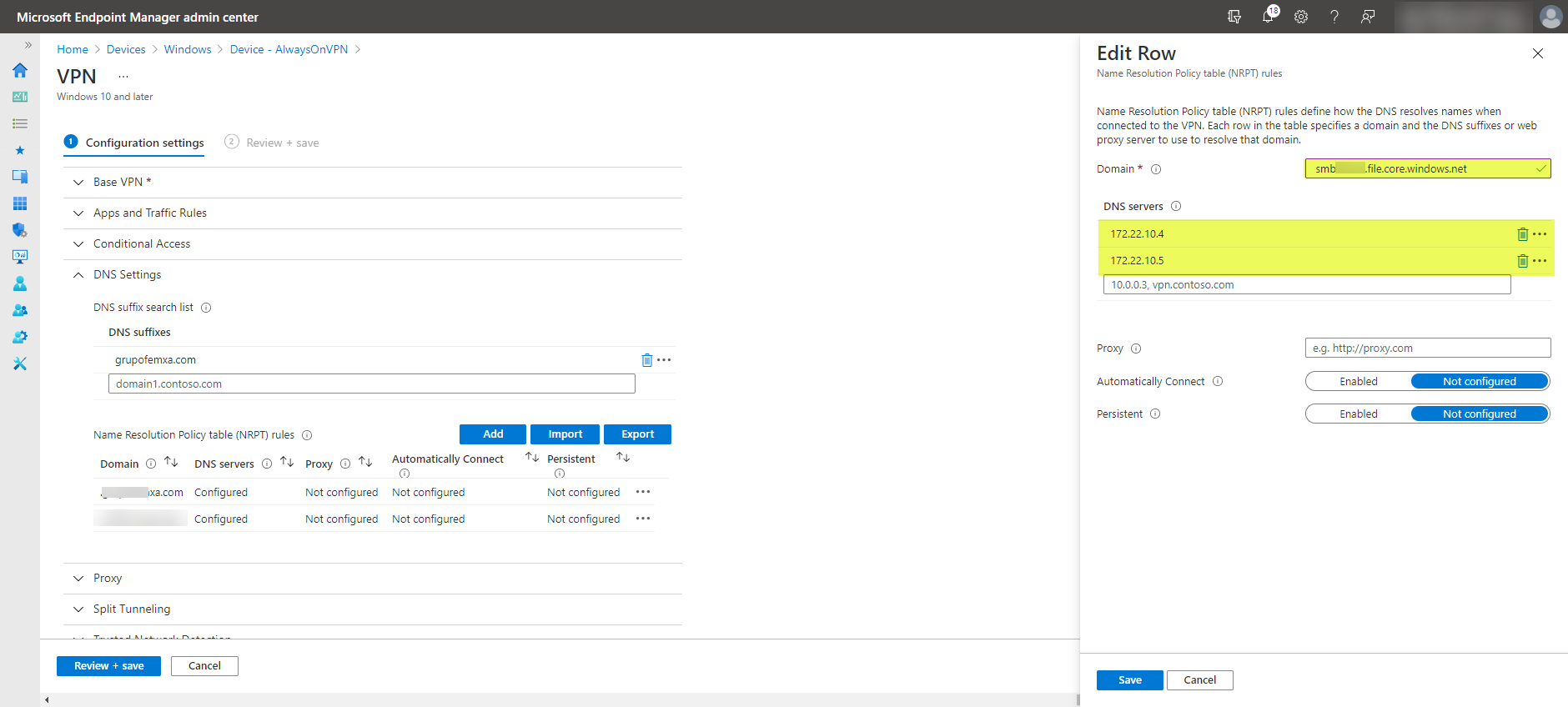

Parte importantísima de la configuración, puesto que es donde le vamos a indicar los servidores DNS para la resolución de nombres para el nombre de dominio interno [+ info al final del artículo]

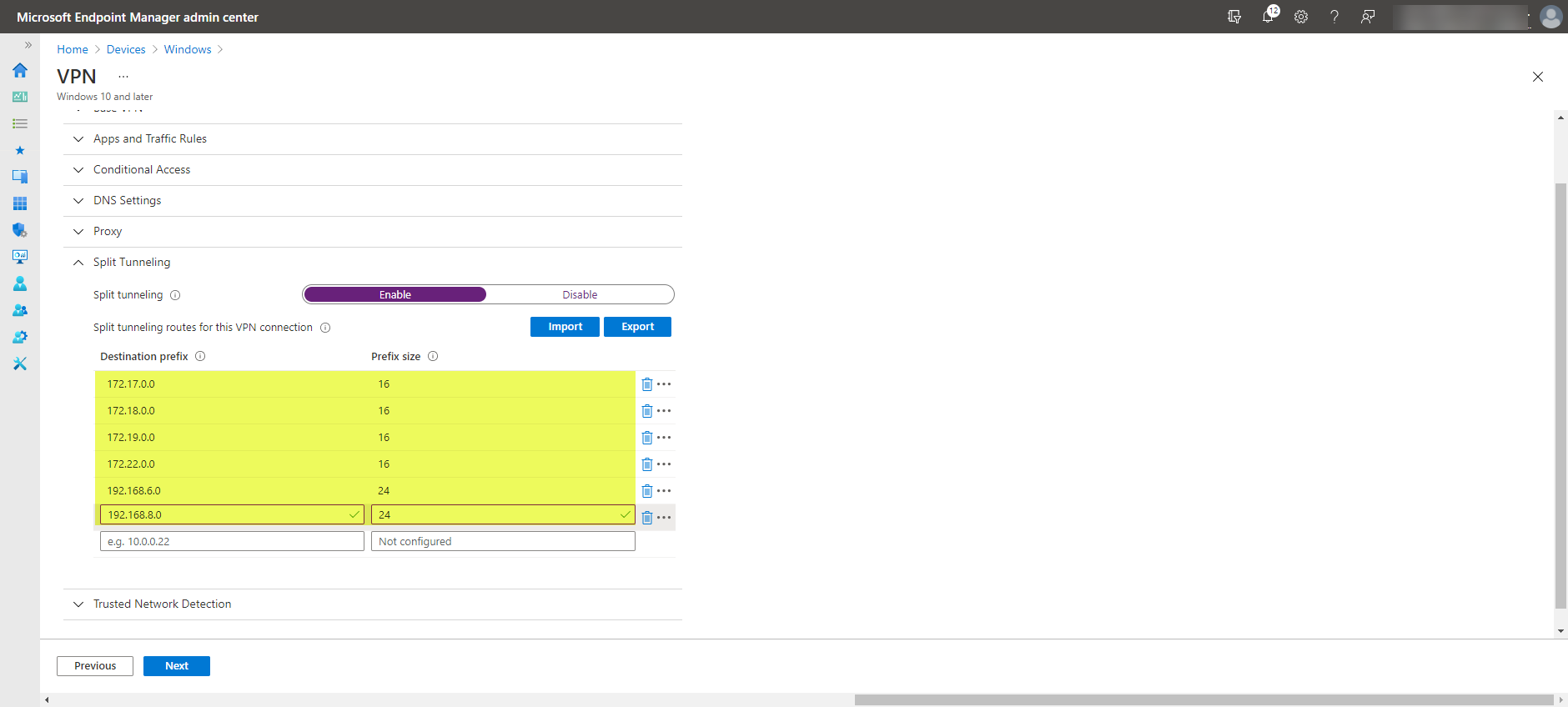

Otra sección importante, si queremos habilitar Split Tunneling, pues aquí debemos especificar las subredes locales a través de la cuales vamos a llegar vía VPN:

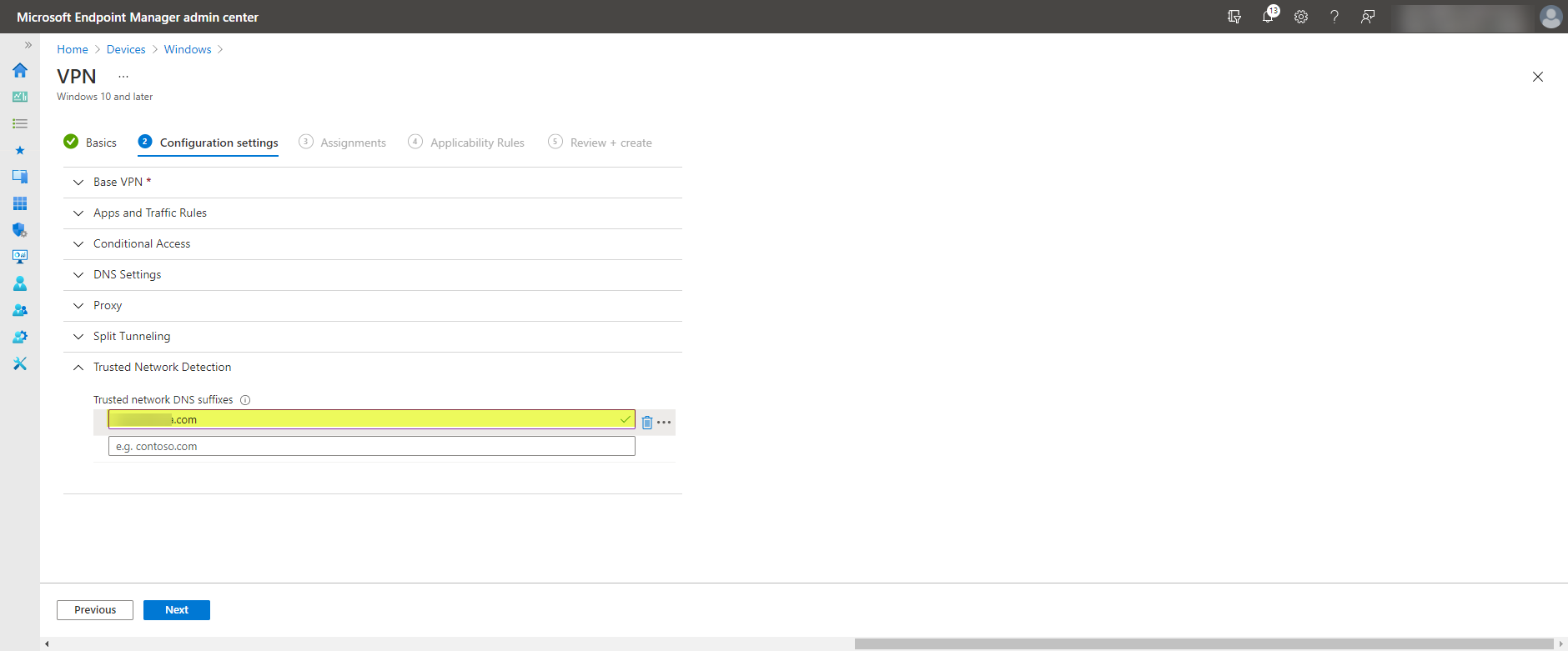

Y otra sección importantísima (jeje, todas lo son al final), es donde indicaremos al equipo que distinga si está dentro o fuera de la red corporativa para saber si tiene que lanzar la conexión VPN o no porque ya está dentro de la red. Esto es muy parecido al Location Server en DirectAccess: [+ info Plan the network location server]

Una vez que tengamos todo configurado, asignamos la configuración a los equipos que queramos.

Y si todo está correcto, pues pulsamos en Create y empezará el despliegue:

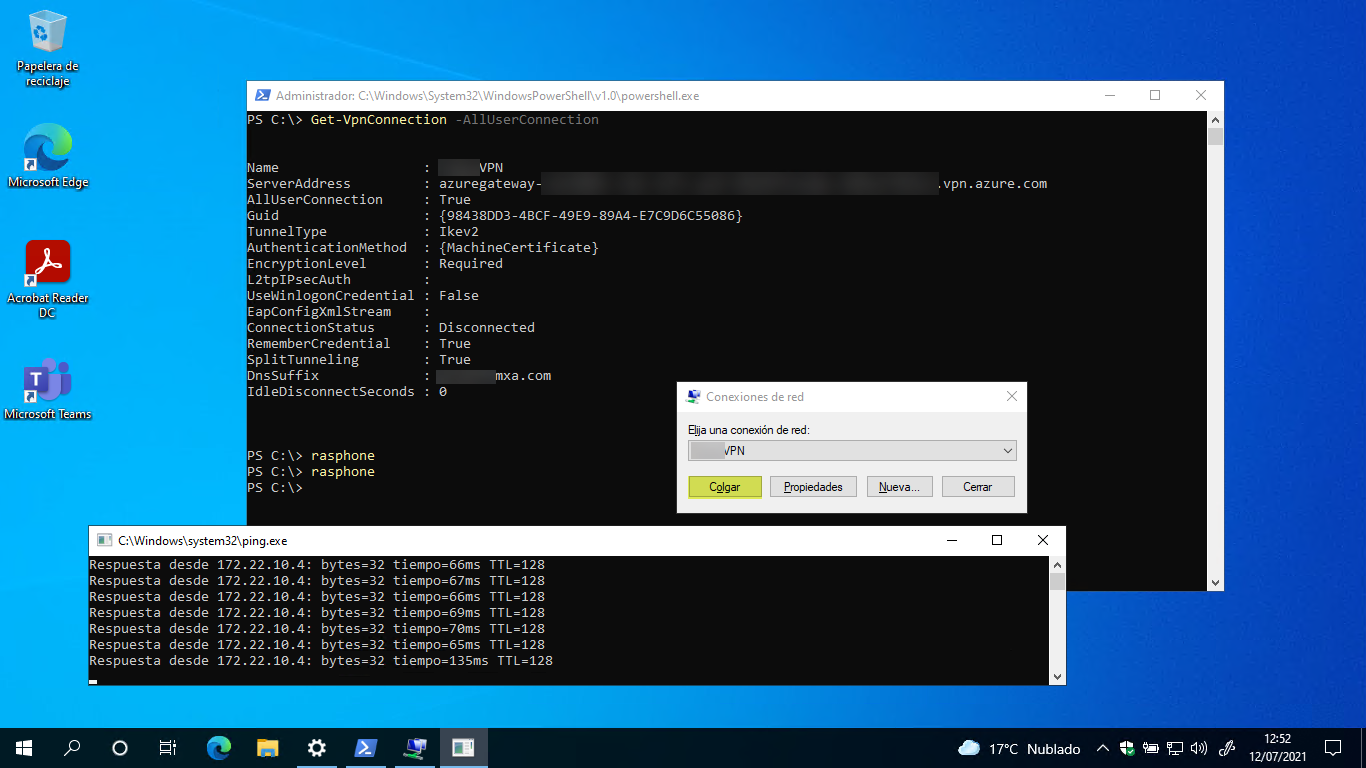

Si ahora nos vamos a algún equipo unido a AzureAD y forzamos la sincronización, ya se le debería aplicar la configuración. Desde una línea de comandos de PowerShell podemos ejecutar el cmdlet Get-VpnConnection -AllUserConnection y deberíamos encontrarnos la VPN configurada

Si la VPN no se ha conectado podemos hacerlo de forma manual con el comando rasphone y pulsar en conectar en la conexión VPN correspondiente y veremos que tenemos conexión con las subredes internas definidas en la configuración previa. Vemos que el AuthenticationMethod es {MachineCertificate} y utilizará el certificado que hemos solicitado previamente vía Intune:

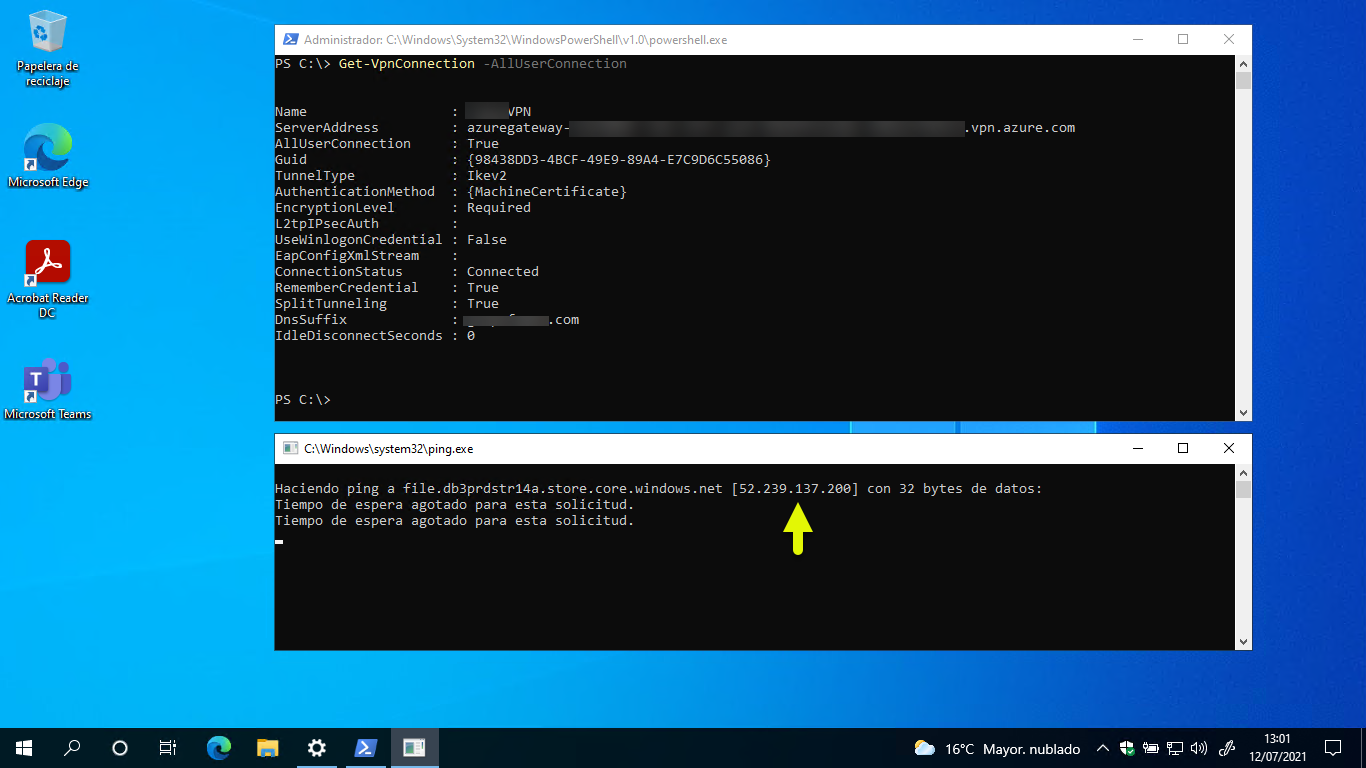

Ahora os voy a mostrar una configuración que he realizado consciente de ella, si ahora quisiera conectarme a mi Azure Files vía Private Link debería hacerlo resolviendo una IP Privada de mi vNet en Azure si la resolución de nombres está bien configurada. Como veis, estoy conectado a la VPN pero si lanzo un ping al nombre de la cuenta de almacenamiento: nombrecuenta.files.windows.core.net vemos que resuelve la IP Pública de la cuenta la cual está filtrada para que nadie se pueda conectar por la IP Pública. Por lo que, no tendremos acceso a los ficheros compartidos desde la VPN..

¿Cómo solventamos esto? Muy sencillo, debemos especificar una resolución NRPT para los clientes VPN para indicarles que cuando quieran resolver el nombre de la cuenta de almacenamiento sean los servidores DNS internos quien lo hagan y estos debidamente configurados [+ info Configuración de DNS para puntos de conexión privados de Azure] serán capaces de devolverme la IP Privada del PrivateLink que tenemos configurado. Para que esto ocurra, simplemente editamos el perfil de configuración de la VPN vía Intune y en la sección de DNS Settings tenemos que agregar que para resolver el nombre de la cuenta de almacenamiento serán los DNS internos quienes nos resuelvan la IP de dicha cuenta:

Nuevamente en algún equipo unido a AzureAD, si forzamos la sincronización y actualización de la configuración de la VPN vemos que una vez conectados al VPN, la resolución de nombres para la cuenta de almacenamiento ya funciona como esperamos. Ahora, la IP que se resuelve es la IP Privada asociada al Private Link:

Si ahora accedemos vía UNC veremos que accedemos sin problema:

Pues con esto hemos terminado este artículo, espero que haya sido más o menos claro y que os pueda ser de utilidad. Aquí hemos visto una conexión VPN Point-To-Site, la cual tenía configurada en Azure con un certificado privado asociada al servicio de VPNGateway de ahí que necesitásemos un certificado de nuestra CA Privada para poder establecer el túnel VPN. Pero vamos, que ahora podríamos configura una red Wifi con autenticación por certificados o algún servicio web con WIA que solicite certificados de usuarios para su autenticación.

Como siempre, ahora os toca probarlo a vosotros!!

Nota: Si he dejado muchas cosas a la imaginación, por favor, dejarme un comentario y os aclararé todas las dudas que tengáis!

Ricard / 21 marzo, 2022

Buen articulo. Sobre el acceso a azure files lo haces con la identidad de AD DS? Si fuera así porque desplegar el certificado por intune y no por gpo?

Santiago Buitrago Reis / Autor / 22 marzo, 2022

Buenos días:

Respuesta con muchos matices, te lo resumo en puntos:

– Tengo máquinas en On-Premises [híbridos] y solo en AzureAD [las GPO aquí no sirven]

– Mis usuarios están en ADDS [con AzureAD Connect sincronizados], de ahí que utilice mis grupos de seguridad de ADDS para proteger el acceso de los recursos. Los usuarios de dispositivos unidos a AzureAD directamente accederán sin problema, pero para ello tienen que estar conectados a la VPN [de ahí lo certificados]

Espero haber contestado a tu pregunta, sino es así, coméntalo por favor.

Un saludo