Microsoft Defender for Cloud Apps: Políticas de Acceso Condicional

Con la idea de darle continuidad al artículo anterior [Microsoft Defender for Cloud Apps: Acceso Condicional para Bloquear Descargas], voy a mostraros algunas políticas de acceso condicional que podéis configurar en Microsoft Defender for Cloud Apps. Políticas que os ayudarán a entender las capacidades que tiene este producto, algunas de las opciones que tenemos para que podáis ver la cantidad de posibilidades que tememos.

En este artículo vamos a configurar las siguientes políticas:

- Desde equipos no administrados o sin cumplimiento evitar que se suban documentos a SPO o Teams sin etiquetas de seguridad

- Desde equipos no administrados o sin cumplimiento evitar copiar/pegar e imprimir

- Bloquear ciertas palabras en los mensajes enviados desde Teams

- Evitar subir documentos de X tamaño (u otra condición) desde diferentes países

- Todos los documentos que se suban a OneDrive se etiqueten automáticamente con las etiquetas de seguridad que tengamos preconfiguradas

Como en al artículo anterior [Microsoft Defender for Cloud Apps: Acceso Condicional para Bloquear Descargas], no voy a entrar en el detalle de la configuración de todo el entorno, sino me centraré en mostraros las políticas de protección y su aplicación práctica. Antes de nada, aquí va la infografía para este artículo:

Pues vayamos directos al grano, empezaremos por configurar la primera política (Desde equipos no administrados o sin cumplimiento evitar que se suban documentos a SPO o Teams sin etiquetas de seguridad), para ello iremos a la sección de Control – Directivas – Acceso Condicional y yo ya tengo todas las directivas creadas pero iremos viendo la configuración de cada una de ellas:

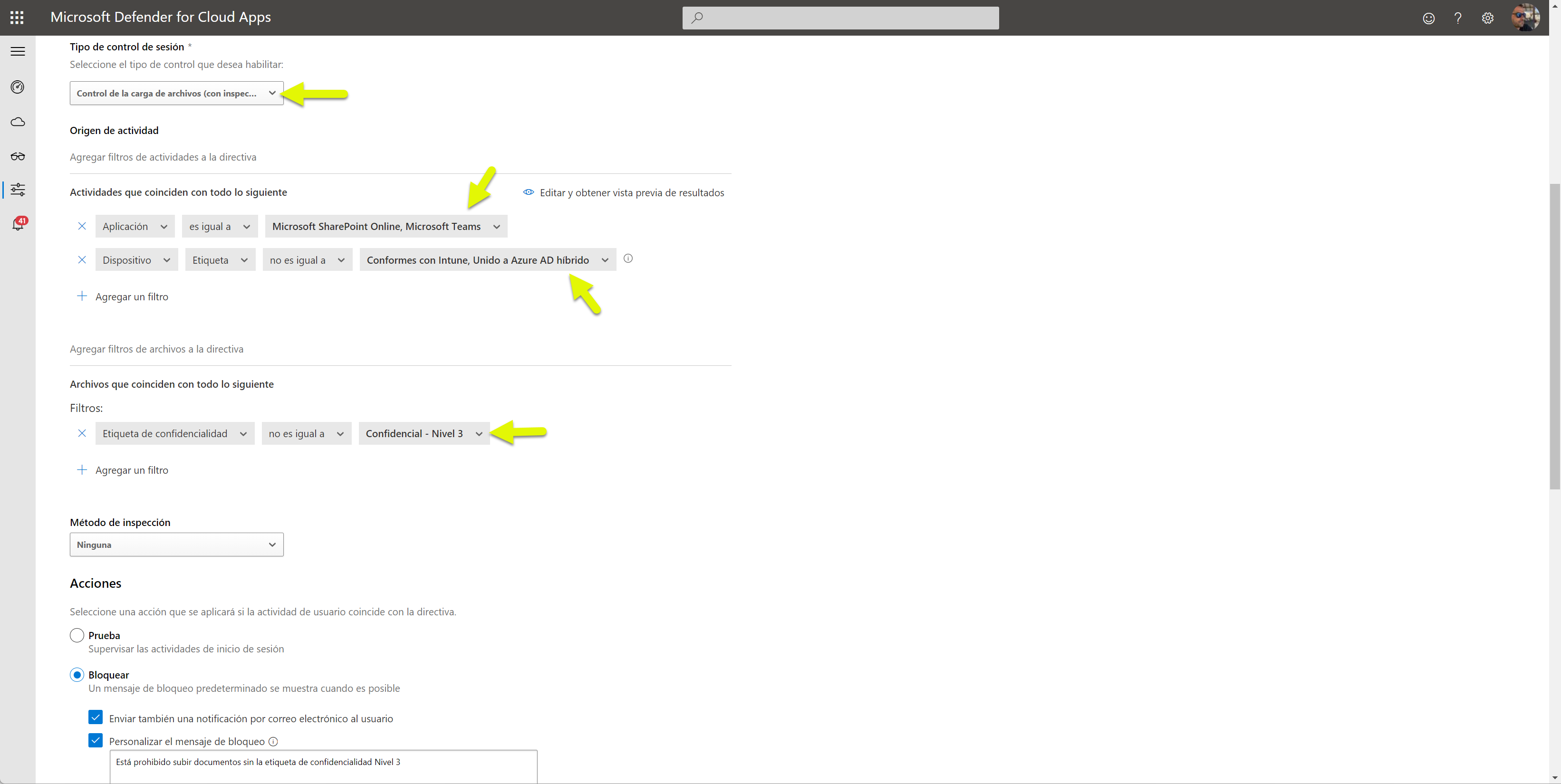

Primero vamos a editar la de Bloqueo Subir Ficheros No Nivel 3, directiva que evita que los usuarios suban documentos a SPO desde equipos no administrados o sin cumplimiento sino tiene la etiqueta de seguridad Nivel 3:

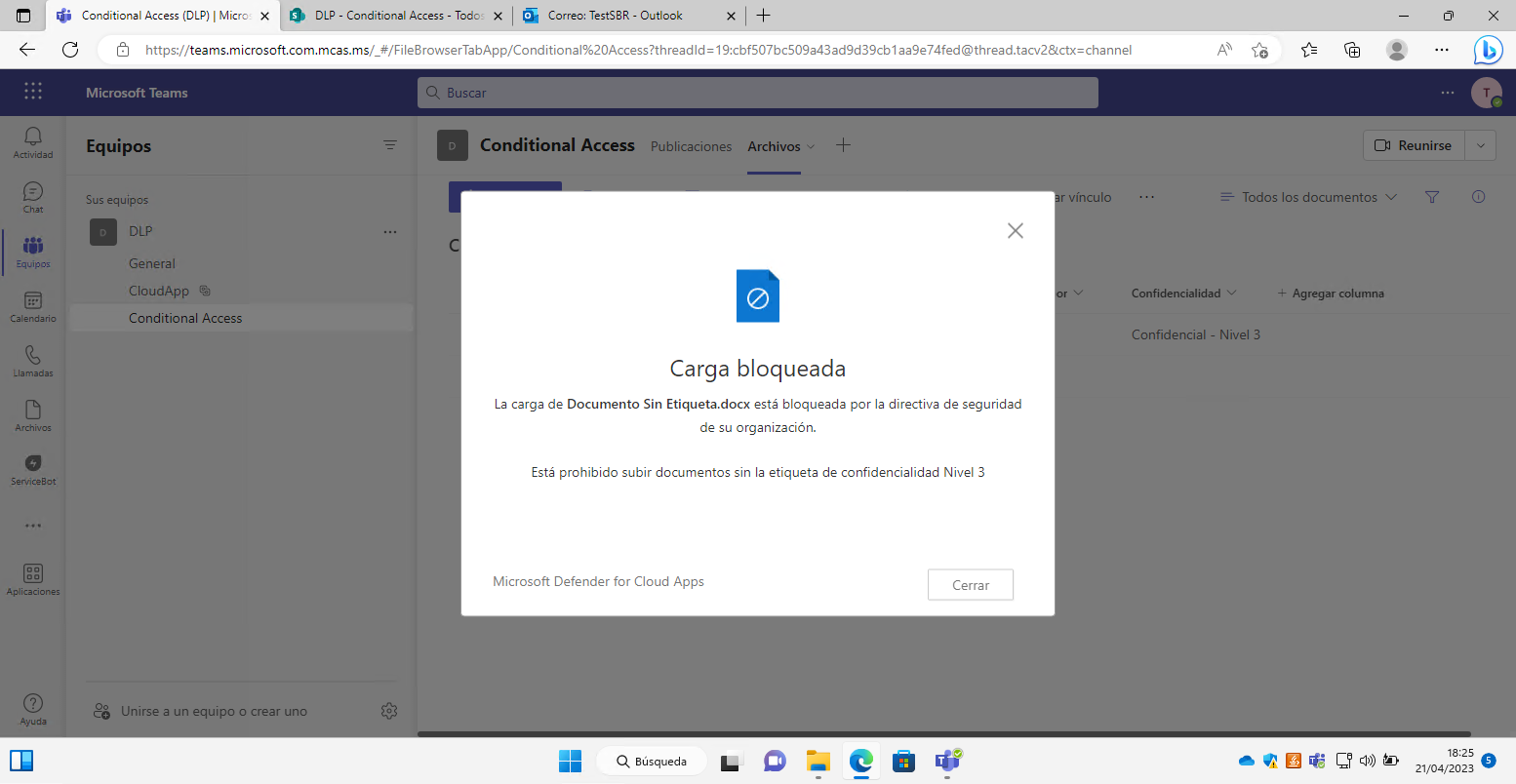

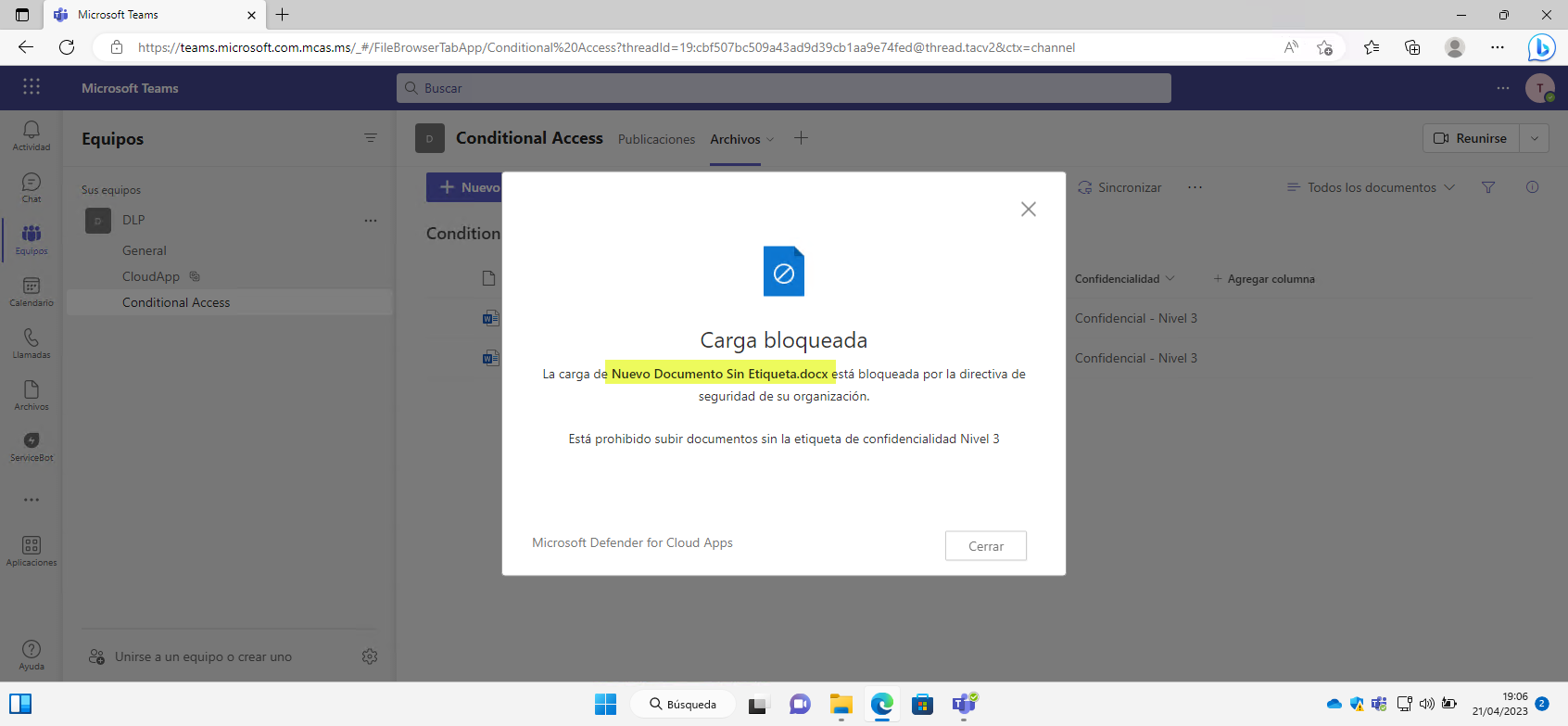

Una vez aplicada vamos a probarla, desde un equipo sin Cumplimiento voy a subir un documento sin etiquetar previamente a Teams/SPO:

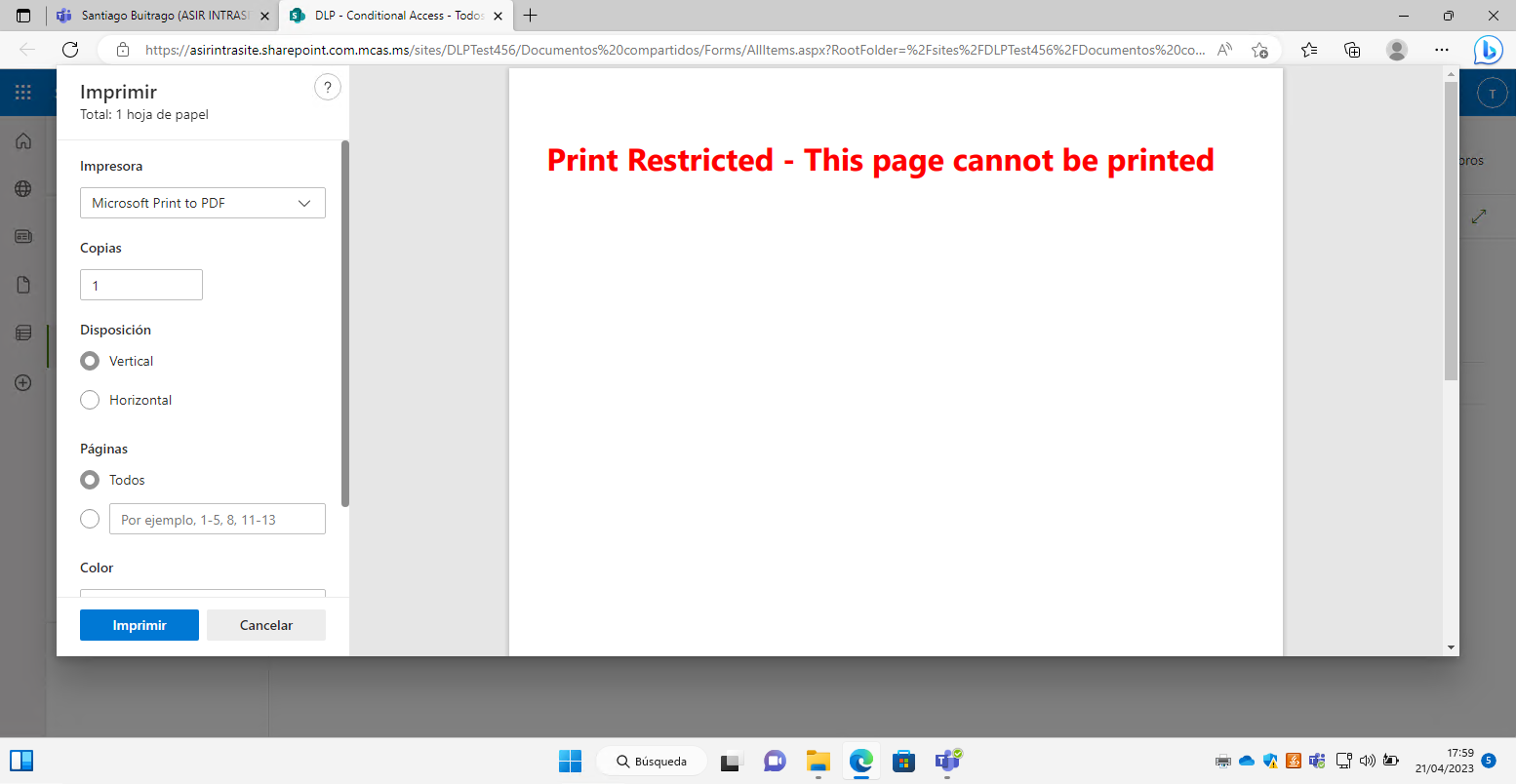

La siguiente directiva evitará que podamos copiar y pegar conversaciones en Teams, además de imprimir desde las ubicaciones protegidas cuando nuestro equipo no está en Cumplimiento o es un equipo no administrado. La configuración de la directiva es la siguiente:

Como anteriormente, una vez aplicada lo probamos y mirad el resultado:

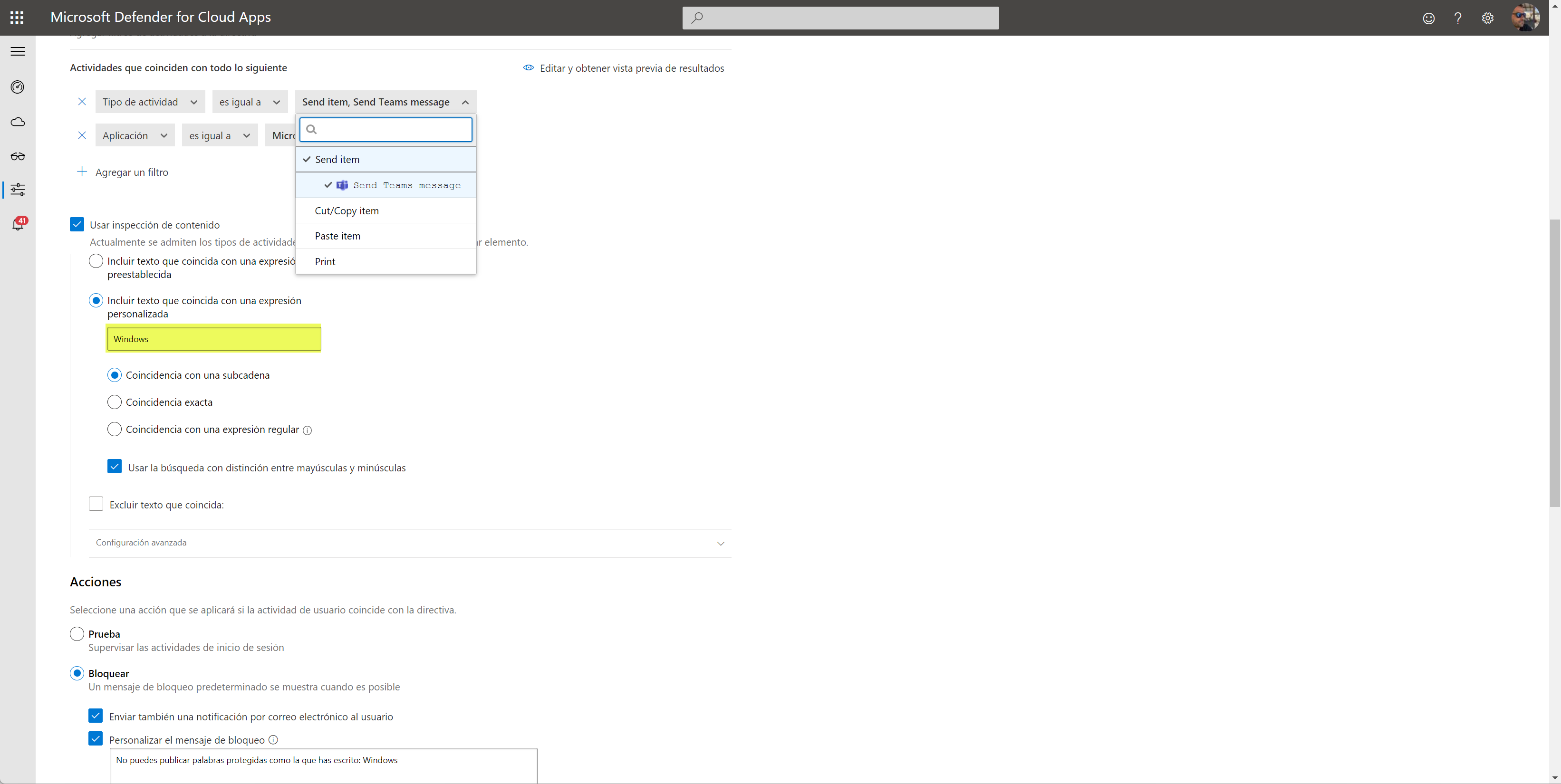

La siguiente directiva es la que evita que los usuarios envíen mensajes con algunas palabras que podemos establecer previamente, bien de forma directa o con expresiones regulares. En mi caso lo he probado con la palabra Windows:

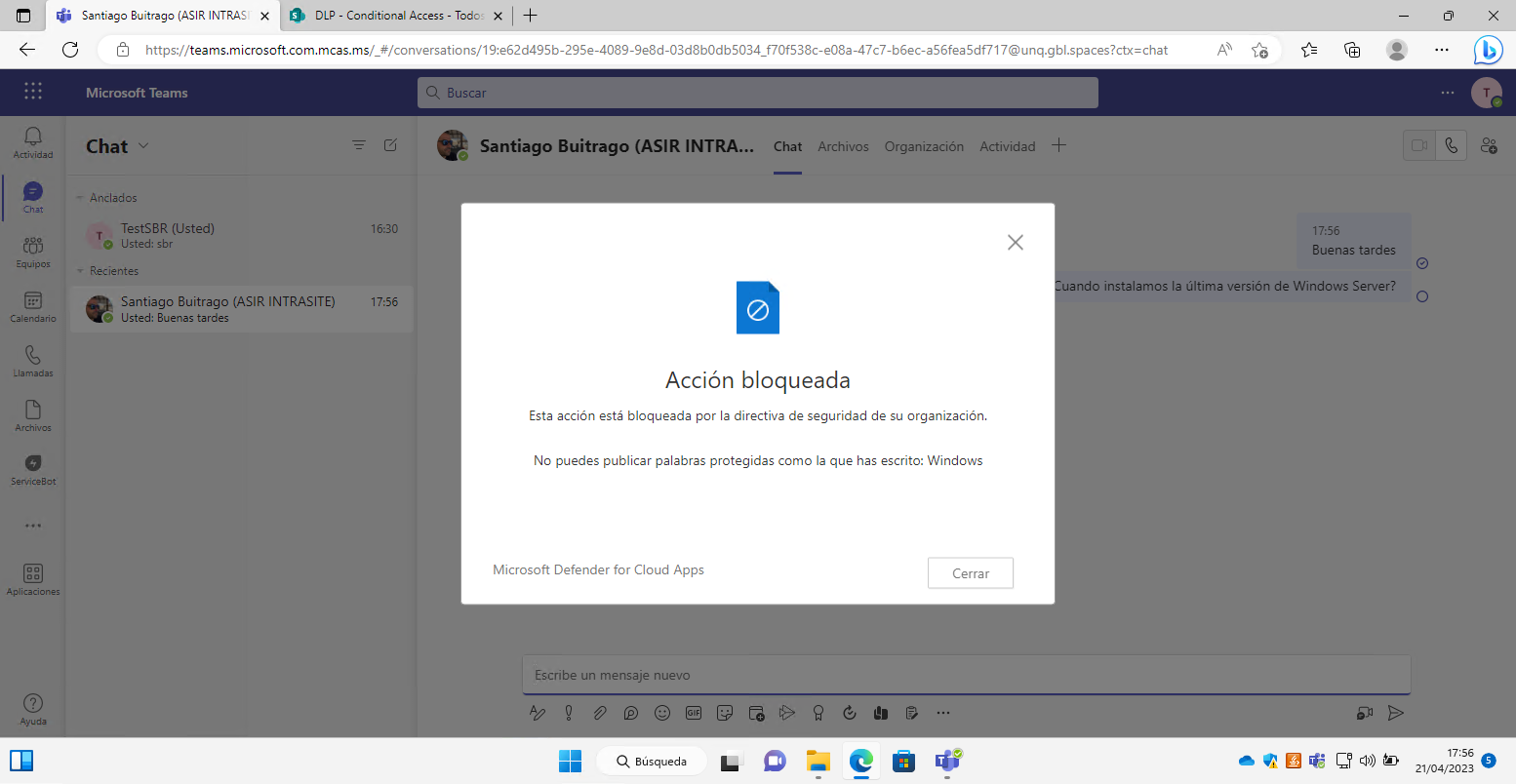

Aquí os dejo un enlace donde se muestra como crear expresiones regulares: Working with the RegEx engine. Y como antes, una vez publicada la directiva la tenemos que probar:

Como con tiene la palabra Windows no nos permite enviar el mensaje:

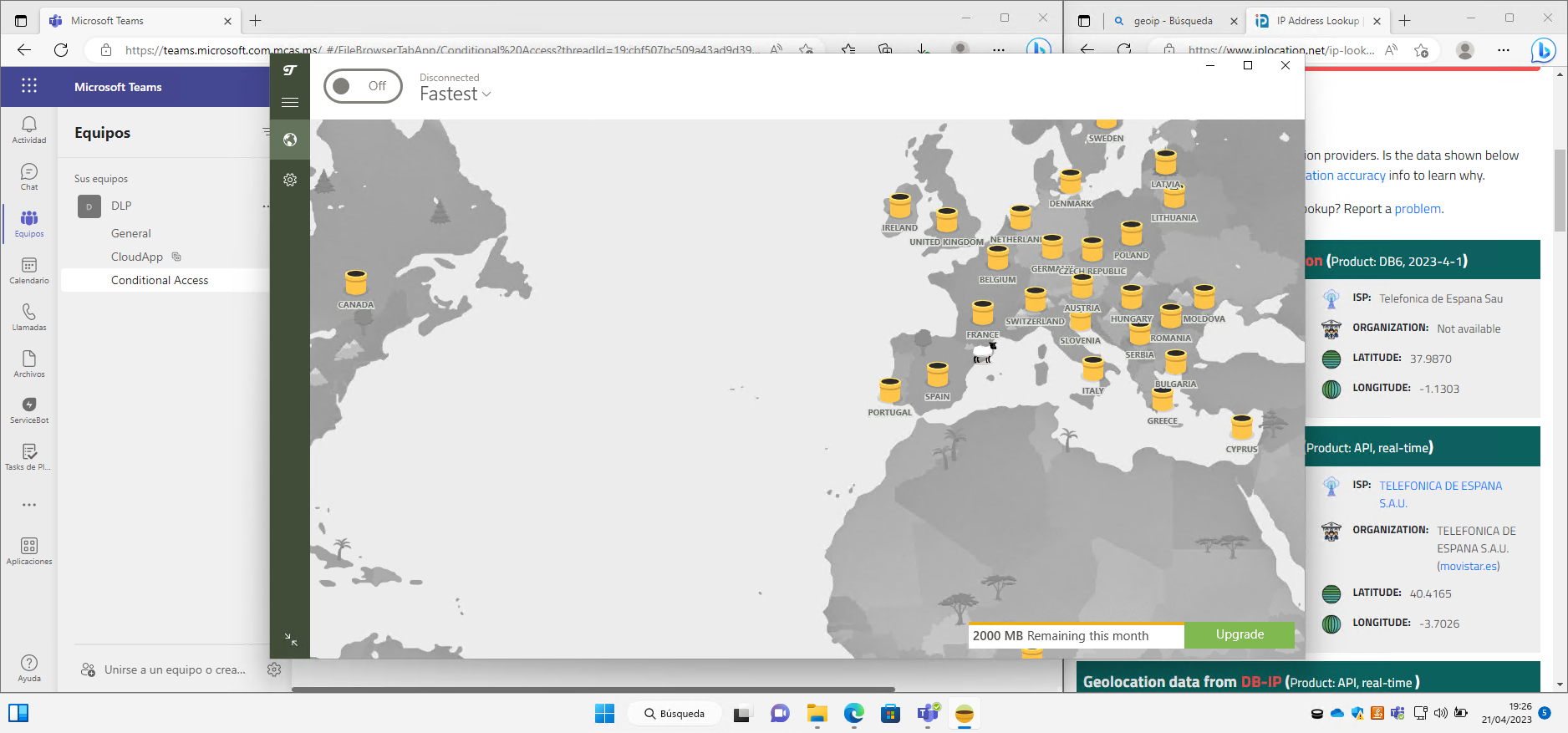

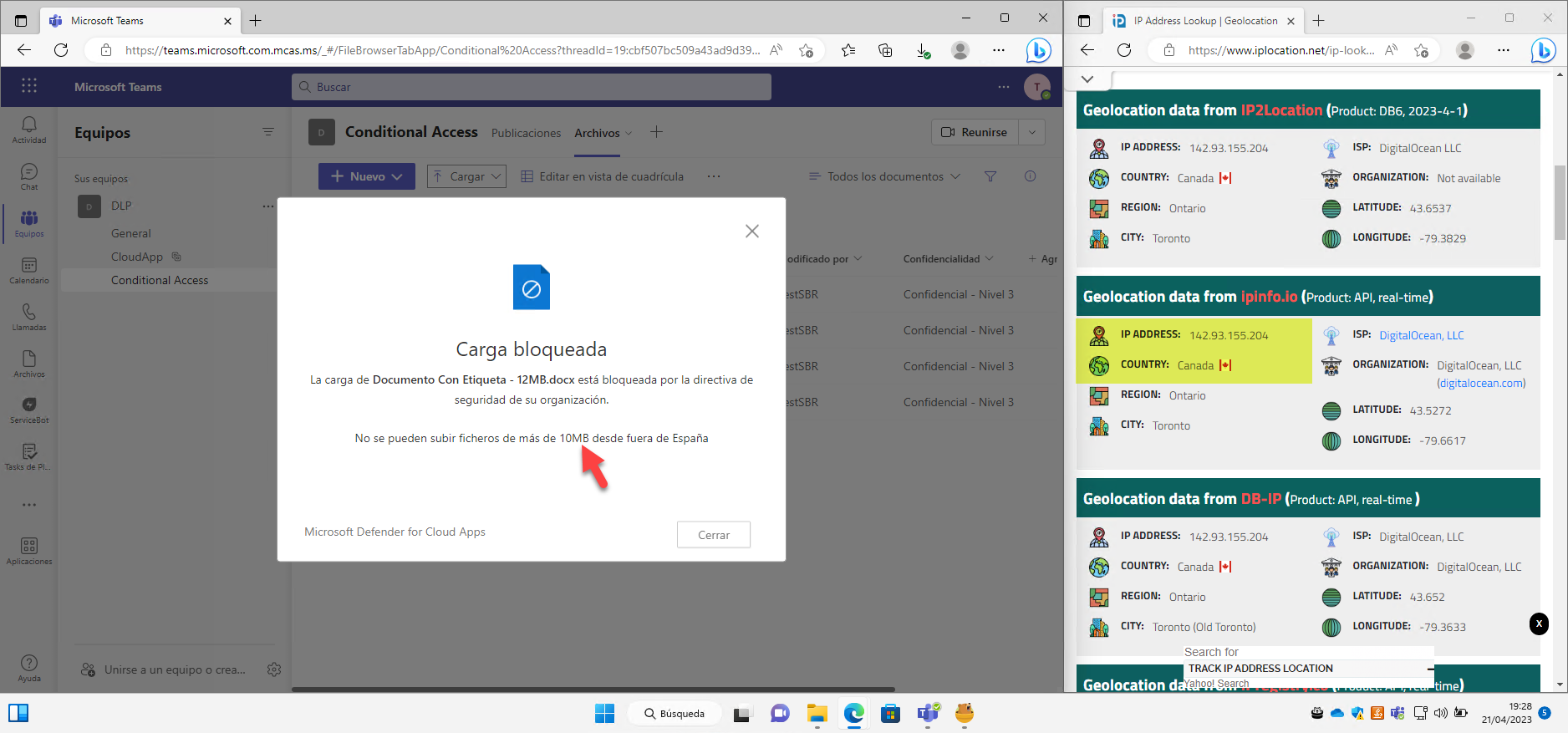

Ahora vamos a por la directiva que evita que los usuarios que se conecten desde fuera de España, con un equipo sin cumplimiento o no administrado pueda enviar subir ficheros de más de 10MB. Aquí tenéis infinidad de opciones de configuración, yo he elegido esta como algo instructivo sin más.

En este caso para probarlo voy a utilizar TunnelBear como en otras ocasiones, herramienta que nos permite esconder nuestra IP Pública y mostrar nuestra conexión desde otro país. Lo primero que haré será subir 2 documentos de Word, uno de 9MB y otro 12MB desde España:

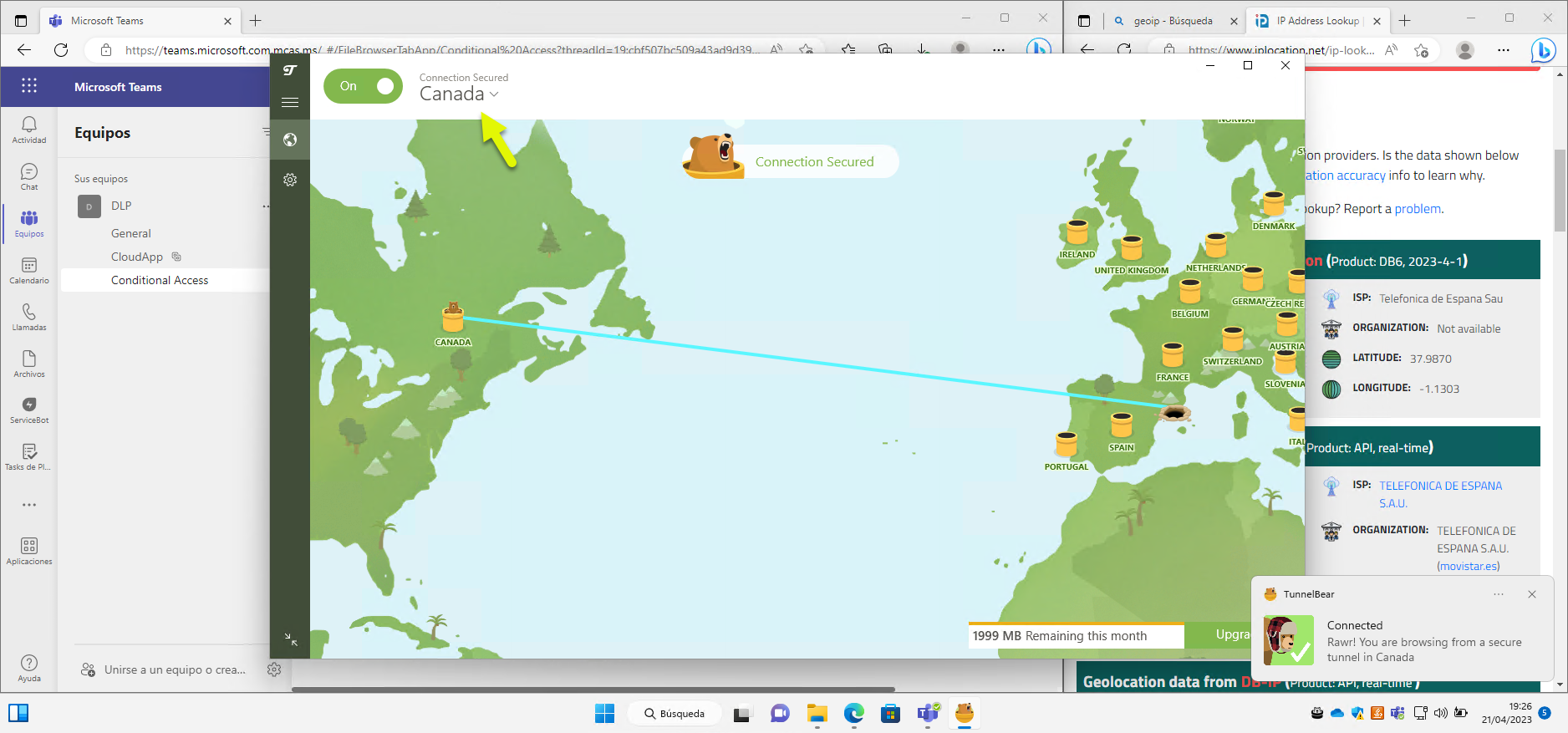

Ahora me conecto primero con TunnelBear a otro país (es una conexión VPN sin split-tunneling claramente):

Ahora ya estoy saliendo a Internet vía Canada:

Puedo subir ficheros de menos de 10MB:

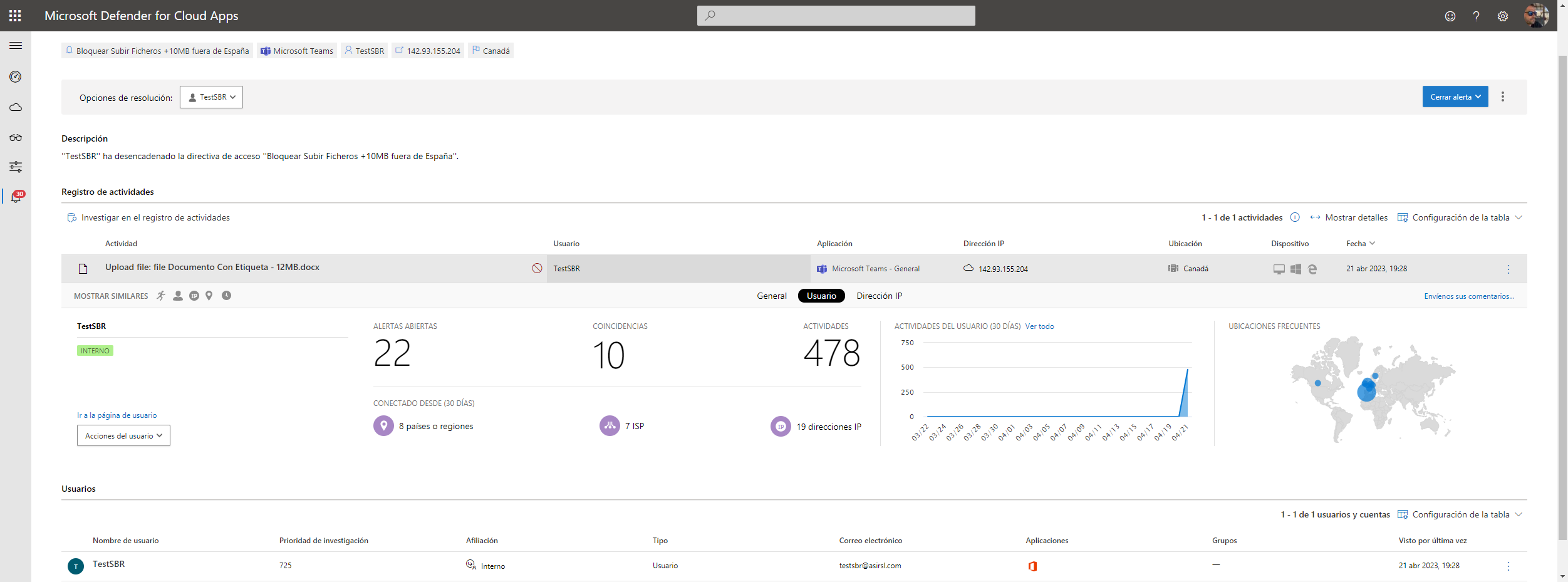

Pero se me bloquea la subida de ficheros de más de 10MB fuera de España:

Si ahora veo las alertas que tengo sobre esta directiva, se puede ver claramente que se ha bloqueado y desde donde me he conectado:

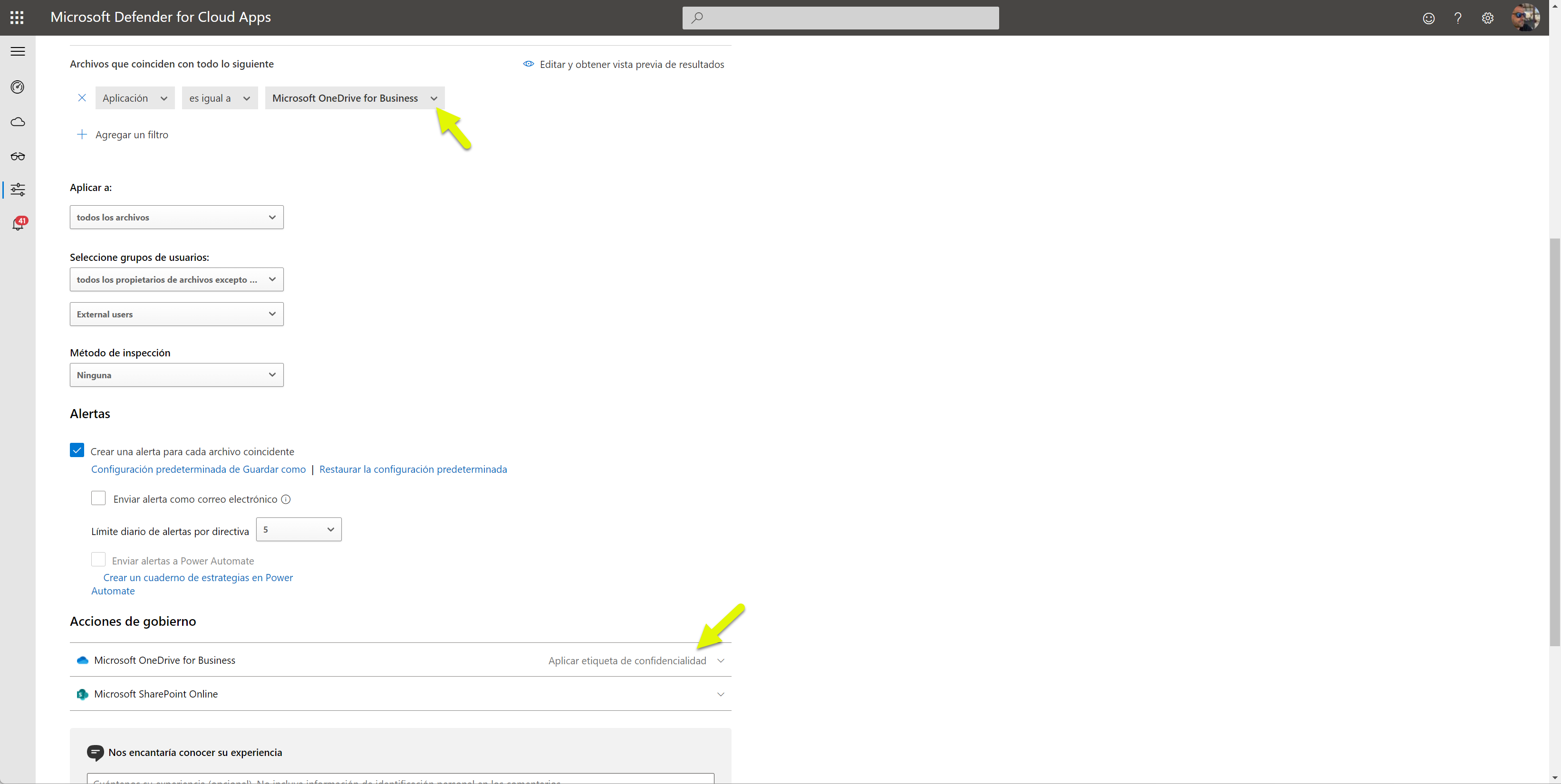

La siguiente política automáticamente etiqueta documentos que tengamos en OneDrive, pero par esto nos vamos a las políticas de Protección de la Información (Information Protection):

Su configuración es muy sencilla, elegimos aplicación y editamos las acciones de gobierno de Microsoft OneDrive For Business:

Y que asigne una etiqueta de confidencialidad a los documentos:

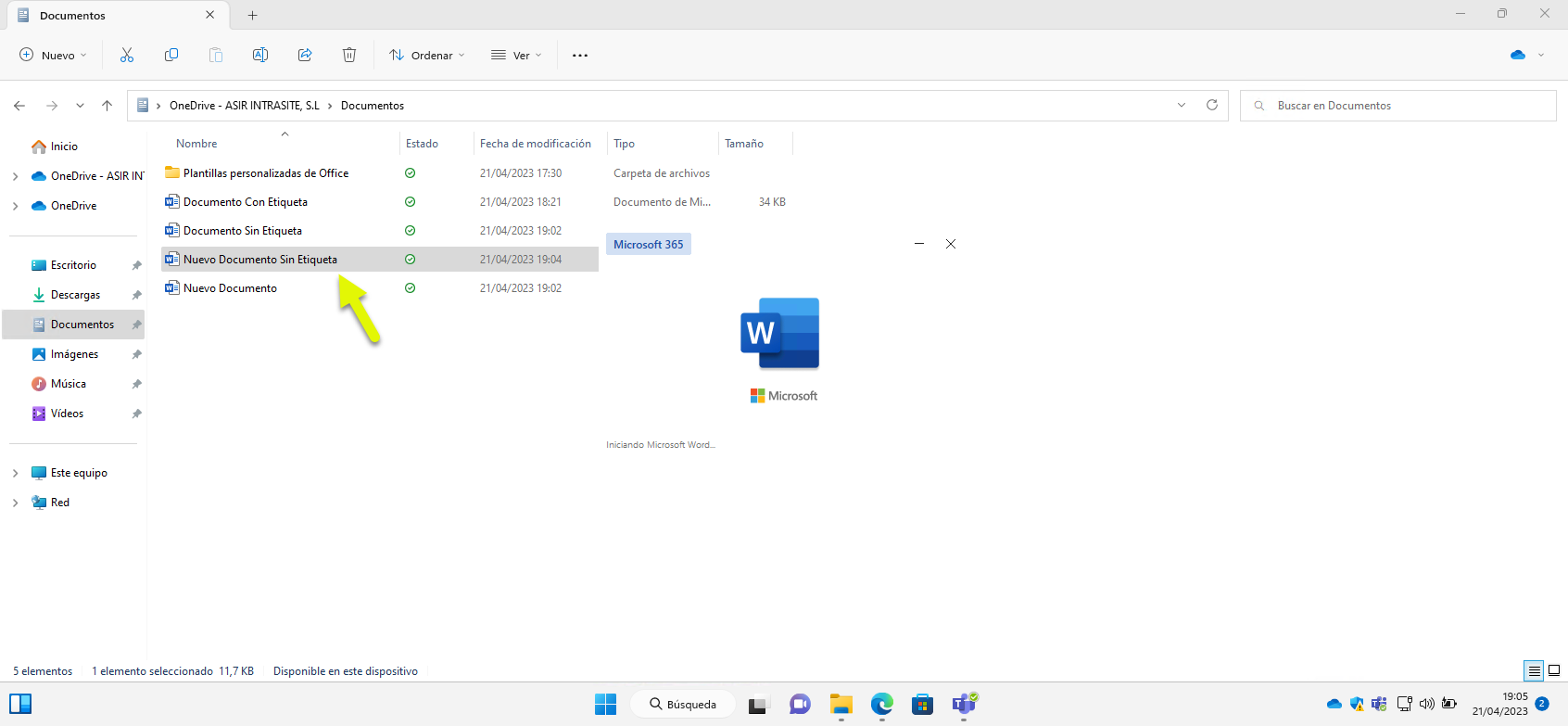

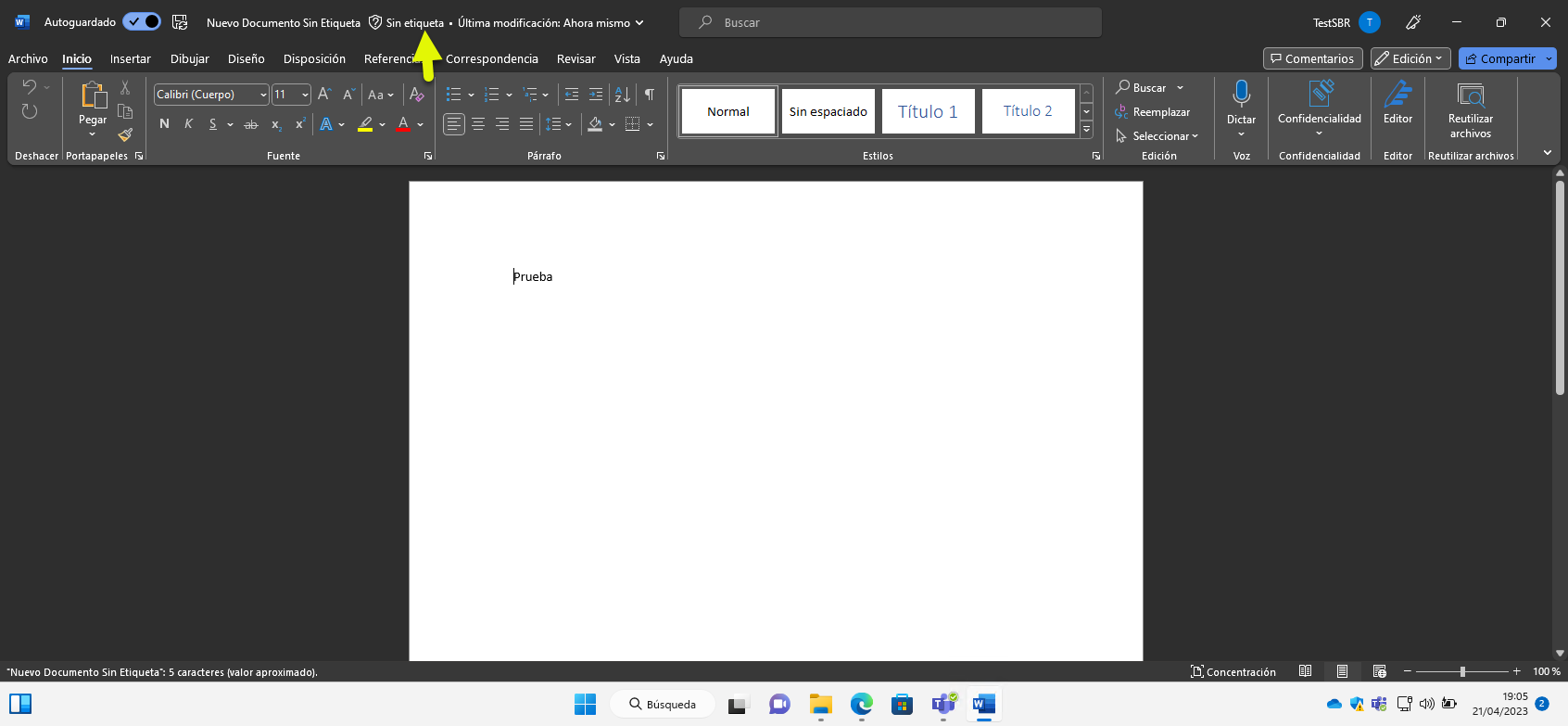

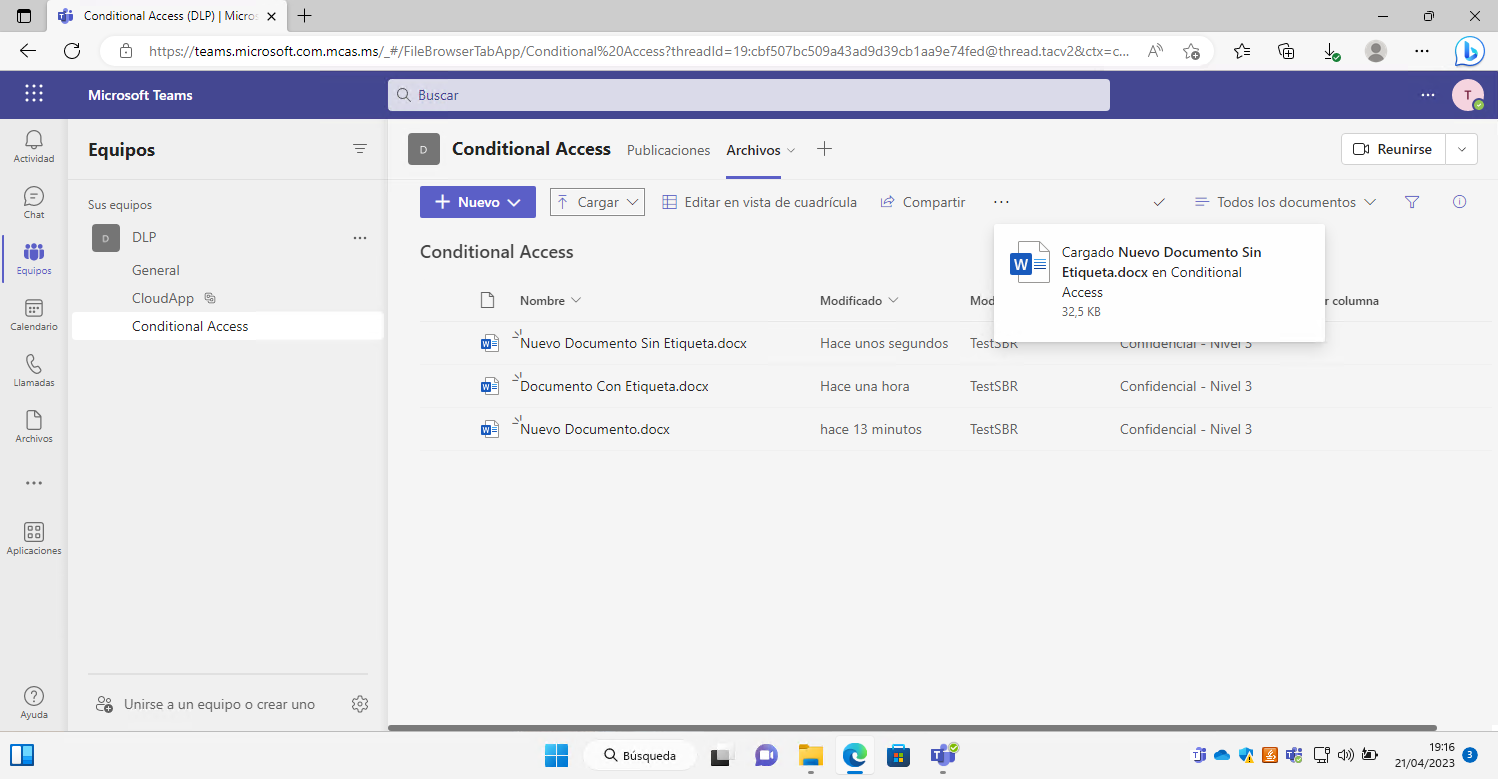

Esta directiva la vamos a “probar” junto con el resto de directivas, crearemos un fichero en OneDrive y trataremos de subirlo a Teams/SPO y veremos que sino tiene etiqueta no podemos subir documentos. Lo primero que haré será crea un documento en blanco directamente desde la carpeta de OneDrive:

Abrimos el documento y vemos que aún no tiene etiqueta asignada:

Si ahora tratamos de subir el documento a un sitio de SPO o Teams en donde solicitamos que si o si tenga una etiqueta asignada el documento antes de subirse, pues …

Si ahora vemos las coincidencias de la directiva de asignación de etiquetas a documentos en OneDrive:

Ya se puede observar que se le ha asignado la etiqueta de confidencialidad Nivel 3:

Si ahora volvemos a intentar subir el documento a SPO/Teams, veremos que es posible:

Como podéis apreciar es súper sencillo, tiene múltiples configuraciones y nos va a permitir mantener el control sobre nuestra información y desde donde se accede a ella.