Bloquear OneDrive y SharePoint vía Acceso Condicional desde Azure

Es muy probable que tengamos la necesidad de bloquear el acceso a SharePoint y OneDrive desde equipos no administrados, “básicamente” de los cuales no tenemos ningún tipo de administración. Estos equipos suelen ser equipos que no están unidos a un dominio On-Premises (Hybrid Azure AD joined) o equipos administradores por Intune. Los cuales podrían carecer de cualquier medida de seguridad básica, cosa que queremos evitar a toda cosa.

En su momento, MSFT nos ofrecía la posibilidad de bloquear la sincronización de OneDrive en equipos que no estuviesen en nuestro dominio, para ello desde el Panel de Administración de OneDrive (https://admin.onedrive.com) podíamos aplicar la siguiente configuración:

Básicamente nos permitía definir los GUID de los dominios donde teníamos unidos a nuestros equipos, pero claro, esto sólo afecta a equipos unidos al dominio o registrados en un entorno híbrido (Hybrid Azure AD joined), pero que ocurre con los equipos que hemos unido directamente a AzureAD? … Pues bien, podemos bloquear el acceso a SharePoint (y todas las tecnologías que giran entorno a SPO) y OneDrive For Business con las directivas de Acceso Condicional de Azure!!

Antes de nada voy a identificar los requisitos que debemos cumplir para realizar esta configuración:

- Azure Premium P1 o P2: debemos tener licencias para los usuarios a los que le apliquemos cualquier acceso condicional

- Intune: mi entorno es 100% AzureAD (Azure AD joined), no hay infraestructura local (todos los equipos está unidos al AzureAD). Aquí os dejo el enlace al licenciamiento y coste: https://azure.microsoft.com/es-es/pricing/details/active-directory

Bien, si ya cumplimos con los requisitos iniciales (nota: recordad que en este ejemplo mi entorno es 100% AzureAD, no hay nada On-Premises (Azure AD joined)), veamos cuales son los pasos a seguir para evitar que los usuarios inicien sesión en SPO y OneDrive For Business (y veréis que más aplicaciones no funcionarán) definiendo políticas de acceso condicional.

Lo primero que debemos hacer es habilitar el soporte para la autenticación moderna en OneDrive, para ello MSFT nos dice que tenemos que habilitar estas claves de registro en los equipos de nuestros usuarios:

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\OneDrive]

“EnableADAL”=dword:1

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\OneDrive]

“EnableTeamTier_Internal”=dword:1

Como yo tengo Intune les enviaré a los equipos un script de PowerShell para que cree dichas claves, de esta forma puedo realizar este cambio de forma masiva. El script de PowerShell no es más que dos líneas:

New-ItemProperty -Path “HKCU:\SOFTWARE\Microsoft\OneDrive” -Name “EnableADAL” -PropertyType DWORD -Value 1

New-ItemProperty -Path “HKCU:\SOFTWARE\Microsoft\OneDrive” -Name “EnableTeamTier_Internal” -PropertyType DWORD -Value 1

Básicamente tenemos que escribir esas dos líneas de código en un fichero de texto y guardarlo con extensión .ps1, con esto ya tenemos el “script” de PowerShell para ejecutarlo en nuestros equipos mediante Intune. La configuración de Intune es muy sencilla, una vez dentro la consola de administración de Microsoft Intune vamos a la sección Configuración del dispositivo – Scripts de PowerShell y pulsamos en Agregar:

En la sección e Ubicación del script simplemente pulsamos en el icono de la carpeta y buscamos el script que previamente hemos creado, lo seleccionamos y lo adjunta sin más. El siguiente paso es el “más importante”, porque será en que contexto de seguridad se ejecutará el script, debemos cambiar a SI la opción de Ejecutar este script con las credenciales de inicio de sesión (las del usuario). Sino lo cambiamos la ejecución del script se realizar con la cuenta SYSTEM y, si os habéis fijado en las claves de registro a crear/actualizar para OneDrive serán en la rama de HKCU:\SOFTWARE\Microsoft\OneDrive.

Por último debemos definir el grupo o grupos de usuarios a los que queremos aplicar dicho script:

Ahora tocaría esperar a que se vayan actualizando los clientes y se puedan ir ejecutando los scripts en cada equipo, si cogemos cualquier equipo veremos que no tenemos las claves de registro, pero ya estamos forzando la sincronización de la configuración desde el Portal de empresas:

En cuestión de unos minutos ya tendremos las claves de registro que necesitamos:

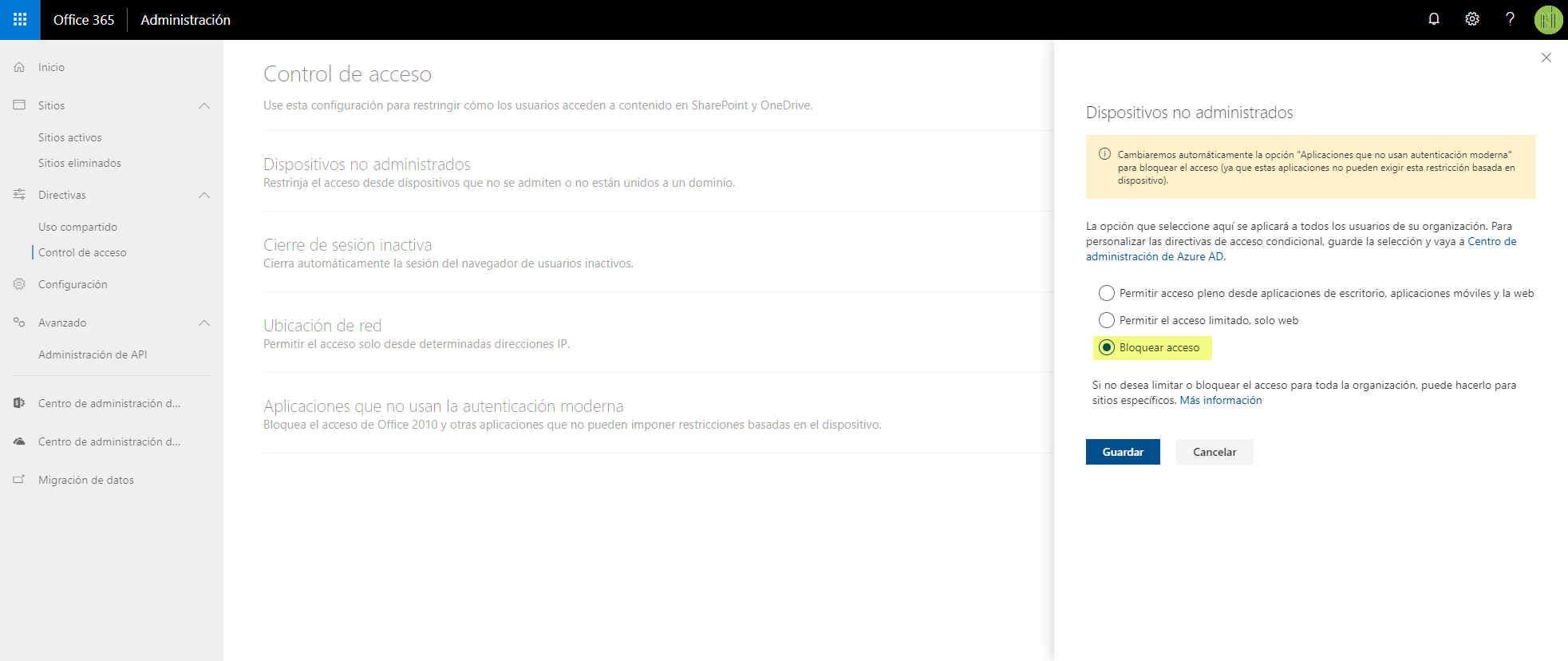

Primera tarea completada, ahora lo siguiente es ir al panel de administración de SharePoint y establecer las diferentes configuraciones. Una vez dentro del panel de administración de SharePoint, nos vamos a la sección de Control de acceso (yo lo estoy haciendo desde la nueva interface) y en la sección de Dispositivos no administrados (cualquier equipo no unido al dominio (On-Premises o Azure) o administrador vía Intune) establecemos las opciones a Bloquear acceso:

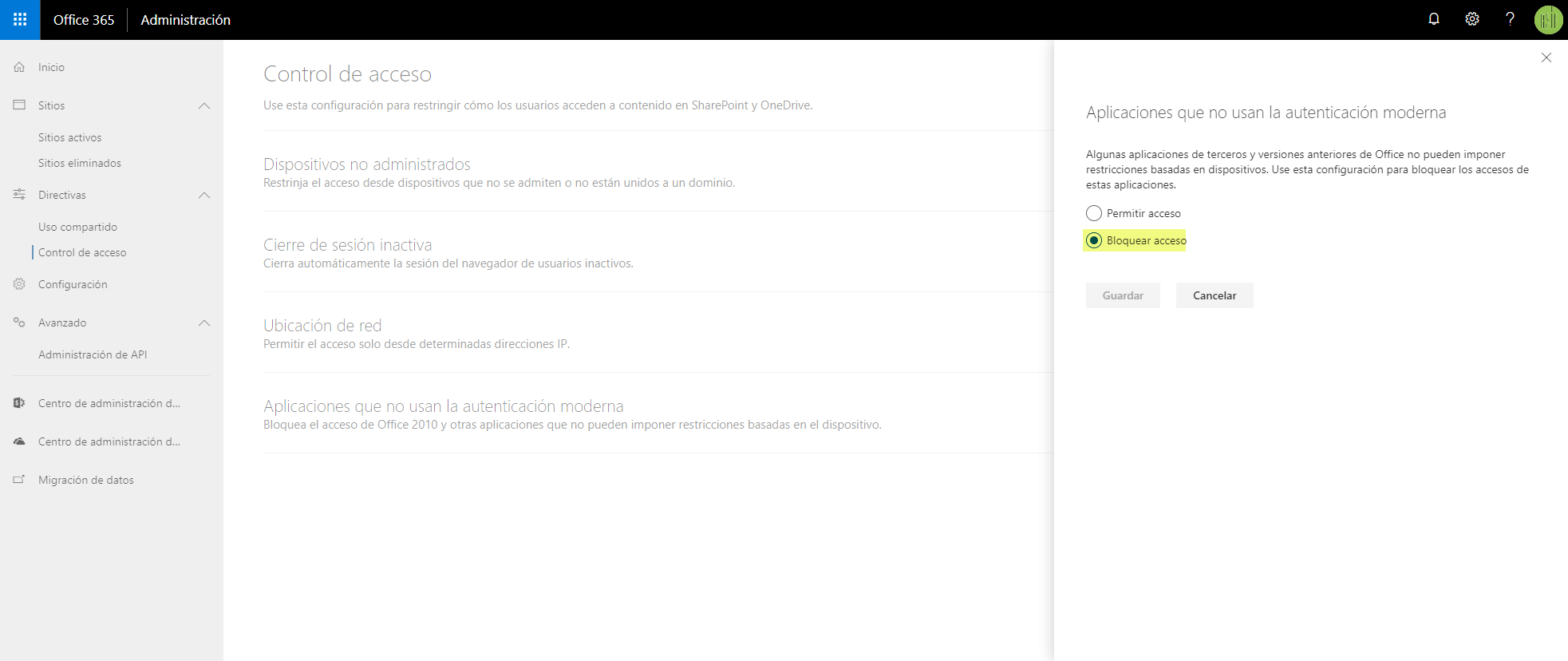

Además, debemos evitar que las aplicaciones que no soportan autenticación moderna se puedan conectar, para ello desde la sección Aplicaciones que no usan la autenticación moderna la establecemos a Bloquear acceso:

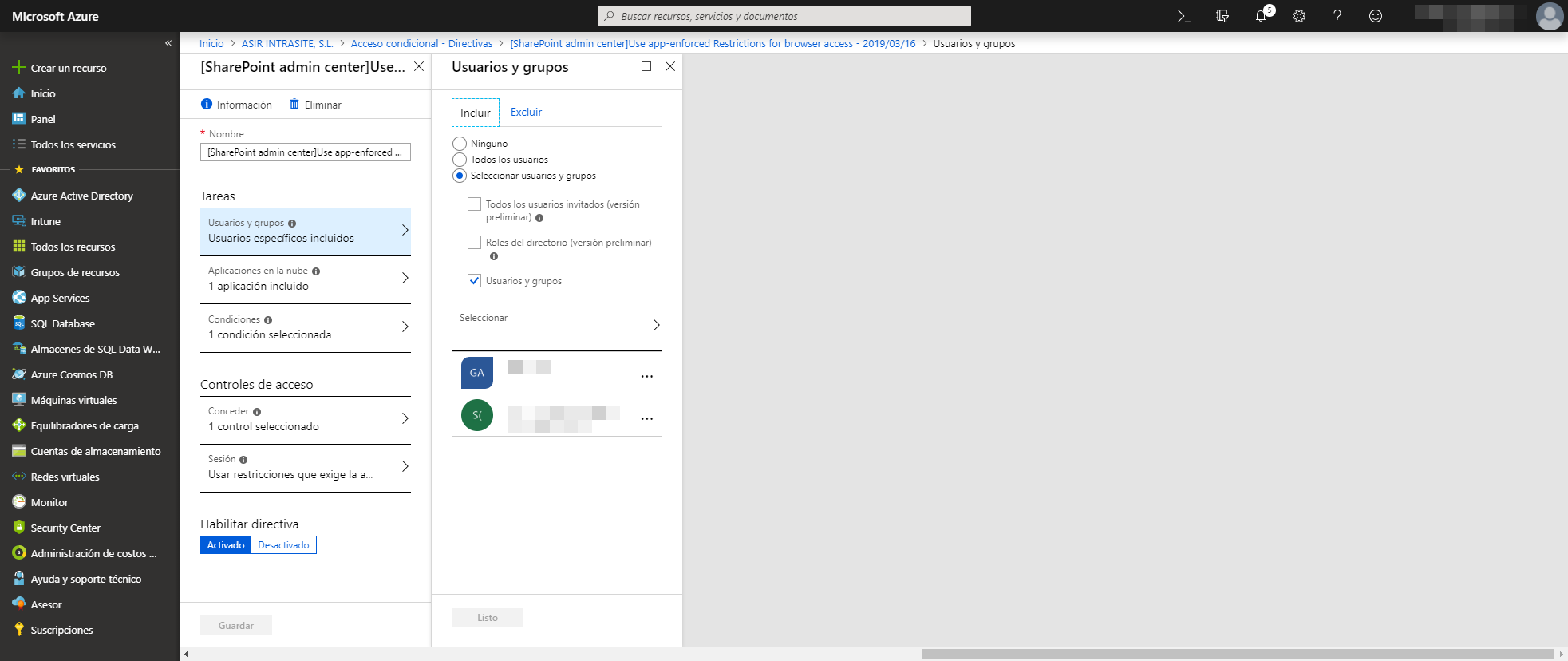

Acto seguido (bueno, darle unos 10 minutos) nos iremos a la sección de Seguridad – Acceso Condicional en el portal de Azure y deberíamos ver la siguiente directiva creada desde SPO ([SharePoint admin center]Use app-enforced Restrictions for browser access – 2019/03/16)

Yo voy a realizar algunas modificaciones en dicha directiva, algunas opcionales y otras obligatorias. La primera (opcional) es definir a quien se aplicará esta directiva, yo la voy a filtrar mediante un grupo de seguridad, la opción por defecto es Todos los usuarios:

Esta opción únicamente os la muestro para que veáis que se esta directiva únicamente se aplicará a Office 365 SharePoint Online y si os fijáis en la advertencia nos indica que otras aplicaciones se verán afectadas:

- Microsof Teams

- Planner

- Delver

- MyAnaliytics

- Newsfeed

- Stream

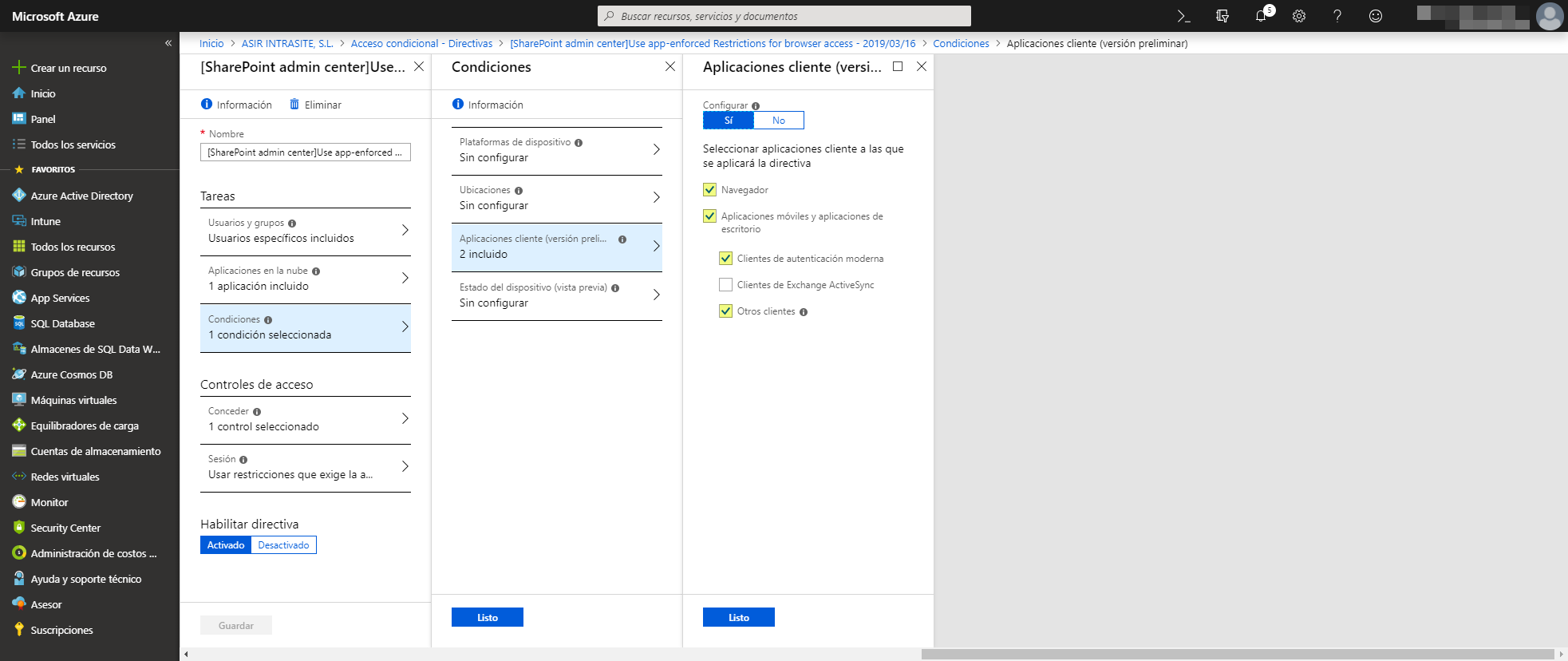

Estas opciones sin que debemos habilitarlas, viene por defecto Navegador y nosotros marcamos las que os muestro a continuación (opciones a configurar de forma obligatoria):

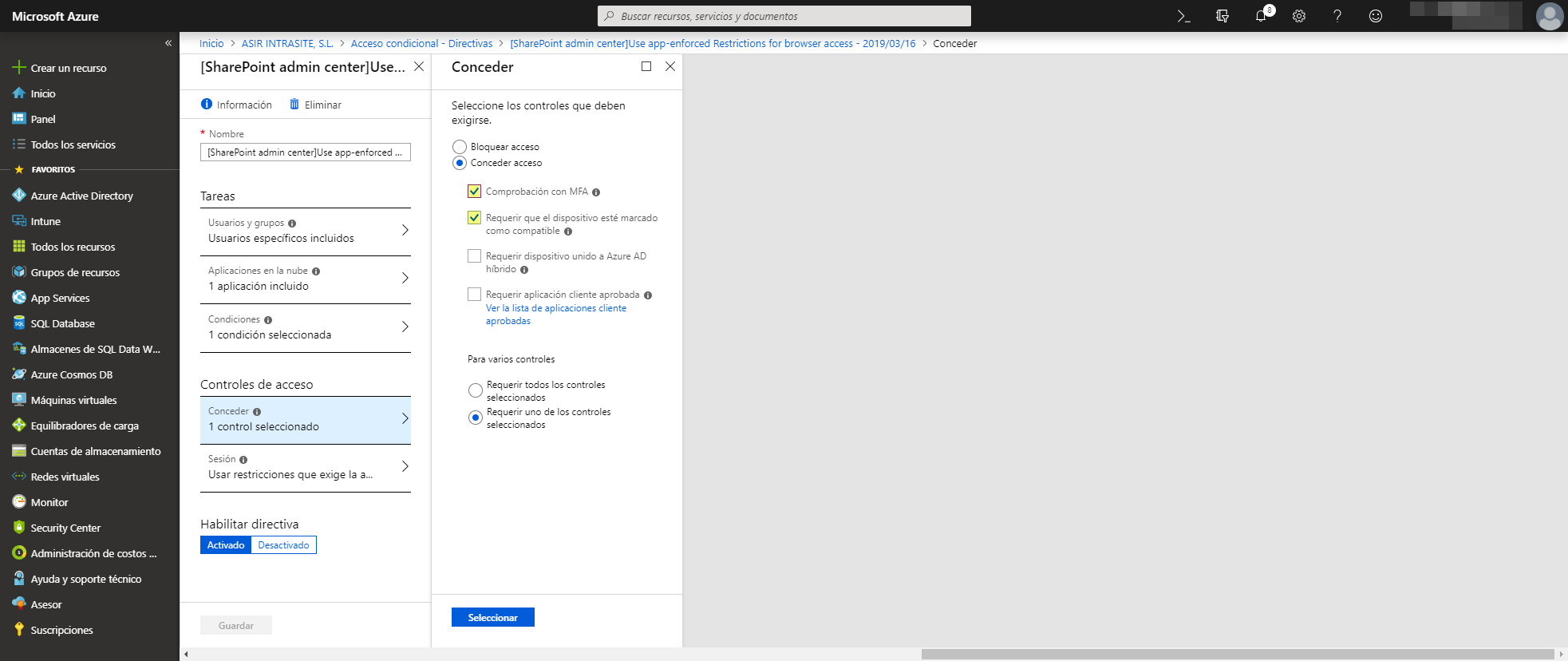

Esta es la sección más importante, puesto que es donde definimos el control de acceso mediante el cual vamos a permitir el acceso a SPO y OneDrive For Business. En mi caso los usuarios debemos autenticar utilizando MFA (doble Factor de Autenticación) y además el dispositivo debe estar marcado como compatible (aquí es donde entra en juego Intune):

Voy a explicaros de forma breve esta opción de el dispositivo debe estar marcado como compatible, que básicamente es que una vez que está gestionado por Intune en base a las directivas asignadas y que el dispositivo cumpla con todas ellas. La directiva que yo tengo es la siguiente:

Si ahora vemos el estado de dispositivos en la sección de Conformidad de dispositivos – Directivas, veremos los equipos tienen el estado de cumplimiento conforme, justo lo que necesitamos para que el equipo pueda superar la directiva de acceso condicional y nos permite acceder a SPO y OneDrive:

Pues bien, ya hemos terminado. Según MSFT debemos que tener las siguientes consideraciones una vez aplicada la directiva de acceso condicional: Habilitar la compatibilidad de acceso condicional en el cliente de sincronización de OneDrive para Windows

Los siguientes son problemas conocidos con esta versión:

- Si crea una nueva Directiva de acceso una vez que el dispositivo se ha autenticado, puede tardar hasta 24 horas para que la Directiva surta efecto.

- En algunos casos, es posible que se pidan al usuario las credenciales dos veces. Estamos trabajando en una solución para este problema.

- Algunas configuraciones de ADFS pueden requerir una configuración adicional para funcionar con esta versión. Ejecute el siguiente comando en el servidor de ADFS para asegurarse de que FormsAuthentication se agrega a la lista de PrimaryIntranetAuthenticationProvider:

Set-AdfsGlobalAuthenticationPolicy -PrimaryIntranetAuthenticationProvider @(‘WindowsAuthentication’, ‘FormsAuthentication’) - Si habilita el acceso condicional basado en ubicación, los usuarios recibirán un mensaje sobre cada 90 a 120 minutos de forma predeterminada cuando dejen el conjunto de intervalos de direcciones IP aprobados. El intervalo exacto depende de la duración de expiración del token de acceso (60 minutos de forma predeterminada), cuando el equipo obtuvo por última vez un nuevo token de acceso y cualquier tiempo de espera de acceso condicional específico que se aplique.

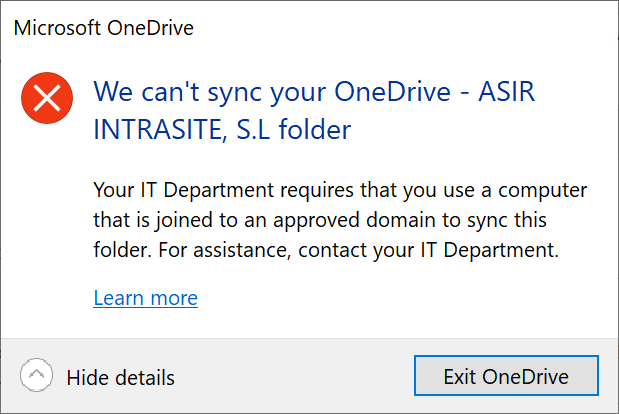

Pues bien, ahora en cuestión de minutos (más o menos 30) los equipos que no estén como esperamos … pues irán desconectándose de los diferentes servicios:

Si ahora nos vamos a un equipo que cumpla con todas las condiciones exigidas en la directiva de acceso condicional, podemos ver que pueden utilizar las aplicaciones sin problema. Si configuramos un OneDrive vemos que nos funciona perfectamente:

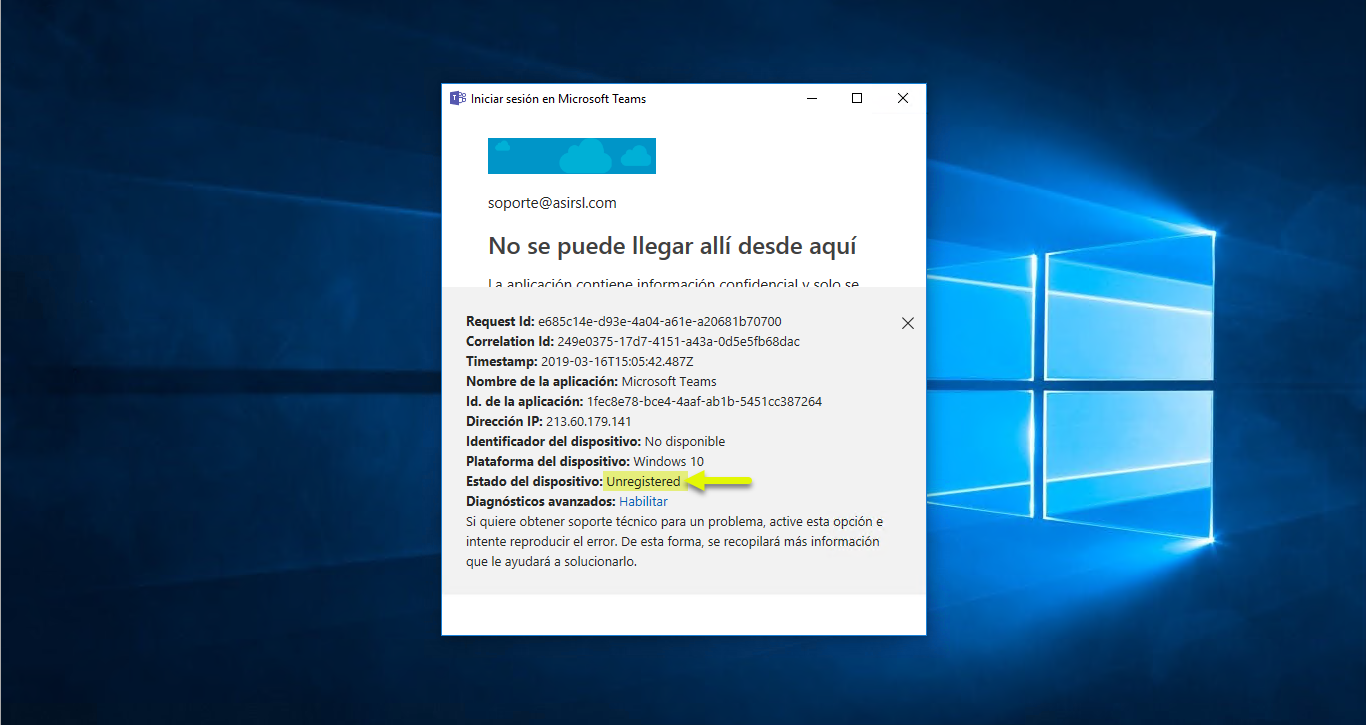

Ahora bien, sin intentamos iniciar sesión vía Web o Aplicación desde cualquier otro equipo que no esté gestionado por Intune (en mi caso claro), vemos como nos bloquea el acceso:

Si pulsamos en Mas detalles veremos claramente porque nos bloquea la conexión:

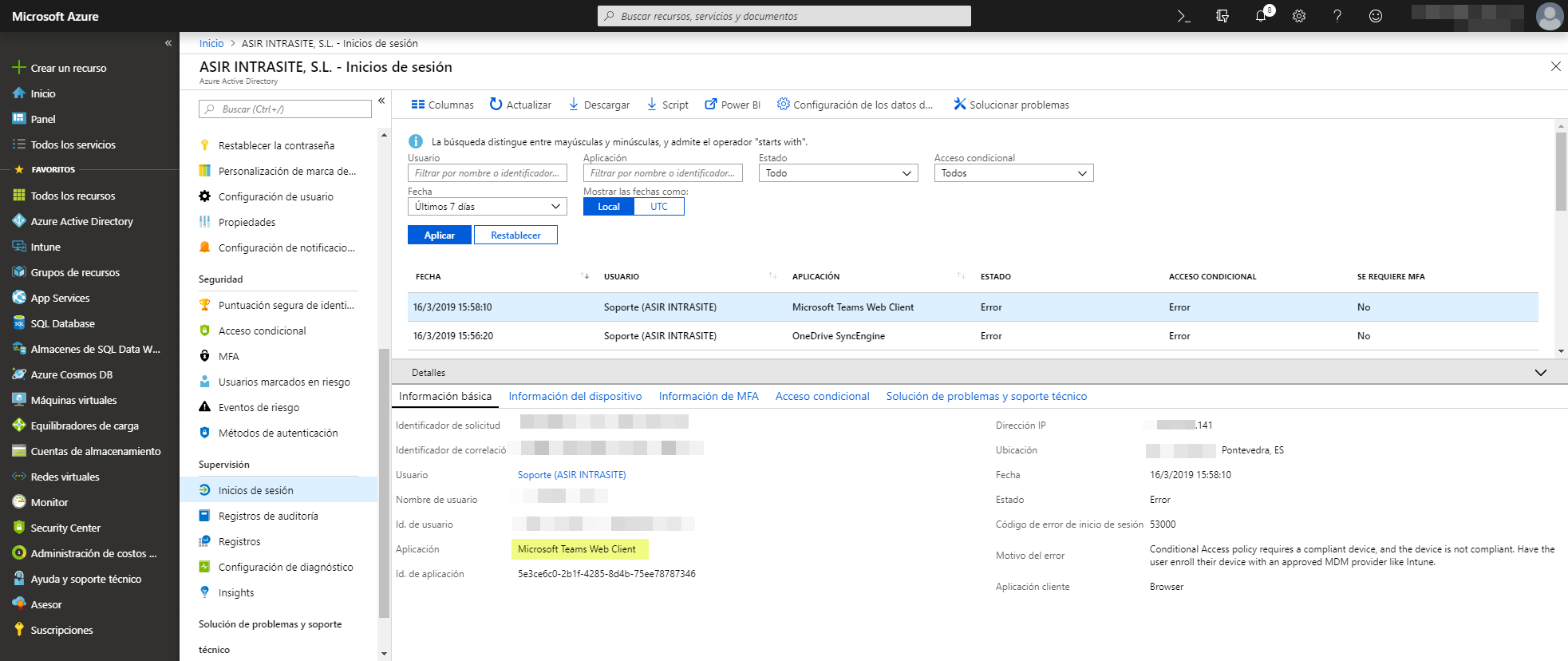

Si vemos los inicios de sesión desde Azure, veremos los registros de inicio de sesión de los usuarios y si han sido correctos o no y porque:

Como veis es muy sencillo y potente, ahora os toca probarlo a vosotros!!