Seguro que muchos de vosotros ya estáis trabajando con etiquetas de confidencialidad en O365, algo que nos permite proteger nuestros documentos, correos, sitios, etc… (+ info Azure Information Protection). Yo voy a mostrar como puedes ir implementando una solución DLP con AIP + Acceso Condicional + Microsoft Defender for Cloud App, de forma sencilla y súper efectiva. La idea es la siguiente:

- Para equipos administrados: bloquear la descarga de ficheros con etiquetas de confidencialidad)

- Para equipos no administrados: bloquear la descarga de cualquier fichero

Solo me voy a centrar en la directiva de Acceso Condicional en AzureAD y Cloud App, todo el proceso sería muy extenso, por lo que voy a obviar las siguientes configuraciones:

- Creación de etiquetas de confidencialidad

- Configuración de Microsoft Defender de Cloud App

- Cumplimiento desde Intune

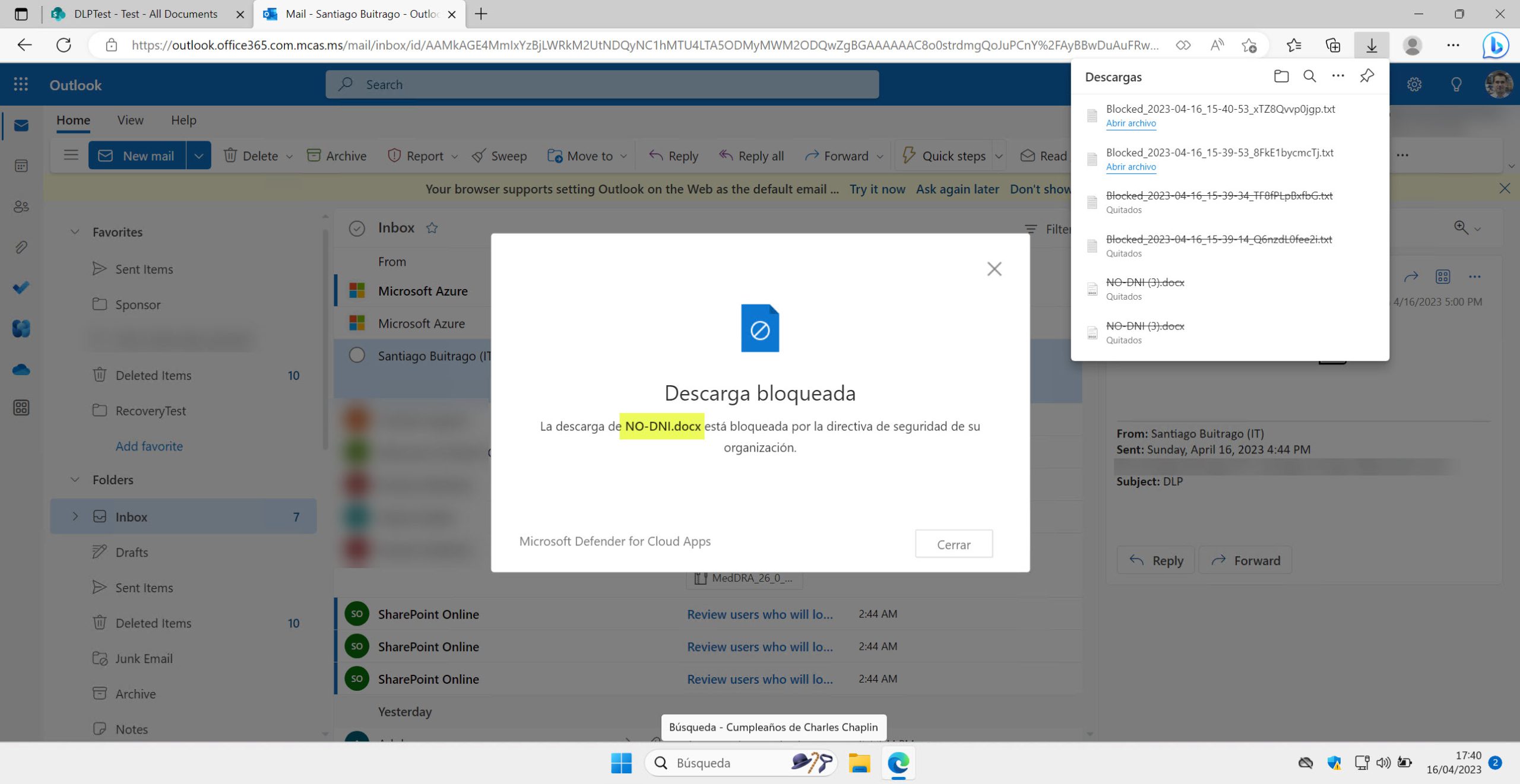

Como os comento, sería un artículo súper extenso y creo que será más provechoso centrarme exclusivamente en las directivas que tengo que crear para bloquear las descargas de ficheros desde O365 (se puede configurar para más aplicaciones, ejemplo: SalesForce, etc..). Aquí os dejo la infografía que creo que os mostrará de forma rápida la configuración:

Dicho esto, ya teniendo nuestras etiquetas de confidencialidad creadas, nuestro Intune con nuestros equipos bien configurados, nuestro entorno híbrido para las cuentas de equipo de nuestro ADDS, yo me centraré en esto:

- Creación de la directiva de Acceso Condicional para forzar la inspección de sesiones vía Microsoft Defender For Cloud Apps

- Creación de las directivas de Microsoft Defender For CloudApp para evitar descargas desde diferentes dispositivos

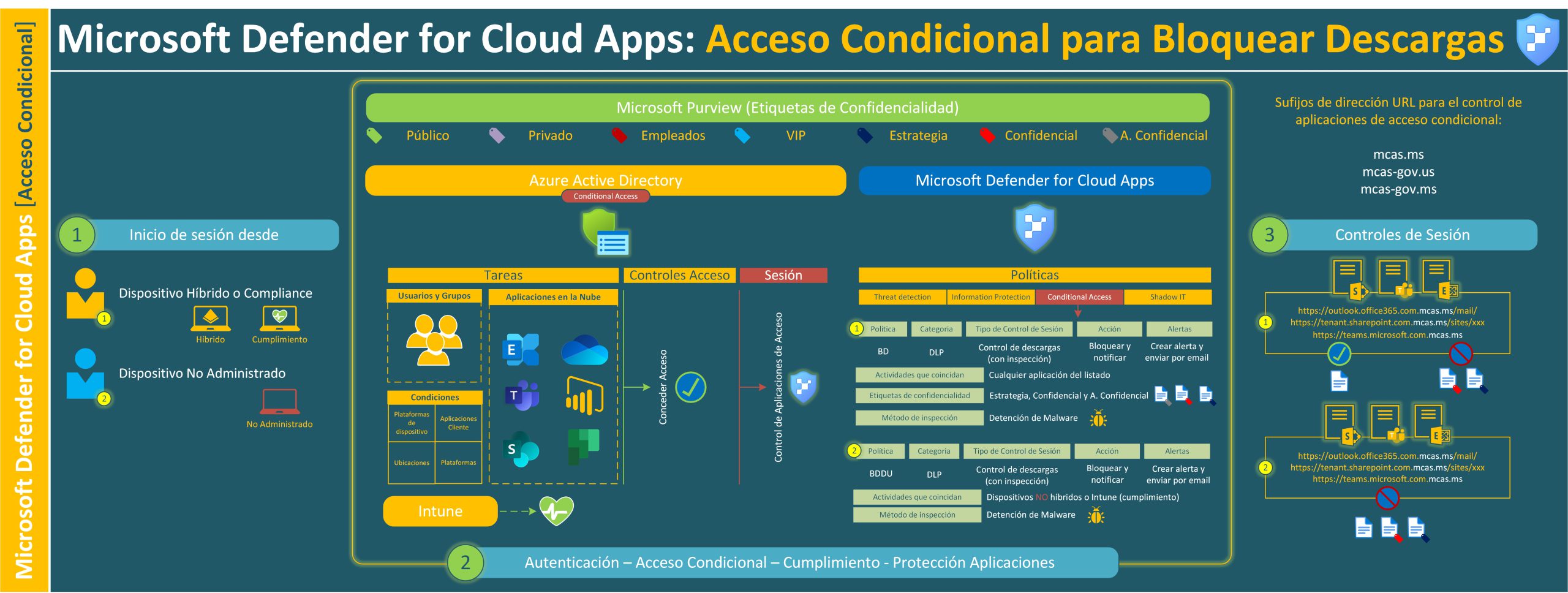

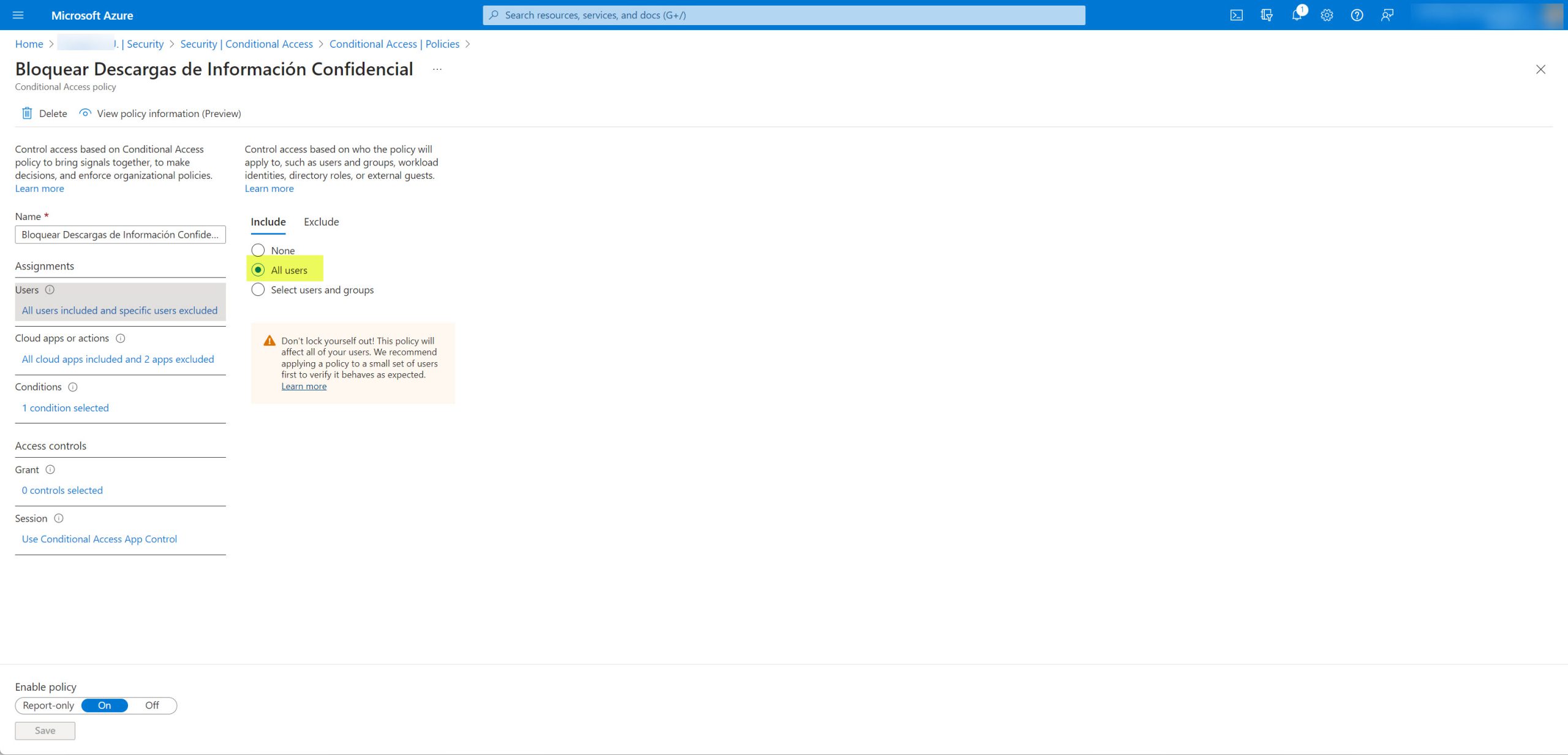

Como os he comentado, ya teniendo todo listo, vamos a crear una directiva de acceso condicional para que se inspeccionen todas las sesiones de nuestros usuarios en O365 para que Microsoft Defender For Cloud Apps utilice “su magia”. La directiva de acceso condicional es muy sencilla, esta es su definición más simple (como siempre, se pueden complicar todo lo que se quiera):

Users: que se aplique a todos los usuarios de negocio por lo menos, luego las cuentas de IT para administración deberíamos excluirlas (o no).

Cloud apps or actions: todas las aplicaciones, pero es posible que tengáis que hacer algunas excepciones si tenéis aplicaciones que no lo soporte (en mi caso Keeper que es un gesto de contraseñas).

Conditions: yo lo he puesto para que solo aplique a plataformas Windows, pero porque luego tengo otras directivas de acceso condicional que no permito ya el acceso desde otras plataformas.

Session: aquí viene lo importante, debéis marchar la casilla de Use Condicional Acces App Control y elegir Use custom policy, así podemos definir las políticas que queramos desde Microsoft Defender for Clous Apps.

Pues ahora debemos acceder al portal de Microsoft Defender for Cloud Apps para crear allí las políticas de acceso condicional, las cuales serán utilizadas mediante la directiva de acceso condicional creada anteriormente en Azure (Use custom policy…). Yo ya tengo ambas políticas creadas:

Aquí os muestro la configuración de la política que no permite la descarga de documentos con etiquetas de confidencialidad, pueden ser todas las que tengamos o bien algunas en concreto. La plantilla que he creado es utilizando una plantilla de la categoría de DLP, luegoindicamos que actividad vamos a “monitorizar”, en este caso las aplicaciones que estoy mostrando:

Y luego solo cuando los documentos tengan una etiqueta de confidencialidad:

La acción es bloquear (porque es lo que quiero claro), el resto ya son alertas y notificaciones al propio usuario para que tenga constancia del porqué no puede descargar los documentos con una etiqueta de confidencialidad:

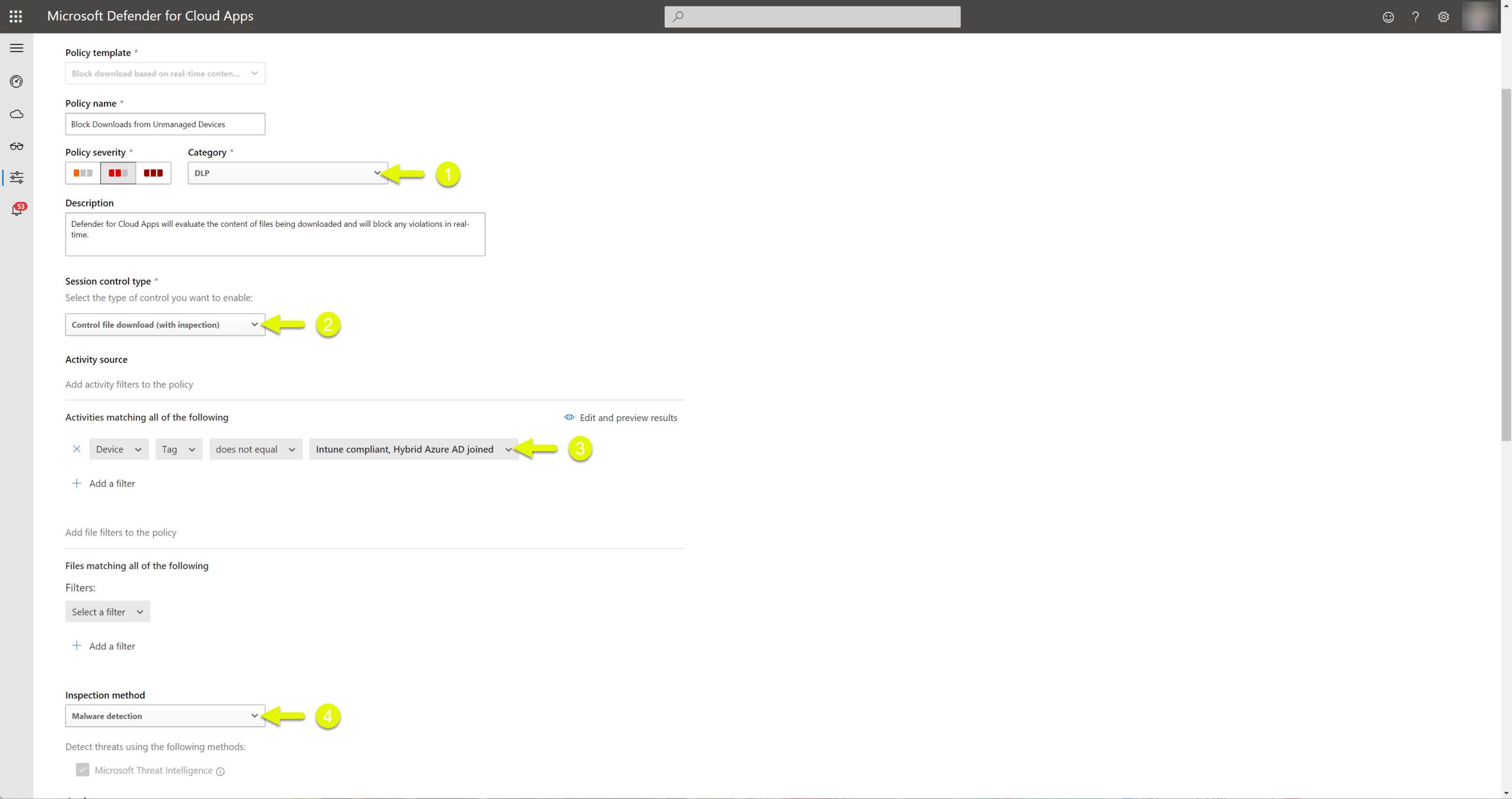

Ahora crearemos otra política que solo afecta a los equipos que no estamos administrando o equipos sin estado de cumplimiento correcto desde Intune, ya no nos fijamos en si tienen etiquetas de confidencialidad o no.

Más de lo mismo, bloqueamos y alertamos:

Listo, sencillo, ¿verdad? Pues ahora toca probarlo, una vez aplicadas las directivas veréis que las URL se reescriben de las URL de los diferentes servicios de O365, añadiendo como sufijo los siguientes dominios:

- mcas.ms

- mcas-gov.us

- mcas-gov.ms

Ejemplo del cambio de la URL a la que nos conectamos:

- https://outlook.office365.com.mcas.ms/mail

- https://tenant.sharepoint.com.mcas.ms/sites/xxx

- https://teams.microsoft.com.mcas.ms

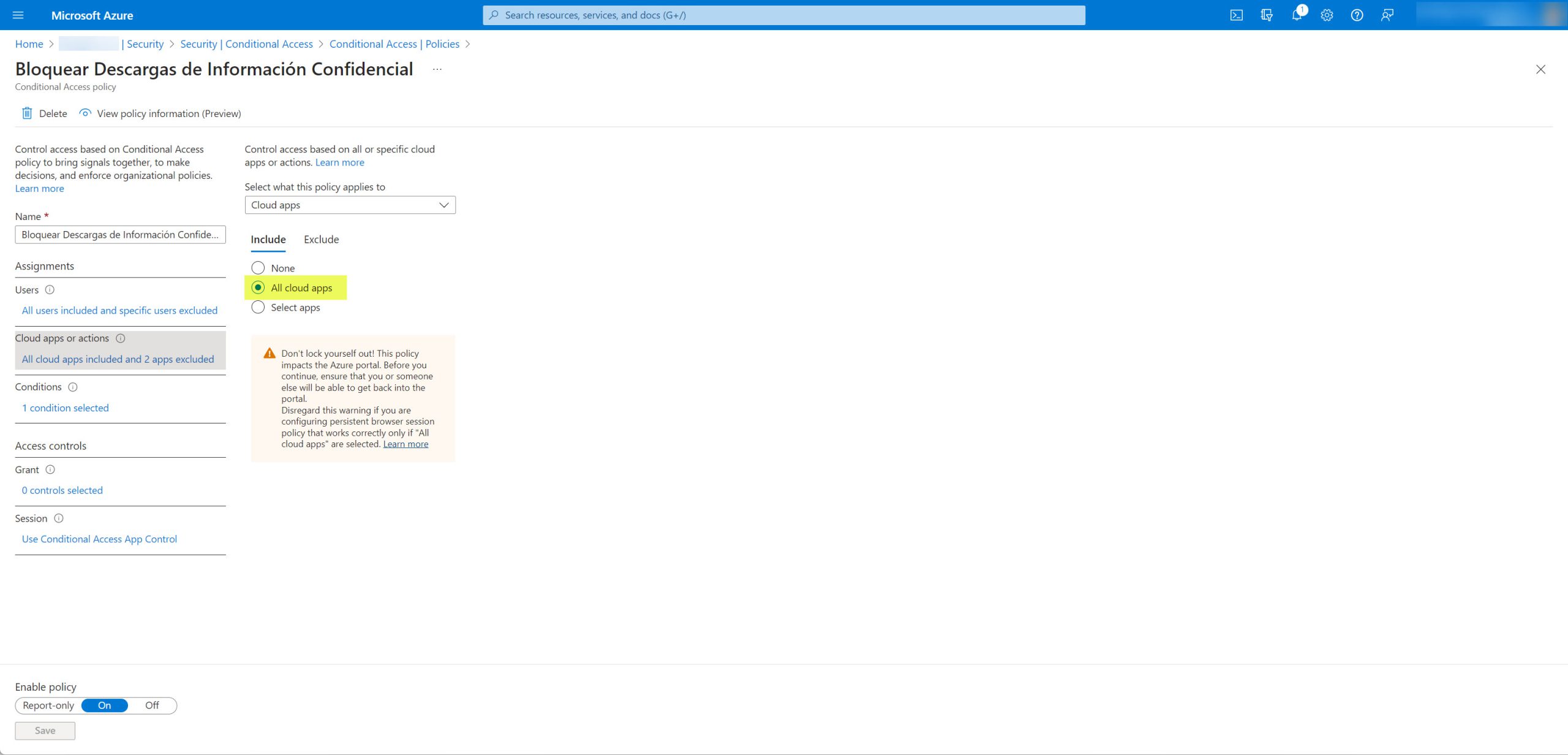

Esto permite a Microsoft Defender for Cloud App vía reverse-proxy inspeccionar las sesiones, de tal forma que puede inspeccionar las sesiones y por ello ser capaz de aplicar las directivas de acceso condicional que nos hemos creado anteriormente. Ahora toca probarlo, aqui os muestro el bloqueo de descargas de un equipo no administrado:

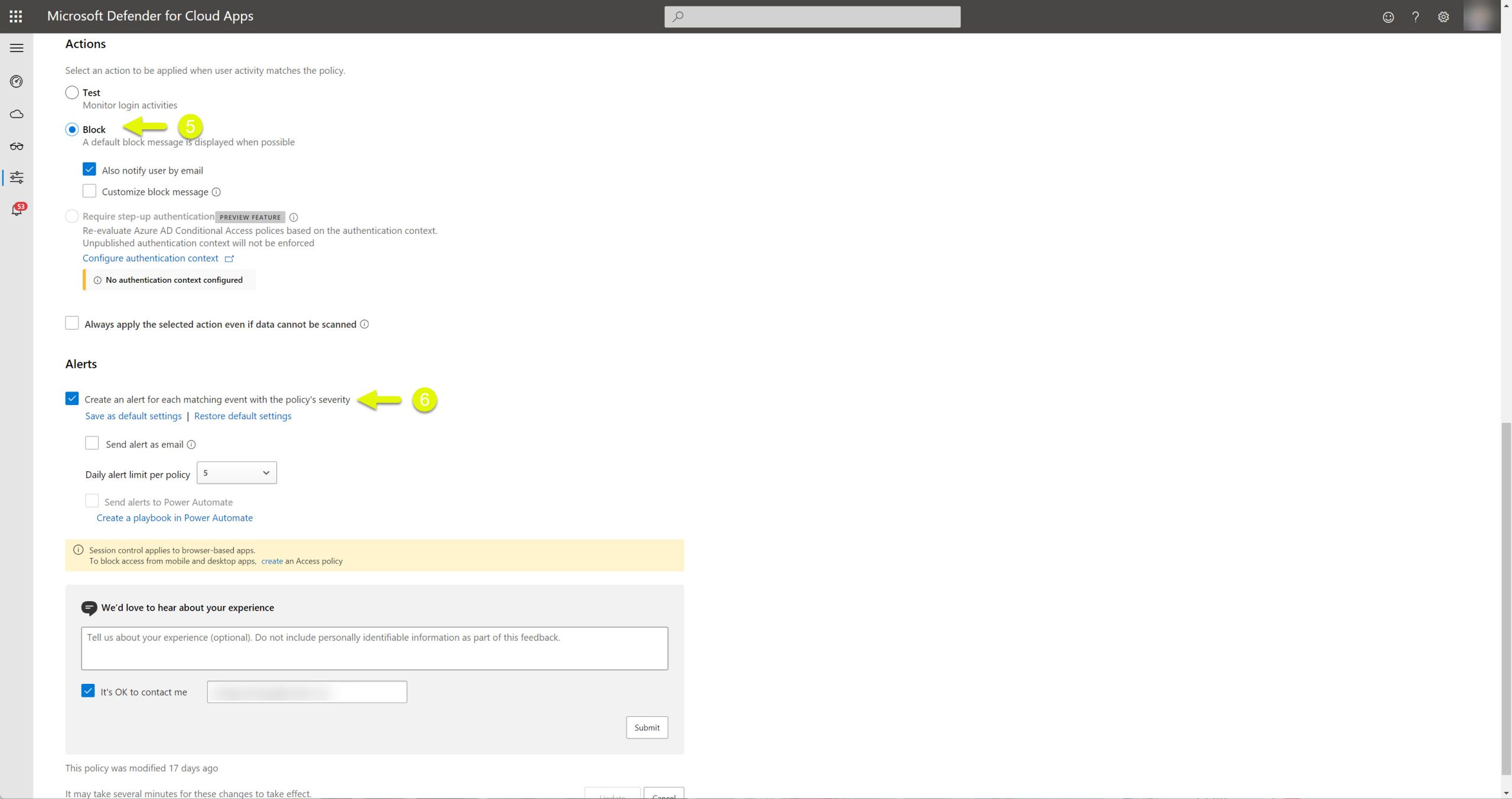

Y aquí vemos las alertas que recibiría un usuario:

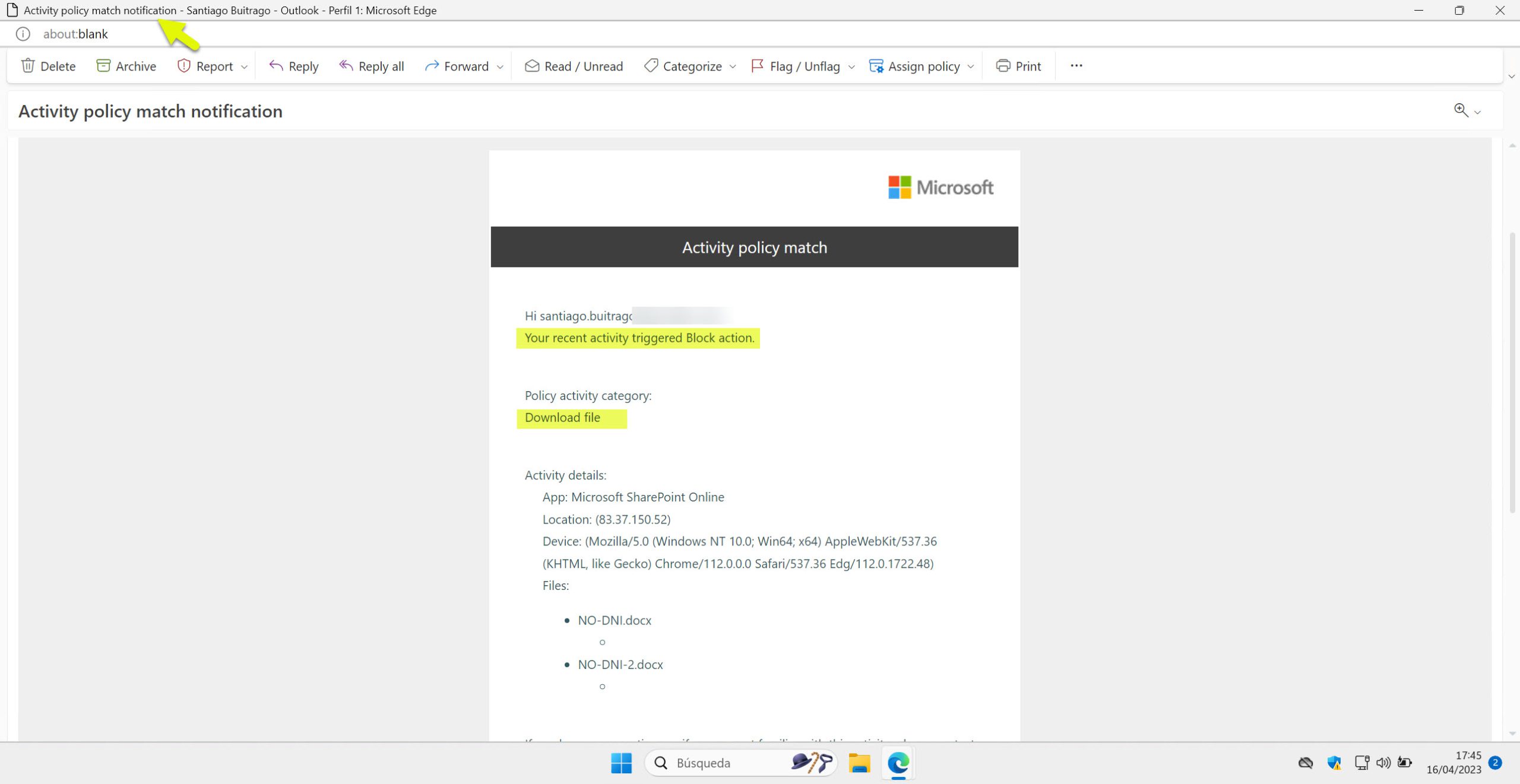

Y alertas que se han creado para que el equipo de IT pueda revisarlas:

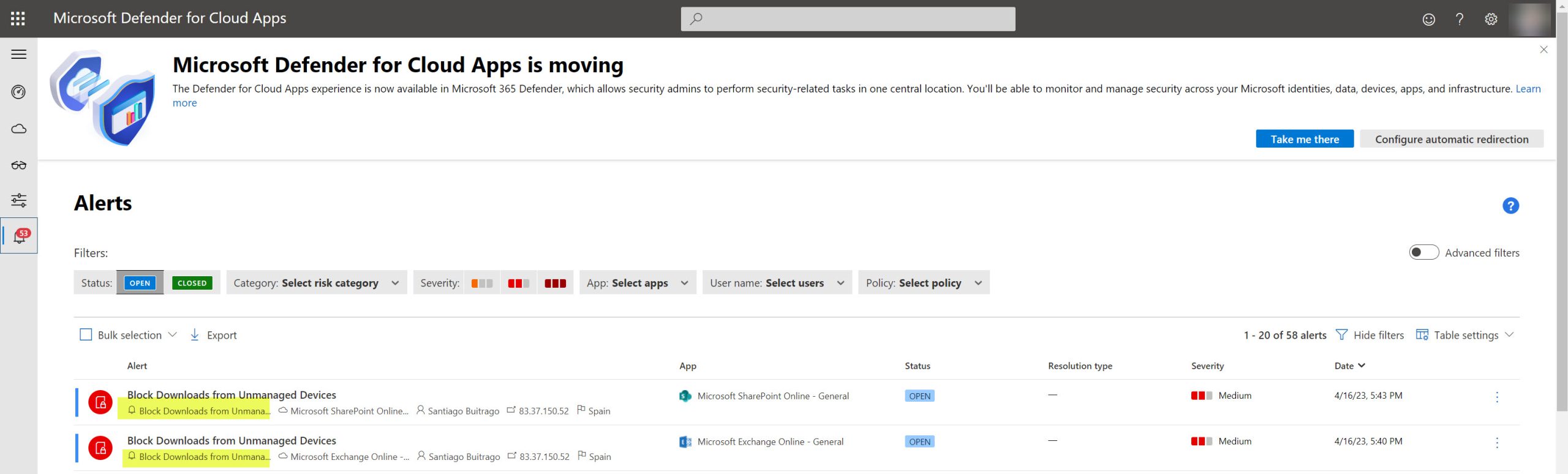

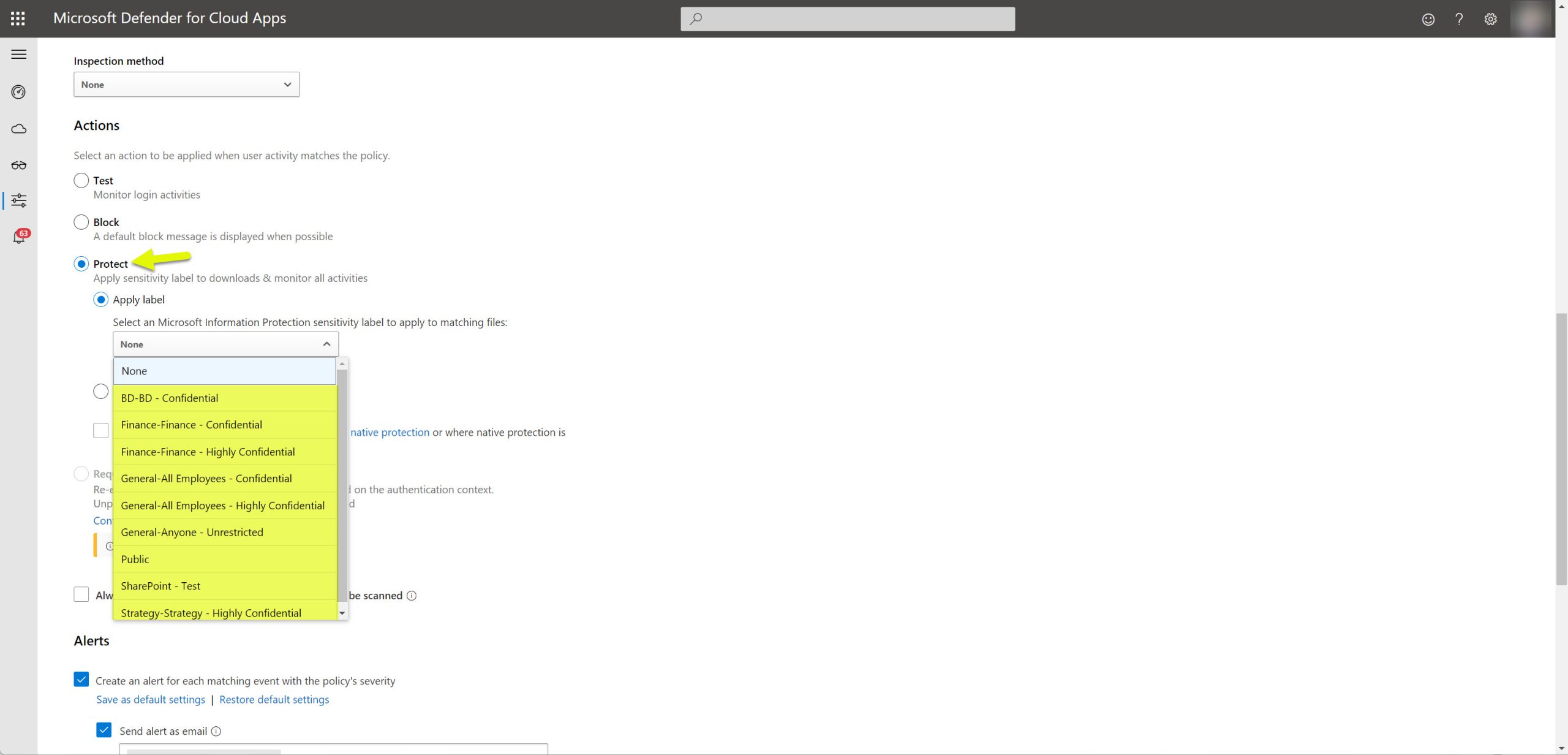

Como podéis apreciar es bastante sencilla la configuración, pero bueno, yo he puesto que no se puedan descargar ficheros, pero también podemos aplicar una protección en el momento de la descarga:

Iré publicando más artículos sobre esta solución, pero si tenéis alguna pregunta al respecto, dejarme un comentario y trato de responder lo más rapido posible.