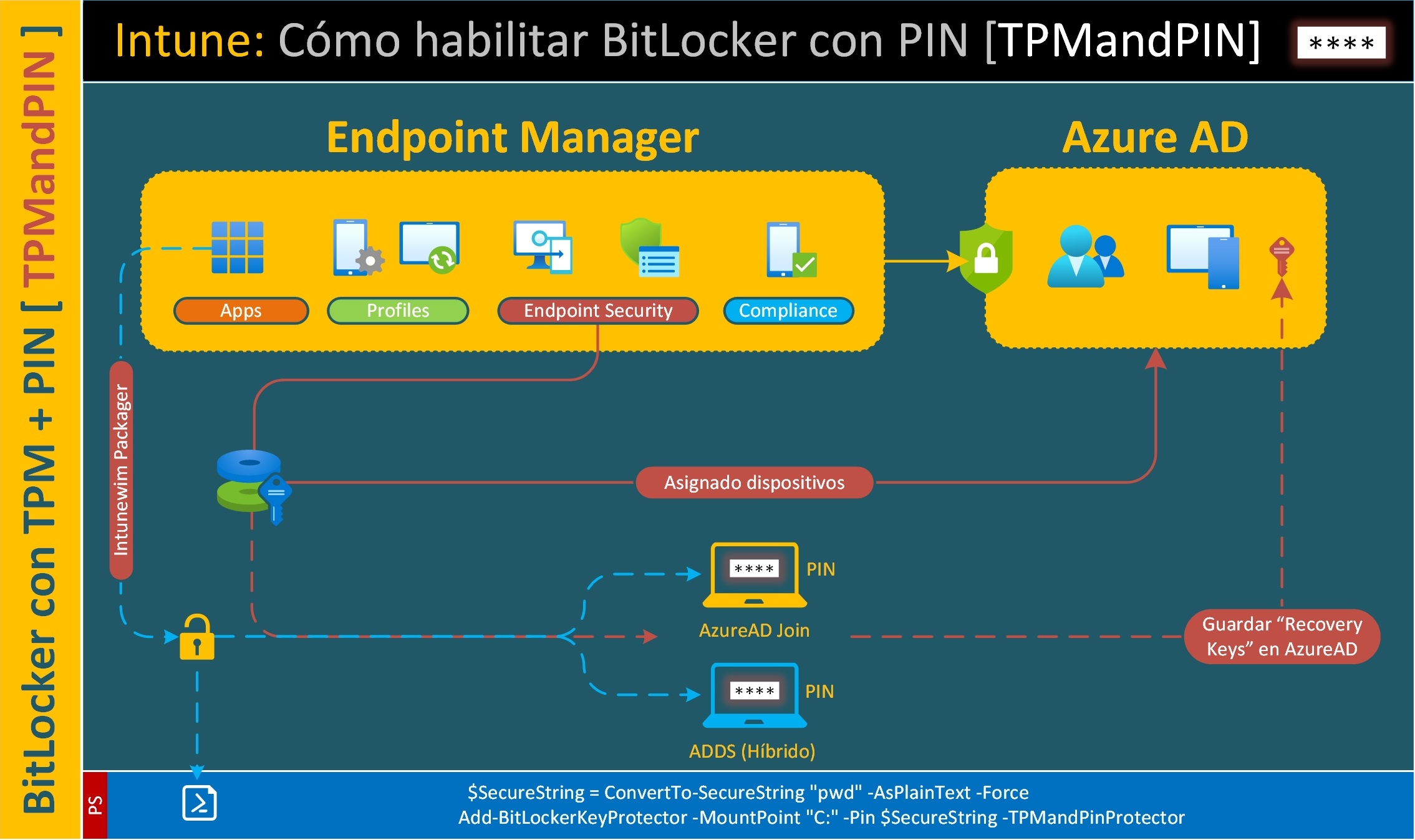

Intune: Cómo habilitar BitLocker para desbloquear el disco del sistema operativo con Tpm+PIN

Es posible que muchos de vosotros tengáis habilitado BitLocker, bien porque en muchos equipos ya viene habilitado por defecto o bien porque queréis subir un escaloncito de seguridad en vuestros entornos. En entornos corporativos lo podemos “habilitar” vía GPO o Intune, si queréis ver como habilitarlo en Intune aquí os dejo un artículo anterior que había publicado: Microsoft Endpoint Manager: Cifrado de discos con BitLocker.

Una vez configurado, podemos habilitar el desbloqueo de la unidad cifrada introduciendo una clave, un PIN o un dispositivo externo (USB). Si es para la unidad de disco del sistema operativo, cuando iniciamos el equipo, veremos la siguiente pantalla que nos pedirá el PIN o clave que hemos preconfigurado:

Este PIN debemos establecerlo “manualmente” en cada equipo, esto es algo que, si tenemos muchos equipos es una “tarea tediosa” sino encontramos la forma de automatizarlo. Yo os voy a mostrar como podemos establecer un PIN para el desbloqueo de la unidad de SO vía Intune:

Solo me voy a centrar en una de las formas en las que podemos establecer un PIN de desbloqueo de la unidad de disco donde tenemos el SO, pero se puede hacer de múltiples formas. La configuración de BitLocker básica la dejo aquí: Microsoft Endpoint Manager: Cifrado de discos con BitLocker. Lo que haré será crear una aplicación con Intunewim [Microsoft Endpoint Manager: Portal de Empresa e Instalación de Aplicaciones – Blog Santiago Buitrago (santiagobuitragoreis.com)] porque me va a permitir más definición a la hora de publicar la aplicación, seguimiento, etc… para ellos os voy a mostrar los cuatro scripts que voy a empaquetar en mi paquete de Intunewim:

- Habilitar PIN en BitLocker: mi script es muy sencillo, desde IT ya establecemos el PIN con el que queremos que el usuario desbloquee el disco al iniciar el equipo.

$SecureString = ConvertTo-SecureString “pwd” -AsPlainText -Force

Add-BitLockerKeyProtector -MountPoint “C:” -Pin $SecureString -TPMandPinProtector

- Habilitar TPM como desbloqueo de la unidad: digamos que invertimos el proceso, que queremos quitar el desbloqueo por PIN y que solo sea mediante nuestro módulo de TPM del equipo

Add-BitLockerKeyProtector -MountPoint “C:” -TpmProtector

- Regla de detección 1: este script comprobará si el PIN está establecido y así Intune nos informe si se ha habilitado el PIN y sino lo está lo volverá a reintentar (1618)

$Tmp = (Get-BitLockerVolume -MountPoint C).KeyProtector

$KeyProtec = $Tmp | %{$_ -match “TpmPin”}

if ($KeyProtec -eq $true)

{

Write-Host “Habilitado Tmp con PIN”

Exit 0

}

else

{

Write-Host “Seguimos sin habilitar el PIN”

Exit 1618

}

- Regla de detección 2: este script comprobará si el desbloqueo es mediante TPM y así Intune nos mostrará que se ha completado correctamente el proceso, en caso contrario lo volverá a reintentar (Exit 1618)

$Tmp = (Get-BitLockerVolume -MountPoint C).KeyProtector

$KeyProtec = $Tmp | %{$_ -match “Tpm”}

if ($KeyProtec -eq $true)

{

Write-Host “Habilitado Tmp”

Exit 0

}

else

{

Write-Host “Seguimos con el PIN”

Exit 1618

}

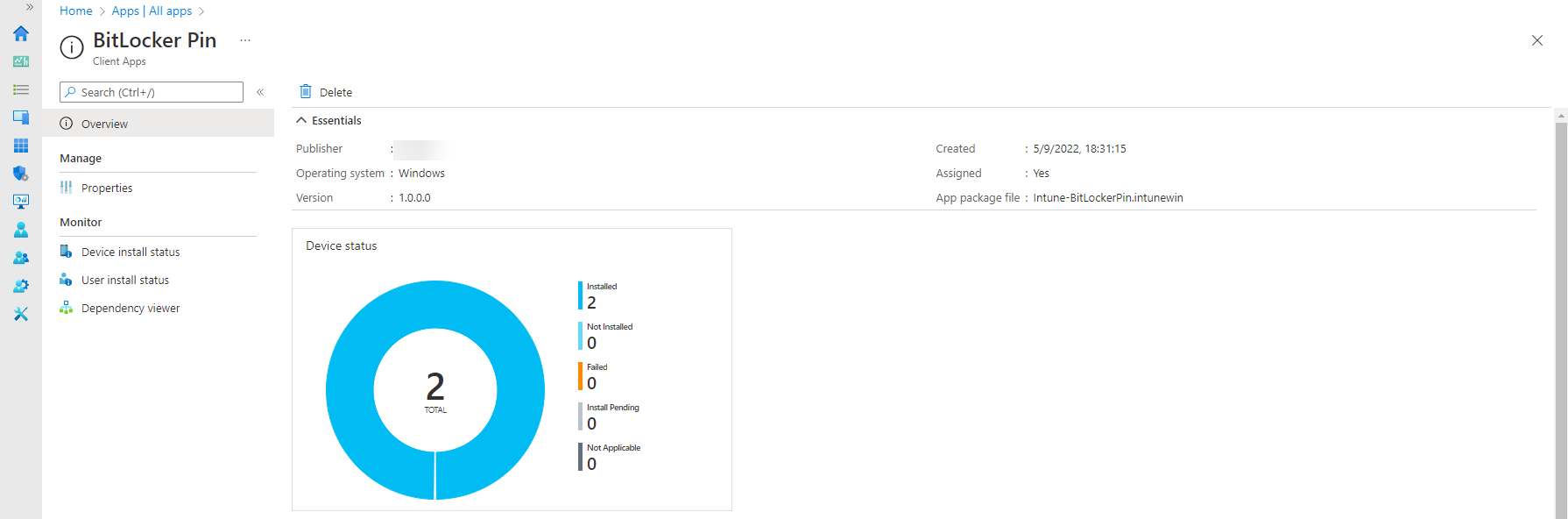

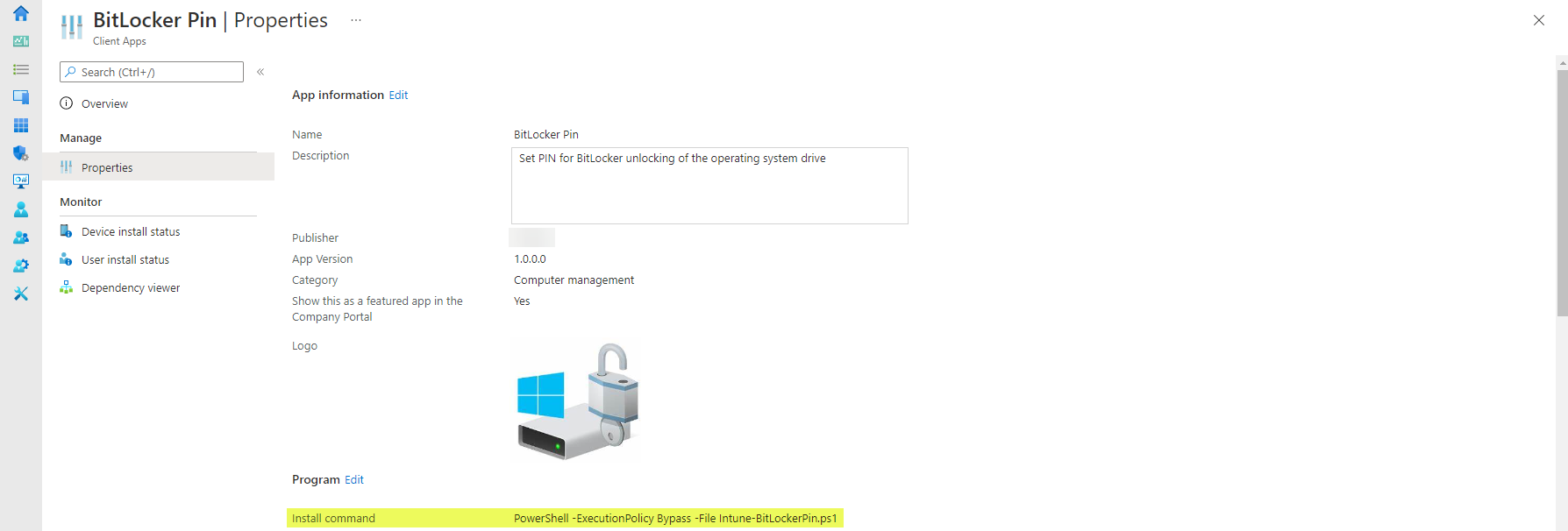

Lo que haré será crear dos apps con Intunewim, una para habilitar el desbloqueo con el PIN y otra para quitarlo y dejar únicamente el desbloqueo con TPM. El proceso es sencillo, simplemente debemos crear el .intunewim con el script correspondiente para habilitar o deshabilitar el PIN en nuestros equipos. Una vez que tenemos el .intunewim simplemente lo subimos a Intune con la siguiente configuración:

Código del script:

$SecureString = ConvertTo-SecureString “pwd” -AsPlainText -Force

Add-BitLockerKeyProtector -MountPoint “C:” -Pin $SecureString -TPMandPinProtector

Luego, como método de detección del script que habilita el PIN:

Código del script:

$Tmp = (Get-BitLockerVolume -MountPoint C).KeyProtector

$KeyProtec = $Tmp | %{$_ -match “TpmPin”}

if ($KeyProtec -eq $true)

{

Write-Host “Habilitado Tmp con PIN”

Exit 0

}

else

{

Write-Host “Seguimos sin habilitar el PIN”

Exit 1618

}

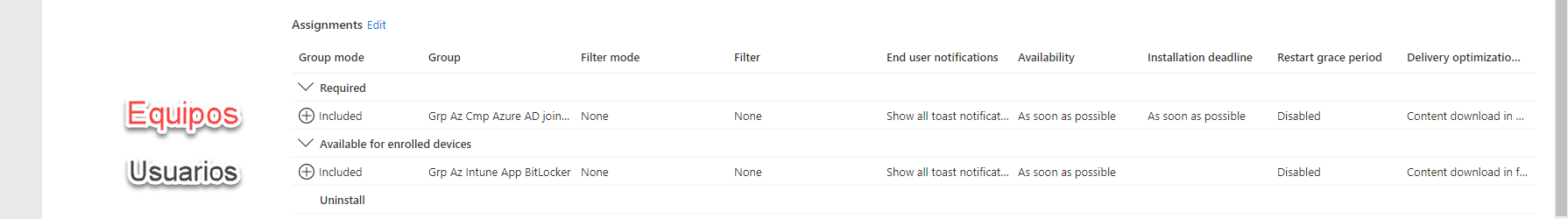

Y por último asignarlo o publicarlo para equipos o usuarios, yo lo he asignado a un grupo de equipos y publicado a otro grupos de usuarios para probarlo.

Luego haremos lo mismo con el script que quitaría el PIN y dejaría solo TPM para desbloquear la unidad de disco, pero ya no lo documentaré porque el proceso es el mismo cambiando los scripts de ejecución y detección.

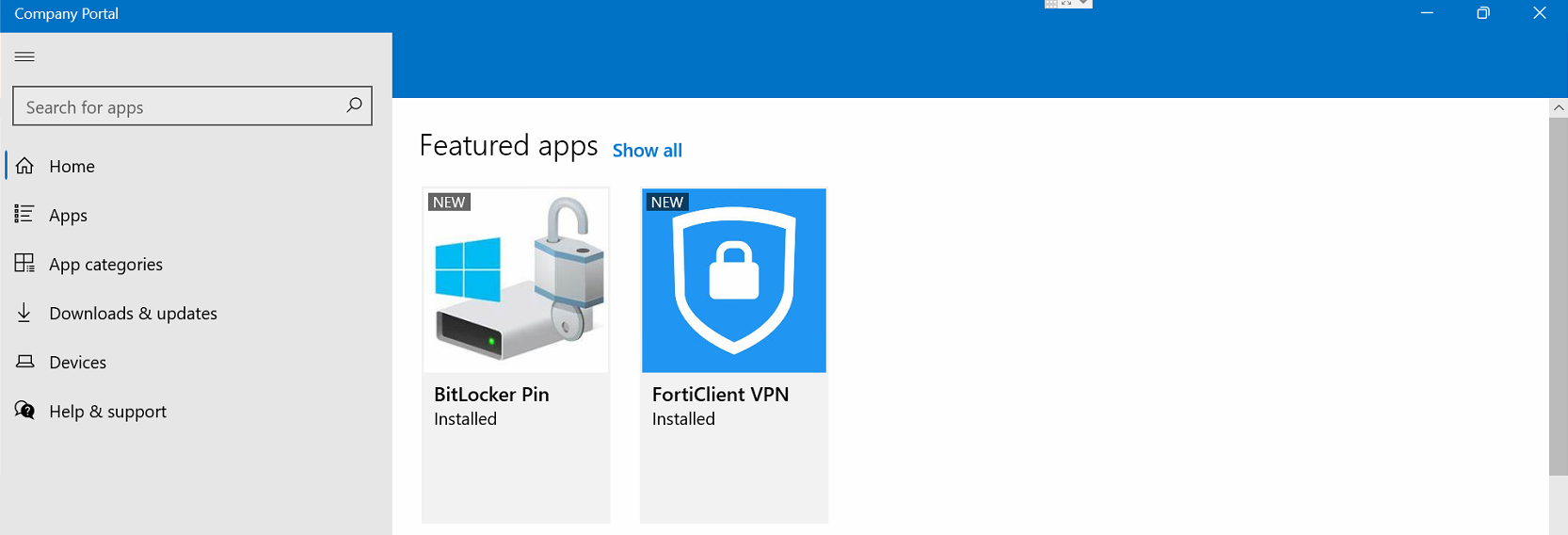

Si ahora nos vamos al Company Portal podemos ver la publicación del la aplicación de establecer el PIN y el usuario podrá ejecutarlo por si solo:

Como os comentaba anterior, me gusta configurar esto como si fuese una aplicación podemos porque podemos controlar como publicarlo, etc..

Esto sería muy útil para tener varios scripts con diferentes códigos PIN para no tener todos los códigos iguales, pero vamos, solo quería comentar la idea y espero que se haya entendido. Claramente tenemos muchas opciones, pero bueno, aquí solo me he centrado en lo básico para que luego tiréis de imaginación y habilidad con PowerShell :-).

Os dejo por aquí un artículo muy chulo sobre cosillas que se puede hacer vía PowerShell para habilitar el PIN y que cada usuario ponga el que quiera, etc.. https://oliverkieselbach.com/2019/08/02/how-to-enable-pre-boot-bitlocker-startup-pin-on-windows-with-intune/.

Ahora, como siempre, os toca probarlo a vosotros!!!!

Olier / 22 septiembre, 2022

muy buen aporte muchas gracias.