Con la deslocalización de nuestros usuarios, nos quedamos sin poder configurar los filtrados web y/o aplicaciones que si tenemos cuanto están bajo nuestro firewall. Pues bien, voy a mostraros como con Microsoft Defender 365 + Intune + Cloud App Security podemos conseguir “casi lo mismo” que si tenemos a nuestros usuarios bajo el paraguas de nuestro firewall.

Este artículo irá muy centrado a la configuración específica de habilitarlo y verlo funcionar, puesto que el resto de configuraciones creo que son muy intuitivas y no necesitan muchas aclaraciones. Eso si, antes de empezar con la configuración tenemos que conocer los requisitos que debemos cumplir previamente:

- Windows 10 Enterprise E5

- Microsoft 365 E5

- Seguridad de Microsoft 365 E5

- Microsoft 365 E3 + Seguridad de Microsoft 365 E5 complemento o la licencia independiente de Microsoft Defender para Endpoint

- Los dispositivos de la organización ejecutan Windows 10 Anniversary Update (versión 1607) o posterior, o Windows 11 con las actualizaciones antivirus/antimalware más recientes.

- Windows Defender SmartScreen y Network Protection están habilitados en los dispositivos de la organización.

Como vemos, no son pocos requisitos, puesto que nos llevará a pagar el licenciamiento más alto que tenemos en los planes de MSFT, pero si lo comparáis con otras soluciones del mercado a lo mejor os cambia la opinión [no quiero entrar en más controversia, cada uno que elija la solución que más le encaje].

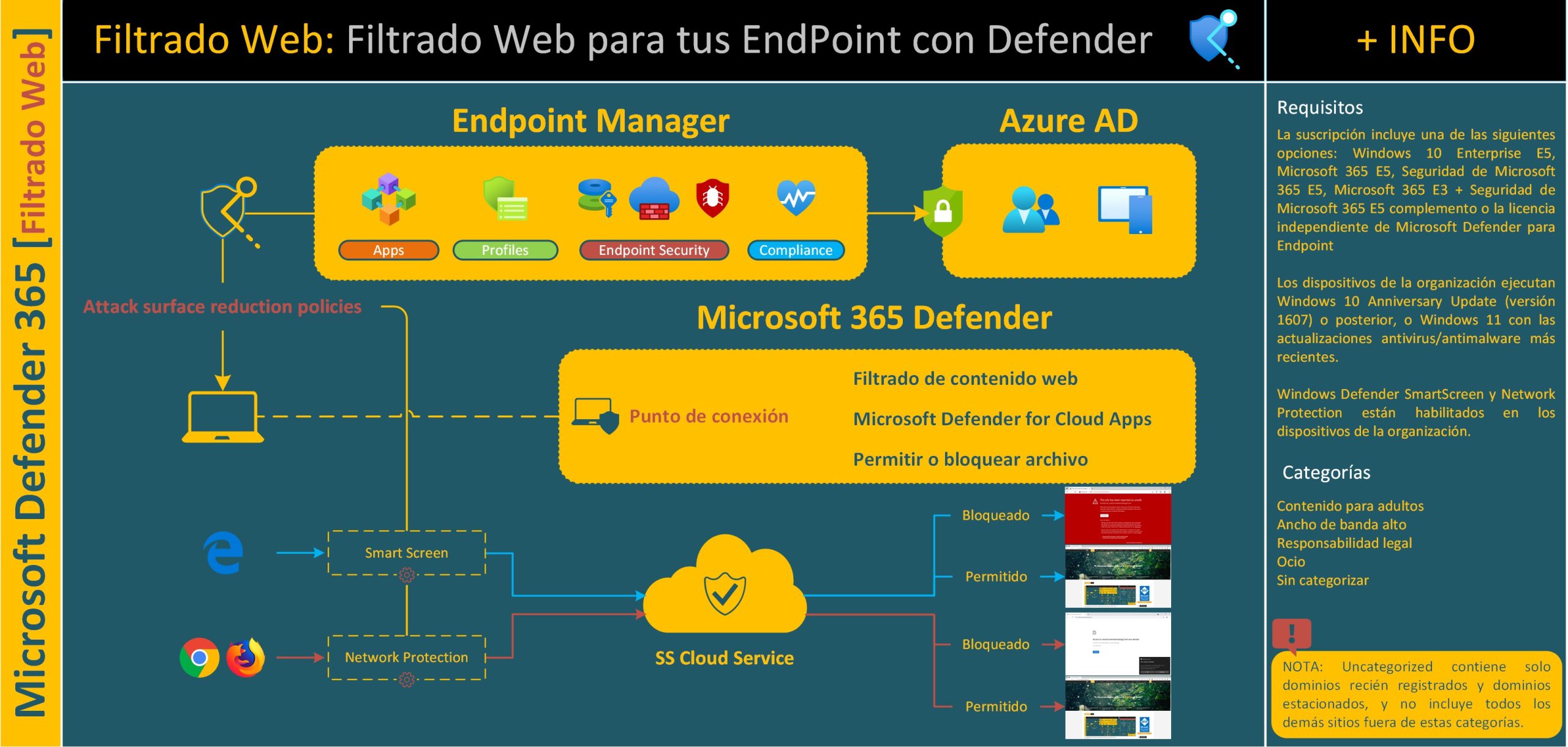

Puesto en valor los requisitos, os voy a mostrar la topología de referencia que voy a utilizar en este artículo:

Como podéis apreciar en la imagen anterior, esta configuración nos permitirá controlar el filtrado web tanto en Microsoft Edge [utilizaremos SmartScreen] como de terceros [Network Protection] como son Chrome, Firefox, etc…

Pues vayamos directamente a su configuración, voy a dar por hecho que tenemos la integración de Intune con Microsoft Defender [+info https://docs.microsoft.com/en-us/mem/intune/protect/advanced-threat-protection], así que me ceñiré a activar las opciones necesarias para poner en funcionamiento el filtrado web [os sorprenderá lo fácil que es].

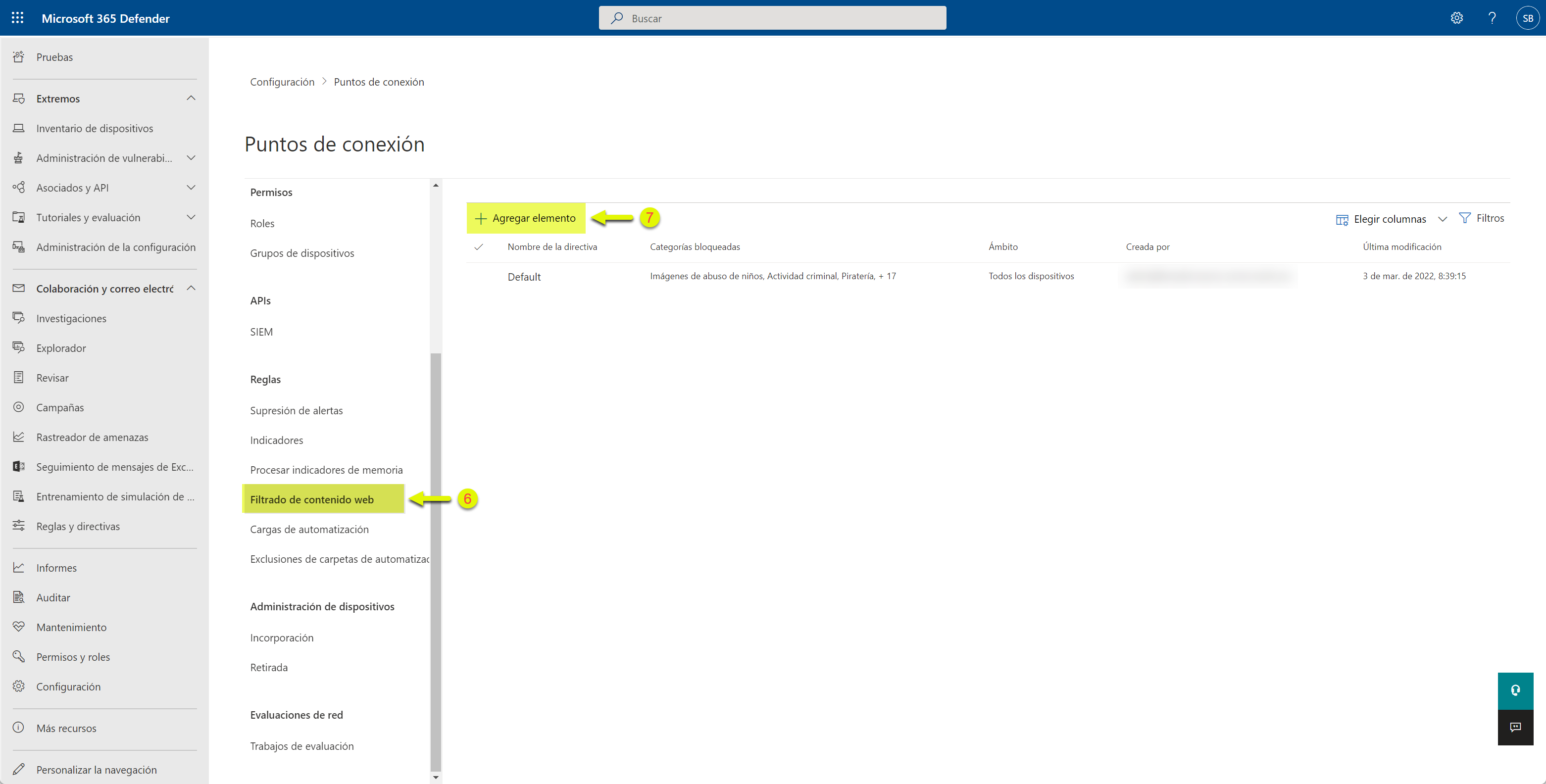

Lo primero es habilitar el filtrado web y los indicadores [creación de nuevos filtrados, excepciones, etc..], para ello nos vamos al Centro de Seguridad de Defender 365 [https://security.microsoft.com] y vamos a Configuración – Puntos de conexión:

Ahora habilitamos las siguientes secciones:

- Filtrado de contenido web

- Indicadores de red personalizados: lo que nos permitirá configurar nuevos filtrados y excepciones a mayores de las categorías por defecto que nos plantea MSFT

Ahora nos vamos a la sección de Filtrado de contenido Web y pulsamos en Agregar elemento [yo lo haré para mostraros el proceso, pero ya lo tengo configurado]

Escribimos un nombre para nuestra directiva:

Ahora marcamos las categorías que queremos filtrar el acceso, pero si no marcáis ninguna categoría únicamente se auditarán las conexiones pero no las bloqueará.

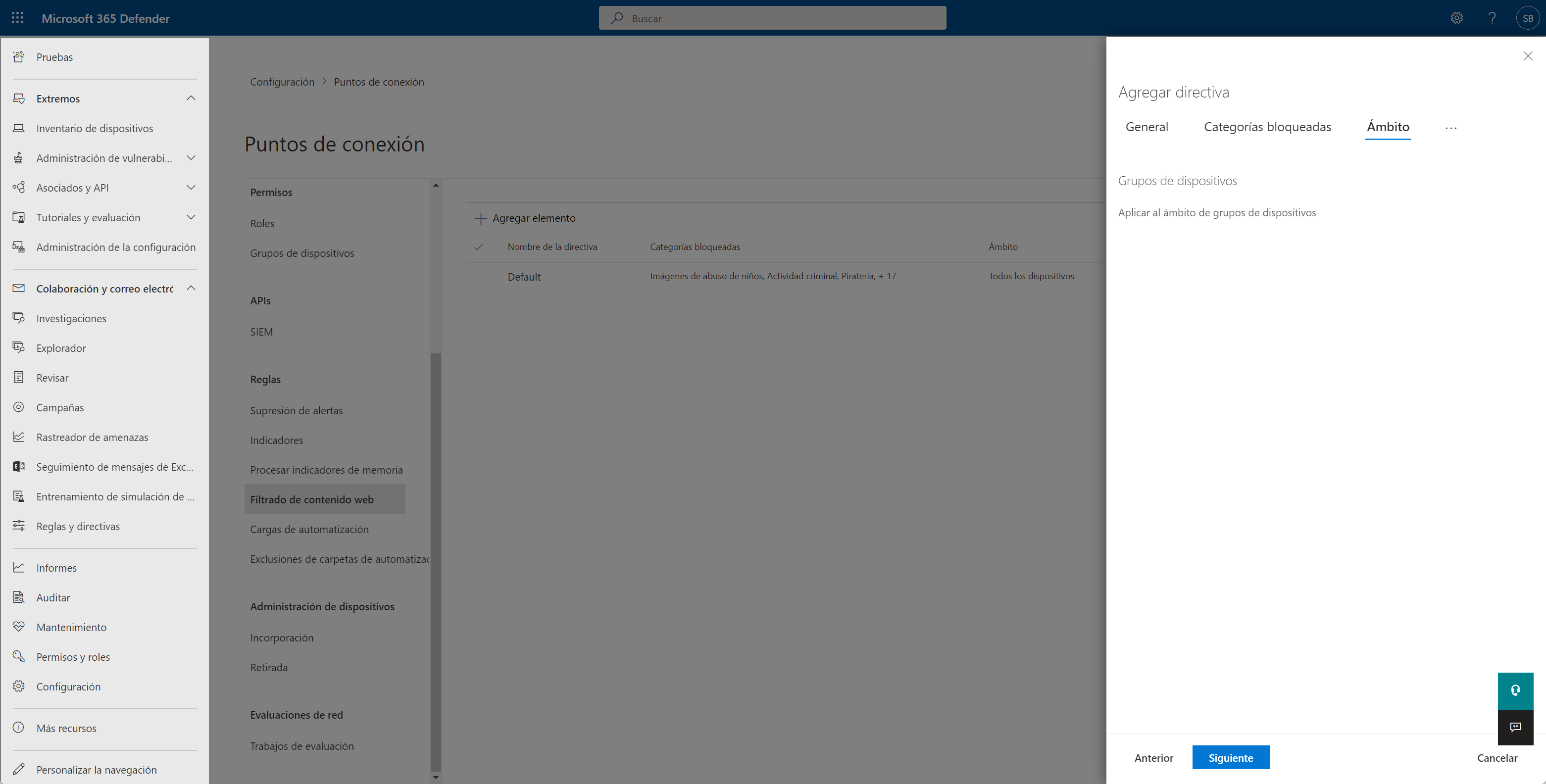

El ámbito es para los grupos de equipos (si los hemos creado previamente, no es mi caso) a los que queremos aplicar este filtrado.

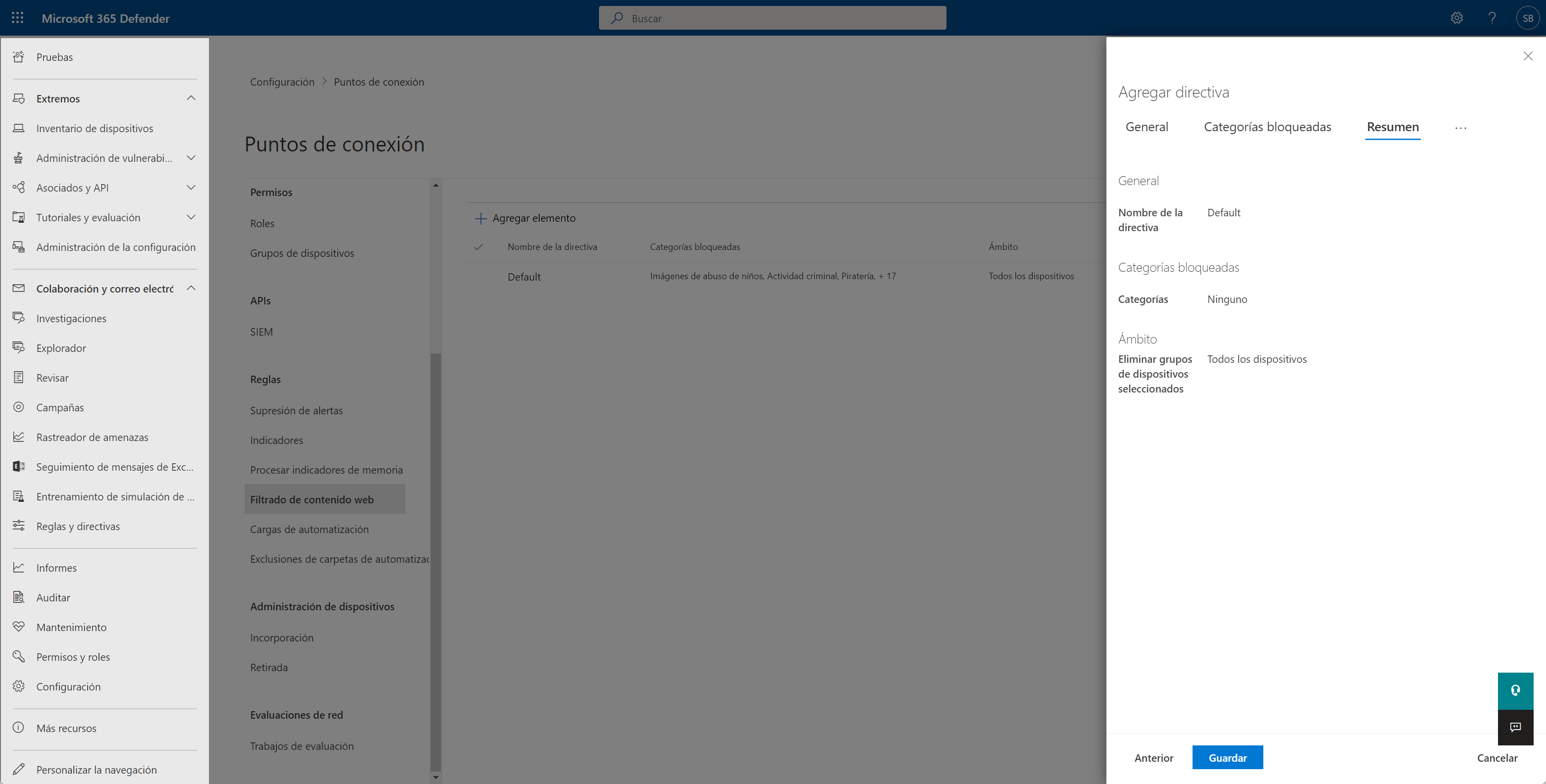

Y con esto, hemos finalizado la configuración, ahora vemos el resumen de la misma y si estamos de acuerdo, pulsamos en Guardar y hemos finalizado.

Con esto, sin hacer nada más, ya estaríamos bloqueando el acceso web a los usuarios que estén utilizando Microsoft Edge [no para el resto de navegadores]. Pero antes de llegar a configurar el bloqueo de navegadores de terceros [Google Chrome, Firefox, etc..] vamos a comentar rápidamente la sección de Indicadores que hemos habilitado previamente.

Básicamente es el sitio donde vamos a configurar nombre de dominio, IPs o hash de archivos que explícitamente vamos a permitir o denegar. El proceso es sencillo, vamos a ver como permitir un nuevo dominio para ello desde la sección de Indicadores – URL o dominios y pulsamos en Agregar elemento:

Escribimos la URL o dominio en cuestión

Definimos la acción a llevar a cabo: Permitir, Auditar Advertir [permite al usuario ser advertido mediante un mensaje en el navegador pero el usuario podría continuar accediendo] y por último bloquear la ejecución:

Nuevamente podemos definir el ámbito [grupo de dispositivos]

Por último, pulsamos en guardar cuando estamos en el paso resumen y está todo correcto:

Ahora, veamos que tenemos que hacer para configurar que estas configuraciones se apliquen a cualquier navegador que utilicen los usuarios. Como os había comentado, si utilizan Microsoft Edge se utilizará SmartScreen pero si utilizamos otros navegadores utilizaremos Networ Protection el cual debemos habilitar.

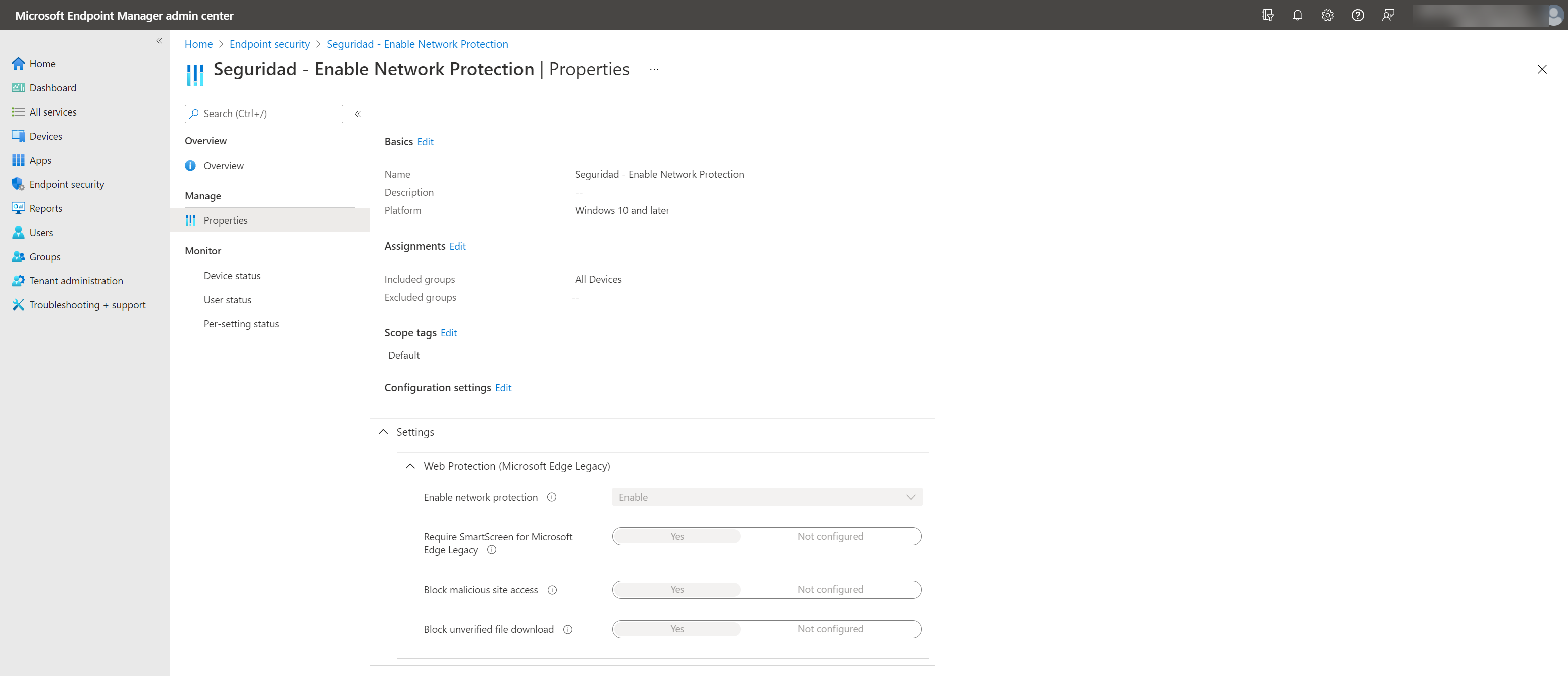

Para habilitarlo podemos hacerlo vía GPO, Configuration Manager, Scripts o Intune, yo los lo mostraré con Intune. El proceso es súper sencillo, nos vamos a Endpoint security | Attack surface reduction y configuramos una nueva política con la siguiente configuración:

Una vez que los equipos reciban la política, se empezará a filtrar el contenido web según lo hayamos configurado previamente. Ahora bien, hay varias diferencias en cuanto a los mensajes que recibirán los usuarios cuando quieran acceder a URL bloqueadas en función del navegador que esté utilizando:

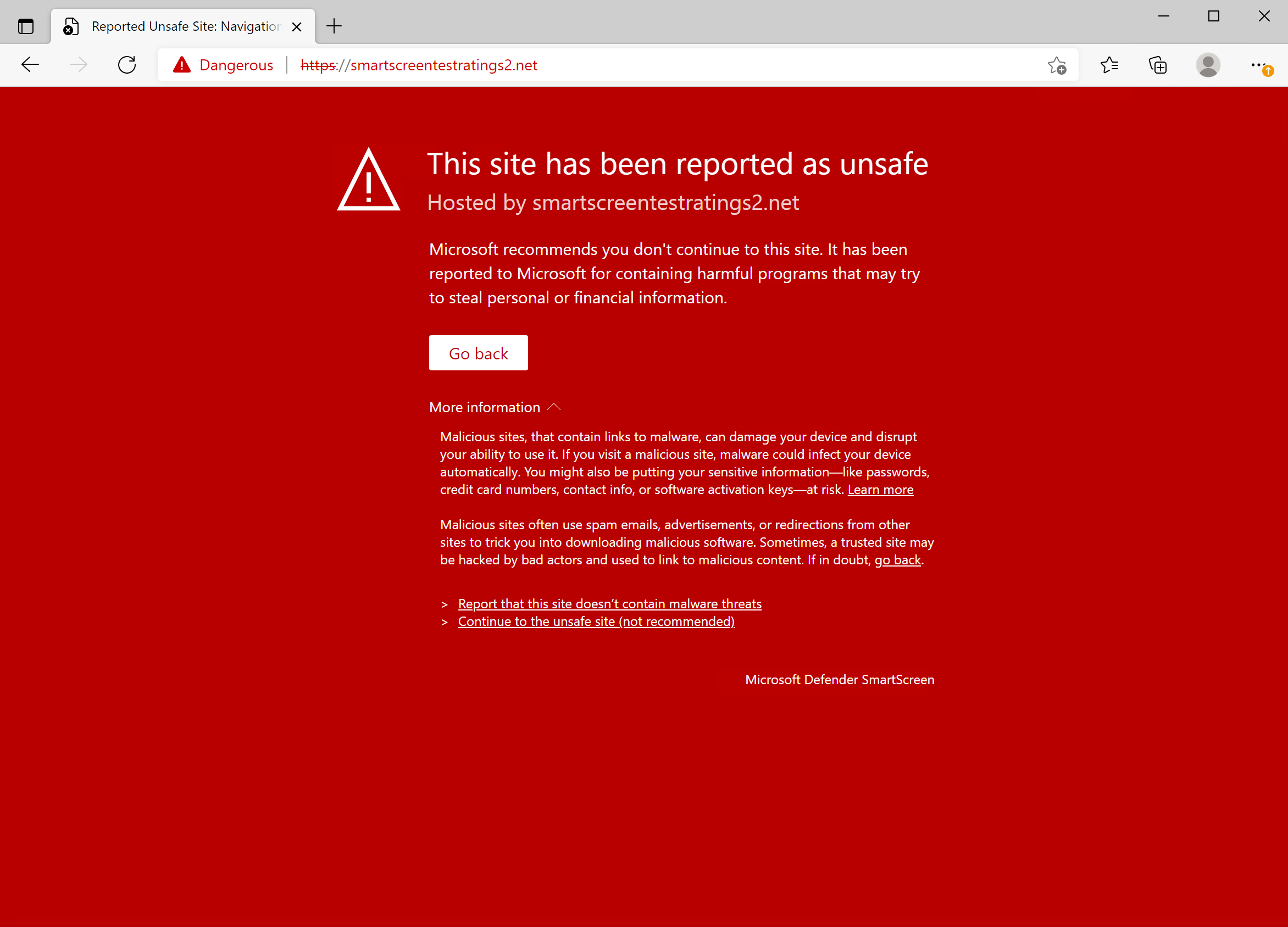

Microsoft Edge: [imagen de MSFT] la web representa un riesgo de malware o similar, el usuario recibirá este mensaje:

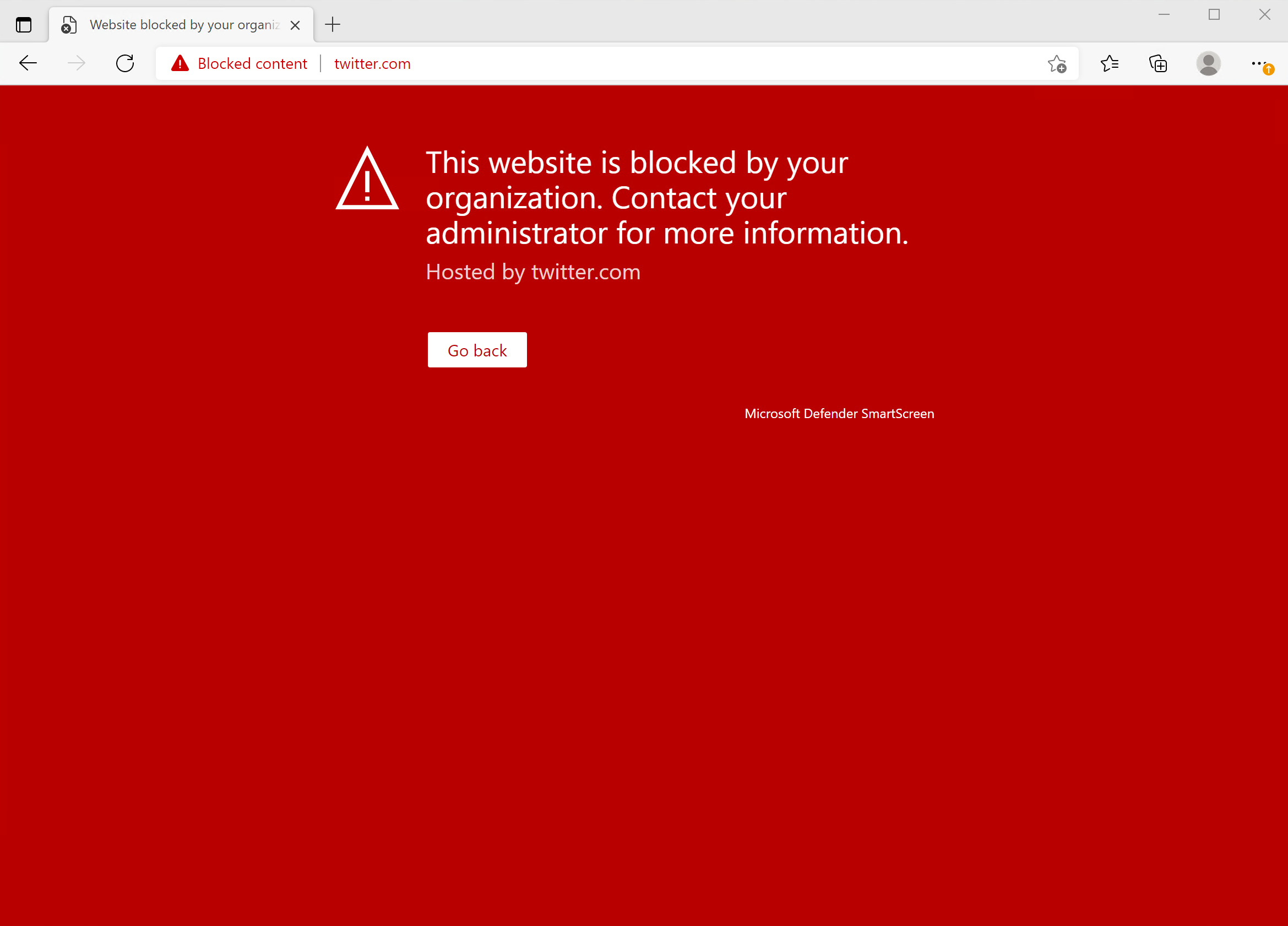

Si la web ha sido bloqueado manualmente por nosotros, entonces verá el siguiente mensaje.

Y si el usuario está utilizando otro navegador que no sea Microsoft Edge, recibirá el siguiente mensaje:

Como vemos, es muy sencillo habilitar y configurar el filtrado web. Esta configuración se integra con Cloud App Security, por lo que podemos bloquear el acceso a determinadas aplicaciones directamente desde App Security.

Ahora, como siempre, os toca probarlo a vosotros!!!