Ahora que ya podemos forzar la autenticación Phishing Resistant vía Acceso Condicional [+info Microsoft Azure: Requerir Intensidad de Autenticación (FIDO2) con las Reglas de Acceso Condicional], también se ha liberado en versión preview la posibilidad de SSO and Passwordless Authentication en nuestros host de Azure Virtual Desktop. Esto es súper interesante a nivel de seguridad, nos permite utilizar nuestras FIDO2 para autenticar en nuestras sesiones de Azure Virtual Desktop. Pues si ahora configuramos nuestro Acceso Condicional para autenticarnos en el cliente de Escritorio Remoto con FIDO2 y además, configuramos la autenticación SSO con nuestra FIDO2, le damos un plus muy importante a nivel de seguridad a nuestra infraestructura de AVD.

Hasta la fecha podíamos utilizar la autenticación en nuestros equipos unidos al dominio de Azure AD utilizando las FIDO2 [+info Autenticación Sin Contraseña de Azure Active Directory y Windows 10 con FIDO2], pero ahora se ha llevado a nuestra infraestructura de AVD:

En este artículo no voy a comentar como configurar todo el proceso, solo me voy a centrar en los detalles exclusivamente para lograr esta configuración:

- Forzar Autenticación con FIDO2 para iniciar sesión en el cliente de Escritorio Remoto

- SSO con FIDO2 para las sesiones en nuestros hosts

Igualmente, para los que queráis ver la configuración de todo el entorno, a continuación os dejo algunos enlaces de artículos que he publicado anteriormente:

- Microsoft Azure: Windows Virtual Desktop + Acceso Condicional + Teams

- Microsoft Azure: Infraestructura VDI con Azure Files, DFS, GPOs y Licenciamiento Usuarios Automático

- Microsoft Azure: Ahorro de Costes en Azure Virtual Desktop

- Microsoft Azure: Ahorro de Costes en WVD [Detener Equipos Sin Sesiones]

- Acceso a tus máquinas virtuales: Azure Bastion o Windows Virtual Desktop

- Azure Virtual Desktop: Aumentando la Seguridad con Acceso Condicional + MFA + Intune

- Windows Virtual Desktop: Configuración de FSLogix para los perfiles de los usuarios

- Windows Virtual Desktop: Cambiar hosts de sesión de host pool

- Windows Virtual Desktop: Inicio Automático de un Hosts de Sesión (versión preliminar)

- Optimización RDP: Implementación RDP Shortpath en Windows Virtual Desktop (versión preliminar)

- Microsoft Azure: Gestión y Administración de Imágenes para Windows Virtual Desktop

- Microsoft Azure: Forzar MFA filtrando por dispositivo mediante el Acceso Condicional

- Azure Virtual Desktop: utilizando AppLocker y NSG para securizar tus sesiones remotas

- Microsoft Azure: Ahorro de Costes en Azure Virtual Desktop

- Microsoft Azure: Ahorro de Costes en WVD [Detener Equipos Sin Sesiones]

Espero que alguno de estos artículos os sirvan para que este artículo os sea útil, sino es así, por favor, dejarme un comentario y os contestaré encantado. Dicho esto, esto es lo que debemos configurar para conseguir el objetivo de autenticar las sesiones de AVD con FIDO2:

- Directiva de Acceso Condicional: forzar la autenticación con FIDO2 para la aplicación de Azure Virtual Desktop

- Habilitar SSO para las sesiones de AVD: habilitaremos la autenticación de Azure AD para iniciar sesión con SSO para los equipos unidos al dominio de Azure AD.

Para cumplir el paso número 1, debemos añadir la aplicación de Azure Virtual Desktop a nuestra directiva de Acceso Condicional donde forzaremos la autenticación con FIDO2 [Autenticación resistente a la suplantación de identidad: método sin contraseña utilizando la clave de seguridad FIDO2]:

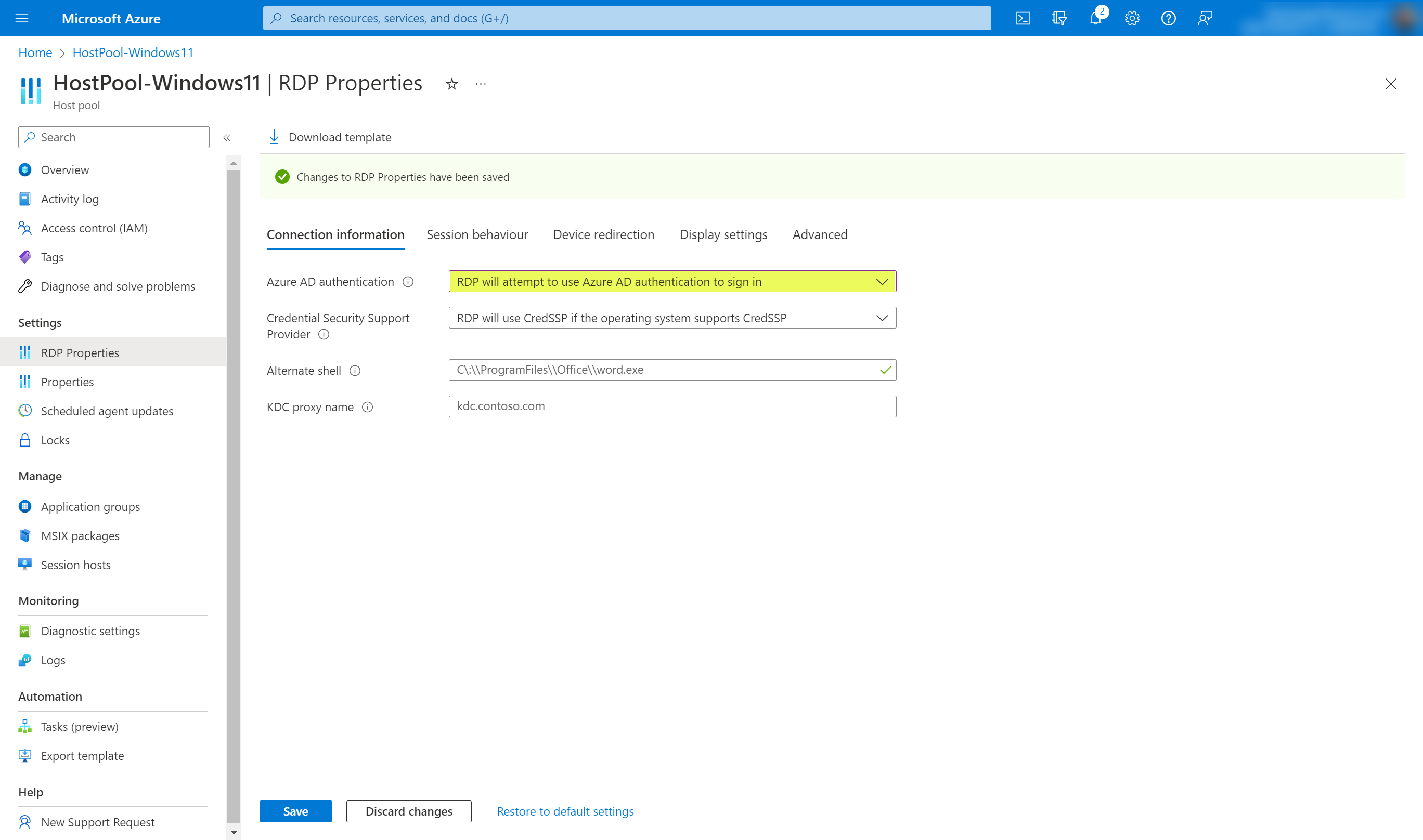

Ahora debemos habilitar el SSO para nuestras sesiones en los hosts de AVD, en las propiedades de nuestro HostPool, pestaña Connection Information y seleccionamos RDP will attemp to use Azure AD authenticaction to sign in de la opción Azure AD authentication:

Fin .. si, fin, ahora toca probarlo y ver que se nos fuerza a utilizar nuestra FIDO2 para iniciar sesión en el cliente de Escritorio Remoto de Azure:

Y una vez autenticado en el cliente de Escritorio Remoto, ya podemos iniciar sesión vía SSO a nuestra sesión remota gracias a la configuración de RDP will attemp to use Azure AD authenticaction to sign in previamente configurada en el host pool.

Cuadro de diálogo Allow remote desktop connection: Al habilitar el inicio de sesión único, se le pedirá que se autentique en Azure AD y permita la conexión a Escritorio remoto al iniciar una conexión a un nuevo host. Azure AD recuerda hasta 15 hosts durante 30 días antes de volver a preguntar. Si ve este cuadro de diálogo, seleccione Sí para conectarse.

Como podéis apreciar, es siempre ir dando pasos hacia adelante en nuestras configuraciones de seguridad. Siempre que vayamos dando pasitos a cada mejora que nos presenta Azure AD, el proceso de cambio o adaptación es súper sencillo.

Ahora, como siempre, os toca probarlo a vosotros!!!